Використання одноразової електронної пошти в CI/CD конвеєрах (GitHub Actions, GitLab CI, CircleCI)

Швидкий доступ

Ключові висновки для зайнятих команд DevOps

Зробіть CI/CD безпечними для електронної пошти

Розробіть стратегію чистої поштової скриньки

Проводити тимчасову пошту у дії GitHub

Відправляйте тимчасову пошту на GitLab CI/CD

Передавайте тимчасову пошту до CircleCI

Зменшення ризиків у тестових трубопроводах

Вимірювання та налаштування електронної пошти

FAQ

Джерела та додаткова література

Підсумок

Ключові висновки для зайнятих команд DevOps

Якщо ваші CI/CD-тести базуються на електронній пошти, вам потрібна структурована, одноразова стратегія вхідних; Інакше ви зрештою відправляєте багів, розкриватимете секрети або і те, і інше.

- Конвеєри CI/CD часто стикаються з потоками електронної пошти, такими як реєстрація, OTP, скидання пароля та сповіщення про рахунки, які неможливо надійно перевірити спільними людськими вхідними скриньками.

- Стратегія чистої одноразової скриньки відображає життєвий цикл вхідної скриньки з життєвим циклом конвеєра, зберігаючи детермінованість тестів і захищаючи реальних користувачів і поштові скриньки співробітників.

- GitHub Actions, GitLab CI та CircleCI можуть генерувати, передавати та споживати тимчасові поштові адреси як змінні середовища або вихідні завдання.

- Безпека базується на суворих правилах: жодні OTP або токени вхідних скриньок не ведуться, утримання коротке, а багаторазові вхідні скриньки дозволені лише там, де це дозволяє профіль ризику.

- За допомогою базового приладу ви можете відстежувати час доставки OTP, патерни відмов і проблеми провайдера, роблячи тести на основі електронної пошти вимірюваними та передбачуваними.

Зробіть CI/CD безпечними для електронної пошти

Електронна пошта — одна з найскладніших частин наскрізного тестування, а CI/CD ускладнює кожну проблему з вхідними скриньками, яку ви ігноруєте під час staging.

Де електронна пошта з'являється в автоматизованих тестах

Більшість сучасних додатків надсилають принаймні кілька транзакційних листів під час звичайної користувацької подорожі. Ваші автоматизовані тести в CI/CD конвеєрах зазвичай мають проходити різні процеси, включно з реєстрацією акаунта, верифікацією OTP або магічного посилання, скиданням пароля, підтвердженням зміни електронної адреси, повідомленнями про оплату та сповіщеннями про використання.

Усі ці потоки залежать від здатності швидко отримувати повідомлення, аналізувати токен або посилання та перевіряти правильність дії. Посібники, такі як «Повний посібник з використання тимчасової електронної пошти для верифікації OTP», демонструють критичну важливість цього кроку для реальних користувачів, і те саме стосується ваших тестових користувачів у CI/CD.

Чому справжні поштові скриньки не масштабуються в QA

У невеликих масштабах команди часто проводять тести у спільній скриньці Gmail або Outlook і періодично очищають її вручну. Цей підхід ламається, щойно у вас є паралельні роботи, кілька середовищ або часті розгортання.

Спільні вхідні скриньки швидко заповнюються шумом, спамом і дублікатами тестових повідомлень. Діють обмеження тарифів. Розробники витрачають більше часу на перегляд папок, ніж на читання тестових журналів. Ще гірше, ви можете випадково скористатися поштою справжньої працівника, яка поєднує тестові дані з особистим спілкуванням і створює кошмар аудиту.

З точки зору ризиків, використання справжніх поштових скриньок для автоматизованих тестів складно обґрунтувати, коли доступні одноразові електронні листи та тимчасові поштові скриньки. Повний посібник про те, як працюють електронна пошта та тимчасова пошта, чітко показує, що можна відокремити тестовий трафік від чесного спілкування, не втрачаючи надійності.

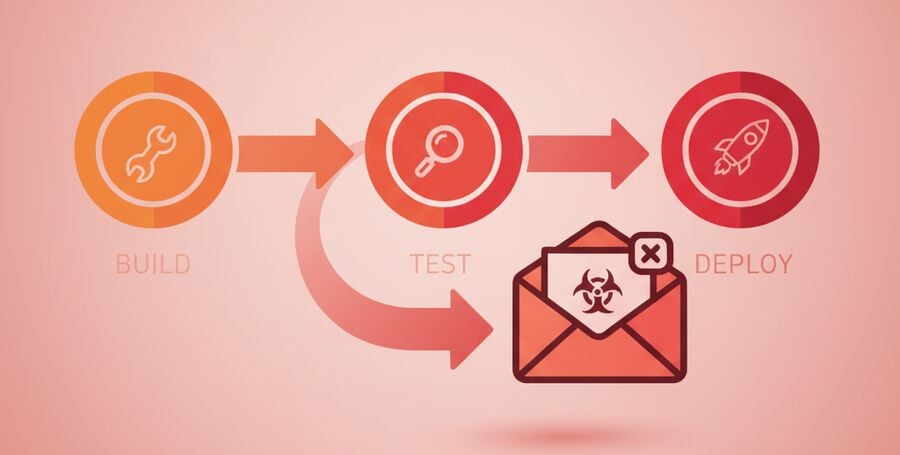

Як одноразові вхідні скриньки вміщуються в CI/CD

Основна ідея проста: кожен CI/CD запуск або тестовий набір отримує власну одноразову адресу, пов'язану лише з синтетичними користувачами та короткочасними даними. Програма, що тестується, надсилає OTP, посилання на верифікацію та сповіщення на цю адресу. Ваш конвеєр отримує вміст електронної пошти через API або простий HTTP-кінцевий пристрій, витягує потрібне, а потім забуває вхідну.

Коли ви приймаєте структурований патерн, ви отримуєте детерміновані тести без забруднення справжніх поштових скриньок. Стратегічний посібник з тимчасових електронних адрес у епоху ШІ показує, як розробники вже використовують одноразові адреси для експериментів; CI/CD — це природне продовження цієї ідеї.

Розробіть стратегію чистої поштової скриньки

Перед тим, як торкатися YAML, визначте, скільки поштових скриньок вам потрібно, скільки вони служать і які ризики ви відмовляєтеся приймати.

Індивідуальні та спільні тестові скриньки

Існує два поширені закономірності. У шаблоні кожного виконання конвеєра генерує абсолютно нову адресу. Це забезпечує ідеальну ізоляцію: жодних старих листів для перегляду, жодних умов гонки між одночасними заїздами і просту для розуміння ментальну модель. Мінус у тому, що потрібно генерувати і передавати нову скриньку щоразу, а налагодження після закінчення терміну дії скриньки може бути складнішим.

У шаблоні спільної вхідної скриньки ви виділяєте одну одноразову адресу на кожну гілку, середовище або тестовий набір. Точна адреса повторно використовується під час запусків, що спрощує налагодження і добре працює для некритичних тестів сповіщень. Але потрібно тримати поштову скриньку під суворим контролем, щоб вона не стала довготривалим місцем для звалки.

Відображення вхідних скриньок для тестових сценаріїв

Уявіть розподіл поштових як дизайн тестових даних. Одна адреса може бути призначена для реєстрації акаунта, інша — для потоків скидання пароля, а третя — для сповіщень. Для багатоорендних або регіональних середовищ можна піти далі і призначити вхідну скриньку для кожного орендаря або регіону для виявлення відхилення конфігурації.

Використовуйте конвенції іменування, які кодують сценарій і середовище, такі як signup-us-east-@example-temp.com або password-reset-staging-@example-temp.com. Це полегшує відстеження збоїв до конкретних тестів, коли щось іде не так.

Вибір одноразового електронного провайдера для CI/CD

Тестування електронної пошти CI/CD потребує трохи інших властивостей, ніж звичайне тимчасове використання. Швидка доставка OTP, стабільна MX-інфраструктура та висока доставність мають набагато важливіше за складні інтерфейси. Статті, які пояснюють, як ротація доменів підвищує надійність OTP, показують, чому хороша вхідна інфраструктура може зробити або зламати вашу автоматизацію.

Вам також потрібні зручні для конфіденційності стандартні налаштування, такі як поштові скриньки лише для прийому, короткі вікна зберігання та відсутність підтримки вкладень, які не потрібні в тестах. Якщо ваш провайдер пропонує відновлення на основі токенів для багаторазових поштових скриньок, сприймайте ці токени як секрети. Для більшості CI/CD потоків достатньо простої веб- або API кінцевої точки, яка повертає останні повідомлення.

Проводити тимчасову пошту у дії GitHub

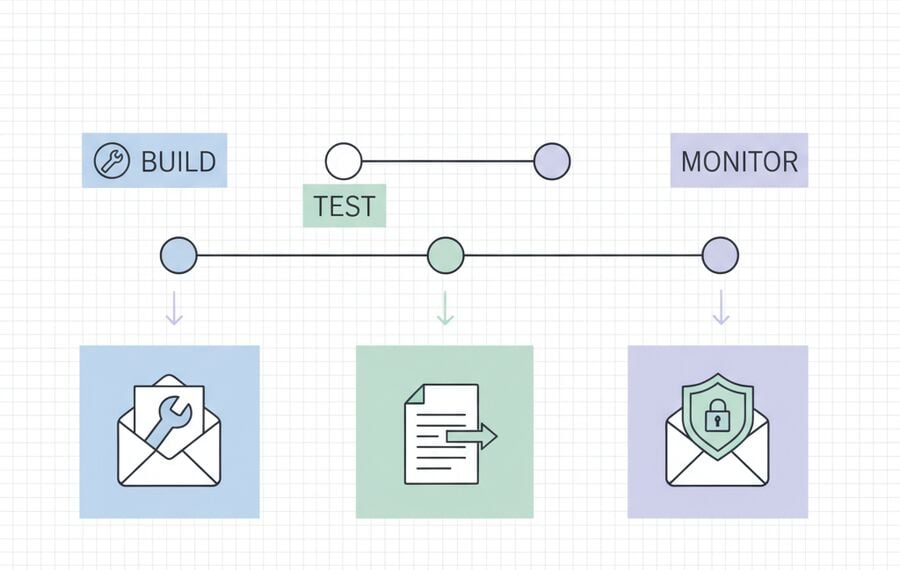

GitHub Actions дозволяє легко додавати попередні кроки, які створюють одноразові вхідні скриньки та вводять їх у інтеграційні тести як змінні середовища.

Шаблон: Генеруйте вхідну скриньку перед тестовими завданнями

Типовий робочий процес починається з легкого завдання, яке викликає скрипт або кінцеву точку для створення нової тимчасової електронної адреси. Це завдання експортує адресу як вихідну змінну або записує її в артефакт. Наступні завдання в робочому процесі зчитують значення і використовують його в конфігурації додатка або тестовому коді.

Якщо ваша команда новачок у тимчасових електронних адресах, спочатку пройдіть ручний процес за допомогою швидкого старту, щоб отримати тимчасову електронну адресу. Коли всі розуміють, як виглядає вхідна скринька і як надходять повідомлення, автоматизація цього в GitHub Actions стає набагато менш загадковою.

Споживання листів для верифікації на етапах тестування

У вашому тестовому заданні тестувана програма, що тестується, налаштована на надсилання електронних листів на згенеровану адресу. Ваш тестовий код потім опитує кінцеву точку одноразової вхідної скриньки, доки не побачить правильний темний рядок, аналізує тіло листа для OTP або посилання на верифікацію і використовує це значення для завершення процесу.

Послідовно впроваджуйте тайм-аути та очищайте повідомлення про помилки. Якщо OTP не надійде у розумний термін, тест має провалитися з повідомленням, яке допоможе визначити, чи проблема у вашому провайдері, додатку чи самому конвеєрі.

Очищення після кожного запуску робочого процесу

Якщо ваш провайдер використовує короткочасні вхідні скриньки з автоматичним завершенням терміну дії, часто не потрібне явне очищення. Тимчасова адреса зникає після фіксованого вікна, забираючи з собою тестові дані. Чого слід уникати — це викидати повний контент електронної пошти або OTP у журнали збірки, які зберігаються значно довше за вхідну скриньку.

Зберігайте лише мінімальні метадані в журналах, включно з тимчасовим листом, чи був отриманий лист і базовими показниками часу. Будь-які додаткові деталі мають зберігатися у захищених артефактах або інструментах спостережуваності з належним контролем доступу.

Відправляйте тимчасову пошту на GitLab CI/CD

Пайплайни GitLab можуть розглядати створення одноразової поштової скриньки як першокласний етап, подаючи електронні адреси в наступні завдання без розкриття секретів.

Проєктування етапів конвеєра, орієнтованих на електронну пошту

Чистий дизайн GitLab розділяє створення вхідних скриньок, виконання тестів і збір артефактів на окремі етапи. Початковий етап генерує адресу, зберігає її у замаскованій змінній або захищеному файлі, і лише після цього запускається етап тестування інтеграції. Це дозволяє уникнути гоночних умов, які виникають під час тестів до того, як вхідна скринька стане доступною.

Передача інформації про вхідні файли між завданнями

Залежно від вашого рівня безпеки, ви можете передавати адреси вхідних поштов між роботами через змінні CI, артефакти вакансії або обидва способи. Сама адреса зазвичай не є чутливою, але будь-який токен, що дозволяє відновити повторно використовувану поштову скриньку, слід розглядати як пароль.

Маскуйте значення, де це можливо, і уникайте їх повторення у скриптах. Якщо кілька завдань мають спільну одноразову вхідну скриньку, визначте спільний обмін навмисно, а не покладайтеся на неявне повторне використання, щоб не неправильно інтерпретувати листи з попередніх запусків.

Налагодження нестабільних тестів на основі електронної пошти

Коли тести електронної пошти періодично невдаляються, почніть з розрізнення проблем із доставкою та логіки тестування. Перевірте, чи інші тести OTP або сповіщення провалилися приблизно в той самий час. Шаблони з ресурсів, таких як детальний чек-лист для зниження ризику OTP у корпоративних QA-конвеєрах, можуть допомогти вашому розслідуванню.

Ви також можете збирати обмежені заголовки та метадані для невдалих запусків, не зберігаючи весь текст повідомлення. Цього часто достатньо, щоб визначити, чи була пошта обмежена, заблокована чи затримка, при цьому з дотриманням конфіденційності та принципів мінімізації даних.

Передавайте тимчасову пошту до CircleCI

Завдання та сфери CircleCI можуть обгорнути весь шаблон «створити вхідні → чекати на електронну пошту → витягувати токен», щоб команди могли безпечно використовувати його повторно.

Патерн на рівні роботи для тестування електронної пошти

У CircleCI типовий шаблон полягає в тому, щоб мати попередній крок, який викликає вашого тимчасового поштового провайдера, зберігає згенеровану адресу у змінній середовища, а потім запускає твої наскрізні тести. Тестовий код поводиться так само, як у GitHub Actions або GitLab CI: він чекає на лист, аналізує OTP або посилання і продовжує сценарій.

Використання сфер і багаторазових команд

Зі зростанням вашої платформи ви можете інкапсулювати тестування електронної пошти у сфери або багаторазові команди. Ці компоненти виконують створення вхідних скриньок, опитування та парсінг, а потім повертають прості значення, які можуть споживати тести. Це зменшує потребу в копіюванні та вставлянні та полегшує дотримання правил безпеки.

Масштабування тестів електронної пошти між паралельними завданнями

CircleCI полегшує роботу з високим паралелізмом, що може посилити тонкі проблеми з електронною поштою. Уникайте повторного використання однієї й тієї ж скриньки для багатьох паралельних завдань. Натомість шард-вхідні скриньки використовують індекси завдань або контейнерні ID для мінімізації зіткнень. Відстежуйте рівень помилок і ліміти тарифів на боці поштового провайдера, щоб виявити ранні попереджувальні ознаки до того, як усі конвеєри зайдуть з ладу.

Зменшення ризиків у тестових трубопроводах

Одноразові поштові скриньки зменшують деякі ризики, але створюють нові, особливо щодо обробки секретів, ведення журналу та поведінки при відновленні акаунтів.

Як зберегти секрети та OTP у журналах

Ваші журнали конвеєра часто зберігаються місяцями, надсилаються зовнішнім управлінням журналами і доступні особами, які не потребують доступу до OTP. Ніколи не друкуйте коди верифікації, магічні посилання чи токени вхідних прямо на stdout. Записуйте лише, що значення було отримано і використано успішно.

Для розуміння того, чому обробка OTP потребує особливої уваги — повний посібник з використання тимчасової електронної пошти для верифікації OTP є цінним доповненням. Ставтеся до тестів так, ніби це справжні акаунти: не нормалізуйте погані практики лише тому, що дані є штучними.

Безпечне використання токенів і багаторазових поштових скриньок

Деякі провайдери дозволяють безстроково повторно використовувати вхідну скриньку за допомогою токена доступу, який особливо потужний для довготривалих середовищ QA та UAT. Але цей токен фактично стає ключем до всього, що коли-небудь отримувала ця поштова скринька. Зберігайте його в тому ж секретному сховищі, яке використовуєте для ключів API та паролів бази даних.

Коли вам потрібні довговічні адреси, дотримуйтесь найкращих практик із ресурсів, які навчають, як безпечно повторно використовувати вашу тимчасову електронну адресу. Визначте політики ротації, визначте, хто може переглядати токени, і задокументуйте процес відкликання доступу у разі проблеми.

Відповідність і збереження даних для тестових даних

Навіть синтетичні користувачі можуть потрапити під порушення правил конфіденційності та відповідності, якщо випадково додати реальні дані. Короткі вікна збереження вхідних скриньок допомагають: повідомлення зникають через фіксований час, що добре відповідає принципу мінімізації даних.

Задокументуйте легку політику, яка пояснює, чому в CI/CD використовується одноразова електронна пошта, які дані де зберігаються і як довго вони зберігаються. Це значно полегшує розмови з командами безпеки, ризиків і комплаєнсу.

Вимірювання та налаштування електронної пошти

Щоб зберегти надійність тестів на основі електронної пошти в довгостроковій перспективі, потрібна базова спостережуваність щодо часу доставки, режимів відмов і поведінки провайдера.

Відстежуйте час доставки OTP та рівень успішності

Додайте прості метрики, щоб фіксувати, скільки часу кожен тест на основі електронної пошти чекає на OTP або посилання на верифікацію. З часом ви помітите розподіл: більшість повідомлень приходять швидко, але деякі тривають довше або взагалі не з'являються. Статті, які досліджують пояснення того, як обертання домену підвищує надійність OTP, пояснюють, чому це відбувається і як обертання доменів може згладжувати проблеми, спричинені надмірною активністю фільтрів.

Обмеження, коли потоки електронної пошти ламаються

Визначте заздалегідь, коли відсутній лист має призвести до збою всього конвеєра, а коли ви віддаєте перевагу м'якому збою. Критичні походи створення облікових записів або входу зазвичай вимагають жорстких збоїв, тоді як вторинні сповіщення можуть бути відмовлені без блокування розгортання. Чіткі правила забороняють інженерам на виклик здогадатися під тиском.

Ітерація провайдерів, доменів і патернів

Поведінка електронної пошти змінюється з часом у міру розвитку фільтрів. Створюйте невеликі цикли зворотного зв'язку у вашому процесі, відстежуючи тенденції, проводячи періодичні порівняльні тести з кількома доменами та вдосконалюючи свої шаблони. Дослідницькі матеріали, як-от несподівані приклади тимчасової пошти, про які розробники рідко думають, можуть надихнути на ваші додаткові сценарії для вашого QA-відділу.

FAQ

Ці короткі відповіді допомагають вашій команді впроваджувати одноразові вхідні скриньки в CI/CD без повторення одних і тих самих пояснень у кожному огляді дизайну.

Чи можу я повторно використовувати одну й ту ж одноразову вхідну скриньку для кількох запусків CI/CD?

Можна, але треба діяти свідомо. Повторне використання тимчасової адреси для кожної гілки або середовища цілком прийнятне для некритичних потоків, якщо всі розуміють, що старі листи можуть залишатися присутніми. Для високоризикових сценаріїв, таких як автентифікація та білінг, віддаю перевагу одній вхідній скриньці на запуск, щоб тестові дані були ізольовані та легші для обговорення.

Як запобігти витоку OTP-кодів у журнали CI/CD?

Залишайте обробку OTP у тестовому коді і ніколи не друкуйте сирі значення. Записуйте події на кшталт «OTP отримано» або «посилання на верифікацію відкрито» замість фактичних секретів. Переконайтеся, що ваші бібліотеки логування та режими налагодження не налаштовані на дамп запитів або відповідей, які містять чутливі токени.

Чи безпечно зберігати одноразові токени вхідних у змінних CI?

Так, якщо ставитися до них як до інших виробничих секретів. Використовуйте зашифровані змінні або секретний менеджер, обмежте доступ до них і уникайте повторення їх у скриптах. Якщо токен коли-небудь буде відкритий, обертайте його, як будь-який скомпрометований ключ.

Що станеться, якщо тимчасова вхідна скринька закінчиться до завершення моїх тестів?

Якщо ваші тести повільні, у вас є два варіанти: скоротити сценарій або обрати багаторазову вхідну скриньку з дотривалим терміном служби. Для більшості команд кращим першим кроком є посилення робочого процесу тестування та забезпечення раннього запуску кроків електронної пошти.

Скільки одноразових вхідних скриньок слід створити для паралельних тестових наборів?

Просте правило — одна вхідна скринька на кожного паралельного працівника для кожного центрального сценарію. Таким чином ви уникаєте зіткнень і неоднозначних повідомлень, коли одночасно виконується багато тестів. Якщо провайдер має суворі ліміти, ви можете зменшити кількість за рахунок трохи складнішої логіки парсингу.

Чи зменшує використання тимчасових електронних адрес у CI/CD доставку електронної пошти або викликає блокування?

Це можливо, особливо якщо ви надсилаєте багато схожих тестових повідомлень з одних і тих самих IP і доменів. Використання провайдерів, які добре керують репутацією доменів і розумно змінюють імена хостів, допомагає. Якщо сумніваєтеся, проводьте контрольовані експерименти та слідкуйте за підвищенням частоти відскоку або затримки.

Чи можу я запускати тести на основі електронної пошти без публічного Temp Mail API?

Так. Багато провайдерів відкривають прості веб-кінцеві точки, які ваш тестовий код може викликати так само, як API. В інших випадках невеликий внутрішній сервіс може подолати розрив між провайдером і вашими конвеєрами, кешуючи та відкриваючи лише ті метадані, які потрібні вашим тестам.

Чи варто використовувати одноразову електронну пошту для продакшн-подібних даних, чи лише для користувачів синтетичного тестування?

Обмежте одноразові вхідні скриньки синтетичними користувачами, створеними виключно для тестування. Виробничі рахунки, реальні дані клієнтів та будь-яка інформація, пов'язана з грошима чи відповідністю, повинні використовувати належно керовані довгострокові електронні адреси.

Як пояснити одноразову електронну пошту в конвеєрах команді з безпеки або комплаєнсу?

Подайте це як спосіб зменшити ризик підтверджених email-адрес і особистих даних під час тестування. Діліться чіткими політиками щодо утримання, ведення журналів і управління секретами, а також довідковою документацією, яка описує інфраструктуру, яку ви використовуєте.

Коли варто обрати багаторазову тимчасову поштову скриньку замість одноразової?

Багаторазові тимчасові поштові скриньки мають сенс для тривалих QA-середовищ, передпродакшн систем або ручних дослідницьких тестів, де потрібна послідовна адреса. Вони є неправильним вибором для високоризикових потоків автентифікації або чутливих експериментів, де сувора ізоляція важливіша за зручність.

Джерела та додаткова література

Для глибшого вивчення поведінки OTP, репутації домену та безпечного використання тимчасової електронної пошти під час тестування команди можуть ознайомитися з документацією провайдера електронної пошти, посібниками з безпеки платформи CI/CD та детальними статтями про використання тимчасової пошти для верифікації OTP, ротації домену та середовищ QA/UAT.

Підсумок

Одноразова електронна пошта — це не просто зручність для форм реєстрації. При обережному використанні вона стає потужним будівельним блоком у ваших CI/CD конвеєрах. Генеруючи короткочасні вхідні скриньки, інтегруючи їх з GitHub Actions, GitLab CI та CircleCI, а також дотримуючись суворих правил щодо секретів і логування, ви можете тестувати критичні потоки електронної пошти без залучення реальних поштових скриньок до процесу.

Почніть з малого з одного сценарію, виміряйте патерни доставки та невдач і поступово стандартизуйте шаблон, який підходить вашій команді. З часом стратегія використання одноразової електронної пошти зробить ваші конвеєри більш надійними, аудити простішими, а інженери менше боятимуться слова «email» у тестових планах.