Чек-лист для зниження ризику OTP для підприємств, які використовують тимчасову пошту в QA/UAT

Контрольний список корпоративного рівня для зниження ризику OTP, коли команди використовують тимчасову електронну пошту під час QA та UAT — охоплюючи визначення, режими відмов, політику ротації, вікна повторної відправки, метрики, контроль конфіденційності та управління, щоб продукт, QA та безпека залишалися узгодженими.

Швидкий доступ

Коротко; DR

Чек-лист для зниження ризику OTP для підприємств, які використовують тимчасову пошту в QA/UAT

1) Визначити ризик OTP у QA/UAT

2) Моделювання поширених режимів відмов

3) Окремі середовища, окремі сигнали

4) Виберіть правильну стратегію вхідних скриньок

5) Встановити робочі вікна для повторної відправки

6) Оптимізація політики ротації домену

7) Інструментування правильних метрик

8) Створити QA-тактику для Піків

9) Безпечне керування та контроль конфіденційності

10) Управління: Хто володіє контрольним списком

Таблиця порівняння — ротація проти відсутності ротації (QA/UAT)

Як зробити

FAQ

Коротко; DR

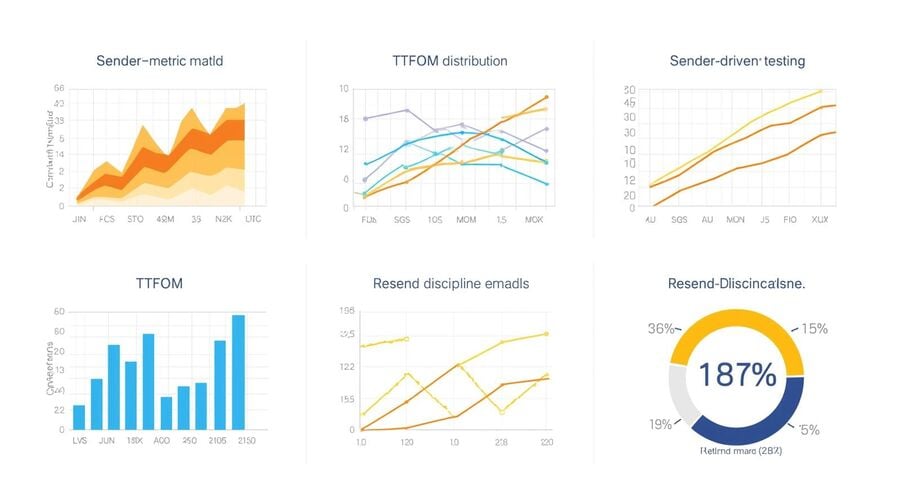

- Розглядайте надійність OTP як вимірюваний SLO, включно з коефіцієнтом успішності та TTFOM (p50/p90, p95).

- Відокреміть трафік QA/UAT і домени від продакшну, щоб уникнути руйнування репутації та аналітики.

- Стандартизуйте вікна повторного надсилання та обмеження ротації; Ротація відбувається лише після дисциплінованих повторних спроб.

- Обирайте стратегії вхідних за типом тесту: багаторазові для регресії; короткий термін служби для спалахів.

- Метрики відправника інструменту×домен з кодами відмов і забезпечуйте квартальні контрольні перевірки.

Чек-лист для зниження ризику OTP для підприємств, які використовують тимчасову пошту в QA/UAT

Ось у чому поворот: надійність OTP у тестових середовищах — це не лише «проблема пошти». Це взаємодія між звичками таймінгу, репутацією відправника, серим списком, вибором домену та тим, як ваші команди поводяться під стресом. Цей чек-лист перетворює ці переплетені на спільні визначення, обмеження та докази. Для читачів, які вперше знайомляться з поняттям тимчасових поштових скриньок, ви можете спочатку переглянути основи тимчасової пошти, щоб ознайомитися з термінами та базовими поведінковими принципами.

1) Визначити ризик OTP у QA/UAT

Встановіть спільну термінологію так, щоб QA, безпека та продукт говорили однією мовою щодо надійності OTP.

Що означає «відсоток успішності OTP»

Коефіцієнт успішності OTP — це відсоток запитів OTP, які дозволяють отримати та використовувати дійсний код у вікні вашої політики (наприклад, десять хвилин для тестових процесів). Відстежуйте це за відправником (додаток/сайт, що видає код) та за пулом доменів, що приймають. Окремо виключайте випадки покинутості користувачем, щоб запобігти розмиванню аналізу інцидентів.

TTFOM p50/p90 для команд

Використовуйте Time-to-First-OTP Message (TTFOM) — секунди від «Відправити код» до першого прибуття вхідної скриньки. Таблиця p50 і p90 (і p95 для стрес-тестів). Ці розподіли виявляють черги, тротлінг і серий список, не покладаючись на анекдоти.

Хибнонегативні результати проти справжніх відмов

«Хибнонегативний» результат виникає, коли код отриманий, але потік тестувальника його відхиляє — часто через Стан додатку , Перемикання табуляцій , або Прострочені таймери . «Справжня невдача» — це відсутність прибуття у вікно. Розділіть їх у своїй таксономії; Лише реальні несправності виправдовують ротацію.

Коли стаджування спотворює здатність доставки

Кінцеві точки стаджування та синтетичні трафікові патерни часто викликають «сірий список» або зниження пріоритезу. Якщо ваш базовий рівень здається гіршим за виробництво, це очікувано: нелюдський трафік розподіляється інакше. Коротка орієнтація щодо сучасної поведінки була б корисною; будь ласка, ознайомтеся з коротким оглядом Temp Mail in 2025, щоб пояснити, як одноразові шаблони вхідних скриньок впливають на якість доставки під час тестів.

2) Моделювання поширених режимів відмов

Намалюйте найвпливовіші пастки з доставкою, щоб попередити їх за допомогою політики та інструментів.

Серий список і репутація відправника

Greylisting просить відправників спробувати знову пізніше; Перші спроби можуть бути відкладені. Нові або «холодні» пули відправників також страждають, поки їхня репутація не потеплішає. Очікуйте стрибків p90 у перші години сповіщення нової збірки.

Фільтри спаму провайдера та холодні пули

Деякі провайдери присвячують більш жорсткій перевірці холодних IP або доменів. QA-запуски, які вибивають OTP із нового пулу, нагадують кампанії і можуть уповільнювати некритичні повідомлення. Розігрівні послідовності (низький, регулярний гучність) це компенсують.

Обмеження тарифів і пікові затори

Різкі запити на повторне надсилання можуть призвести до обмеження частоти відпрацьовування. Під навантаженням (наприклад, розпродажі, запуски ігор) черги відправників подовжуються, розширюючи TTFOM p90. У вашому чек-листі слід визначити обмеження повторної надсилки та повторних спроб, щоб уникнути самоспричинених уповільнень.

Поведінка користувачів, що порушує потоки

Перемикання вкладок, фонове налаштування мобільного додатку та копіювання неправильного псевдоніму можуть призвести до відхилення або втрати терміну дії, навіть коли повідомлення надходять. Зробіть копію "залишайтеся на сторінці, чекайте, надсилайте один раз" у мікротекст інтерфейсу для тестів.

3) Окремі середовища, окремі сигнали

Ізолюйте QA/UAT від виробництва, щоб уникнути отруєння репутації та аналітики відправника.

Стейджинг проти виробничих доменів

Підтримуйте окремі домени відправника та ідентичності відповіді для цілей staging. Якщо тестові OTP потраплять у виробничі пули, ви засвоїте неправильні уроки і можете зіпсувати репутацію саме в той момент, коли це буде потрібно.

Тестові рахунки та квоти

Провізуйте іменовані тестові рахунки та призначайте їм квоти. Декілька дисциплінованих тестових ідентичностей перевершують сотні випадкових, які спрацьовують евристики частоти.

Синтетичні транспортні вікна

Керуйте синтетичним OTP-трафіком у непікові вікна. Використовуйте короткі сплески для профілювання затримки, а не нескінченні потоки, схожі на зловживання.

Аудит поштового сліду

Інвентаризація доменів, IP-адрес і провайдерів, до яких торкаються ваші тести. Переконайтеся, що SPF/DKIM/DMARC є послідовними для ідентичностей staging, щоб уникнути плутіння збоїв автентифікації з проблемами доставки.

4) Виберіть правильну стратегію вхідних скриньок

Чи могли б ви вирішити, коли повторно використовувати адреси, а коли короткочасні вхідні скриньки для стабілізації тестових сигналів?

Багаторазові адреси для регресії

Для лонгітюдних тестів (регресійні набори, цикли скидання пароля) повторно використовувана адреса підтримує безперервність і стабільність. Відкриття на основі токенів зменшує шум протягом днів і пристроїв, що робить його ідеальним для порівняння подібних результатів у кількох збірках. Будь ласка, ознайомтеся з операційними деталями у розділі «Reuse Temp Mail Address» для інструкцій, як безпечно відкрити ту саму поштову скриньку.

Короткий термін служби для тестування на вибухи

Для одноразових стрибків і дослідницького контролю якості короткочасні вхідні скриньки мінімізують залишки та зменшують забруднення списків. Вони також заохочують чисті скидання між сценаріями. Якщо тест потребує лише одного OTP, короткочасна модель, як 10 Minute Mail, добре підходить.

Дисципліна відновлення на основі токенів

Якщо важлива повторно використовувана тестова скринька, ставтеся до токена як до облікових даних. Ви можете зберігати його в менеджері паролів під лейблом тестового набору з доступом на основі ролей.

Уникнення зіткнень адрес

Рандомізація псевдонімів, базовий ASCII та швидка перевірка унікальності запобігають зіткненням зі старими тестовими адресами. Стандартизуйте те, як ви називаєте або зберігаєте псевдоніми для кожного пакету.

5) Встановити робочі вікна для повторної відправки

Зменшіть «rage resend send» і хибне тротлінг, стандартизувавши поведінку таймінгу.

Мінімальне очікування перед повторною відправкою

Після першого запиту зачекайте 60–90 секунд перед однією структурованою повторною спробою. Це дозволяє уникнути провалу першого проходження серого списку і зберігає черги відправників чистими.

Одноструктурне повторне спробування

Дозвольте один офіційний повтор у тестовому скрипті, потім поставте на паузу. Якщо p90 виглядає розтягнутим у певний день, коригуйте очікування, а не повторюйте повторні спроби, які псують результати всіх.

Обробка перемикання вкладок додатків

Коди часто стають недійсними, коли користувачі працюють у додатку на фоні або переходять у інший контекст. У сценаріях QA додайте «залишатися на екрані» як явний крок; Фіксуйте поведінку ОС/фонового оформлення в журнали.

Захоплення телеметрії таймера

Фіксуйте точні часові позначки: запит, повторна відправка, надходження вхідної скриньки, введення коду, статус прийняття/відмови. Пізніше можливі позначення подій за відправником і доменоренсика.

6) Оптимізація політики ротації домену

Розумно обертайте, щоб обійти greylisting, не фрагментуючи спостережуваність тесту.

Обмеження ротації на відправника

Автоматичне обертання не повинно спрацьовувати при першому промаху. Визначимо пороги за відправником: наприклад, обертати їх лише після того, як два вікна не працюють для однієї пари відправника×домену — обмеження сесій на ≤2 обертання для захисту репутації.

Гігієна басейну та TTL

Куруйте доменні пули з сумішшю старих і свіжих доменів. Відпочивайте в «втомлених» доменах, коли p90 знижується або успіх падає; Знову госпіталізація після одужання. Узгодьте TTL з темпом тесту, щоб видимість вхідних скриньок відповідала вашому вікну перегляду.

Липка маршрутизація для A/B

Порівнюючи збірки, тримайте маршрутизацію «липкою»: один і той самий відправник маршрутизує до однієї й тієї ж родини доменів у всіх варіантах. Це запобігає перехресному забрудненню метрик.

Вимірювання ефективності обертання

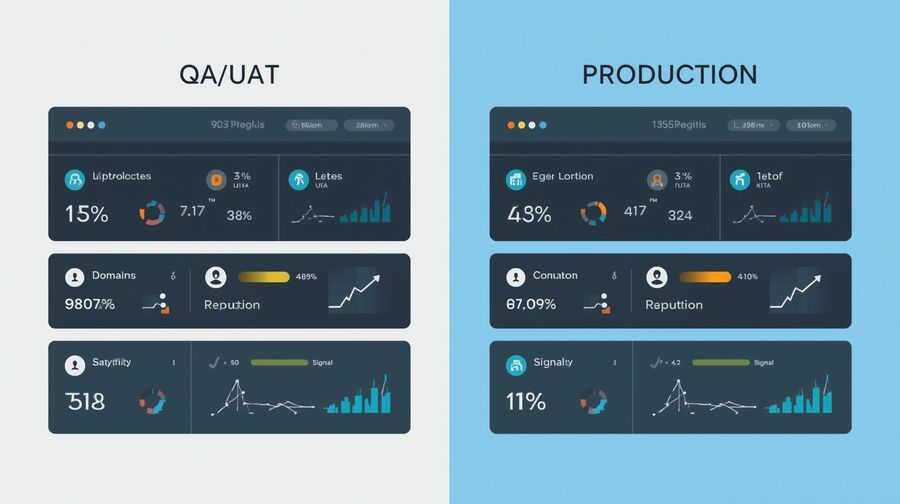

Ротація — це не інтуїція. Порівняйте варіанти з обертанням і без нього під однаковими вікнами повторної відправки. Для глибшого пояснення та обмежень дивіться розділ Ротація домену для OTP у цьому поясненні: Ротація домену для OTP.

7) Інструментування правильних метрик

Зробіть успіх OTP вимірюваним, аналізуючи розподіли затримок і присвоюючи мітки корінної причини.

Успіх OTP від відправника × домену верхній SLO має бути розкладений відправником × матрицею домену, яка показує, чи проблема полягає в сайті/додатку, чи в використаному домені.

TTFOM p50/p90, p95

Затримки медіани та хвоста розповідають різні історії. p50 позначає повсякденне здоров'я; P90/P95 показує стрес, тротлінг і чергу.

Відсоток дисципліни перенадіслати

Відстежуйте частку сесій, які відповідали офіційному плану повторної відправки. Якщо образиться занадто рано, виключіть ці дослідження з висновків щодо доставки.

Коди таксономії невдач

Використовуйте коди, такі як GL (greylisting), RT (обмеження швидкості), BL (заблокований домен (взаємодія користувача/перемикання вкладок) та OT (інші). Вимагайте коди у записах про інциденти.

8) Створити QA-тактику для Піків

Обробляйте сплески трафіку під час запусків ігор або фінтех-перетинань без втрати коду.

Розігрівні забіги перед змаганнями

Запускайте низькошвидкісні, регулярні OTP повідомлення від відомих відправників за 24–72 години до піку до позитивної репутації. Виміряйте трендові лінії p90 під час розігріву.

Профілі Backoff за ризиками

Додайте криві відступу до категорій ризиків. Для звичайних майданчиків — дві повторні спроби протягом кількох хвилин. Для фінтех-груп з високим ризиком довші вікна та менше повторних спроб призводять до меншої кількості підняття прапорців.

Обертації та сповіщення канарок

Під час події нехай 5–10% OTP проходять через підмножину канарної області. Якщо канарки показують зростання p90 або зниження успіху, обертайте основний пул раніше.

Тригери пейджера та відкат

Визначте числові тригери — наприклад, OTP Success опускається нижче 92% протягом 10 хвилин, або TTFOM p90 перевищує 180 секунд — для виклику виклику, розширення вікон або переходу до відпочинку.

9) Безпечне керування та контроль конфіденційності

Зберігайте конфіденційність користувачів, водночас забезпечуючи надійність тестування в регульованих галузях.

Тестові поштові скриньки лише для отримання

Використовуйте тимчасову електронну адресу лише для прийому, щоб стримати вектори зловживань і зменшити ризик вихідних сигналів. Вважайте вкладення поза межами контролю якості QA/UAT поштових скриньок.

24-годинні вікна видимості

Тестові повідомлення мають бути видимі через ~24 години після надходження, а потім автоматично очищатися. Цей період достатньо довгий для перегляду і короткий для приватності. Для огляду політики та порад щодо використання Посібник тимчасової пошти збирає базові матеріали для команд.

Аспекти GDPR/CCPA

Ви можете використовувати персональні дані у тестових листах; уникайте вбудовувати PII у тіла повідомлень. Коротке утримання, очищений HTML і проксі зображень зменшують експозицію.

Редагування та доступ до журналу

Обробляйте журнали для токенів і кодів; Віддаю перевагу ролевому доступу до токена вхідних скриньок. Чи могли б ви вести сліди аудиту того, хто і коли знову відкрив яку тестову поштову скриньку?

10) Управління: Хто володіє контрольним списком

Призначте право власності, ритм і докази для кожного контролю в цьому документі.

RACI для надійності OTP

Назвіть відповідального власника (часто QA), відповідального спонсора (безпека або продукт), консультації (інфра/електронна пошта) та інформованого (підтримка). Опублікуйте цей RACI у репозиторії.

Квартальні контрольні огляди

Щокварталу вибіркові запуски проводять за контрольним списком, щоб перевірити, чи залишаються вікна повторної відправки, пороги обертання та метричні мітки.

Докази та тестові артефакти

Прикріпіть скріншоти, розподіли TTFOM та таблиці ×доменів відправника до кожного контролю — зберігайте токени безпечно з посиланнями на тестовий пакет, який вони обслуговують.

Цикли безперервного покращення

Коли трапляються інциденти, додайте гру/антипатерн до ранбуку. Налаштовуйте пороги, оновлюйте пули доменів і оновлюйте копії, які бачать тестувальники.

Таблиця порівняння — ротація проти відсутності ротації (QA/UAT)

| Політика контролю | З ротацією | Без ротації | TTFOM p50/p90 | Відсоток успіху OTP | Нотатки щодо ризику |

|---|---|---|---|---|---|

| Підозрюється «сірий список» | Ротація після двох очікувань | Зберегти domaiDomain | / 95-ті роки | 92% | Рання ротація звільняє 4xx backoff |

| Пікові черги відправника | Оберніть, якщо p90 | Продовжити очікування | 40-ті / 120-ті роки | 94% | Відкат + зміна домену працює |

| Пул холодних відправників | Тепла + обертаюча канарка | Тільки тепла | 45 / 160 років | 90% | Обертання допомагає під час розминки |

| Стабільний відправник | Ротації лімітів на рівні 0–1 | Без ротації | 25 / 60 років | 96% | Уникайте зайвого зміщення |

| Домен позначений | Сімейства комутаторів | Спробуйте повторити те саме | 50-ті / 170-ті роки | 88% | Перемикання запобігає повторюванню блоків |

Як зробити

Структурований процес тестування OTP, дисципліни відправника та розділення середовища — корисний для ізоляції QA, UAT та виробництва.

Крок 1: Ізолювати середовища

Створити окремі ідентифікатори відправника QA/UAT та доменні пули; Ніколи не ділиться з виробництвом.

Крок 2: Стандартизуйте час повторної відправки

Зачекайте 60–90 секунд перед спробою повторної спроби; Обмежити загальну кількість повторних відправлень за сесію.

Крок 3: Налаштуйте обмеження обертання

Обертати лише після порушення порогу для того ж домен×у відправника; ≤2 ротації на сесію.

Крок 4: Впровадження повторного використання на основі токенів

Використовуйте токени для повторного відкриття тієї ж адреси для регресії та скидання; Зберігайте токени в менеджері паролів.

Крок 5: Метрика інструментів

Зафіксуйте успішність OTP, TTFOM p50/p90 (і p95), відсоток дисципліни повторної надсилання та коди відмови.

Крок 6: Проведіть пікові репетиції

Розігрівні відправники; Використовуйте Canary Rotation з тривогами, щоб рано помітити Drift.

Крок 7: Перевірте та сертифікуйте

Я хотів би, щоб ви ознайомилися з кожним контролем із доданими доказами і підписали це.

FAQ

Чому OTP-коди надходять із затримкою під час контролю якості, але не виробляються?

Staging трафік здається більш шумним і холоднішим для приймачів; Грейлістинг і тротлінг розширюють P90, поки басейни не прогріються.

Скільки мені слід чекати, перш ніж натиснути «Повторно надіслати код»?

Приблизно 60–90 секунд. Потім одна структурована спроба; Додаткові надсилання часто погіршують черги.

Чи завжди обертання домену краще, ніж один домен?

Ні. Обертайте лише після спрацьовування порогів; Надмірна ротація шкодить репутації та ускладнює показники.

У чому різниця між TTFOM і часом доставки?

TTFOM вимірює до появи першого повідомлення у вхідній скриньці; Час доставки може включати повторні спроби після вашого тестового вікна.

Чи багаторазові варіанти загострюють можливість нанесення шкоди під час тестування?

Не за своєю суттю. Вони стабілізують порівняння, безпечно зберігають токени та уникають панічних повторень.

Як відстежувати успіх OTP у різних відправників?

Порівняйте свої метрики за відправником × доменом, щоб показати, чи проблеми пов'язані з сайтом/додатком чи сімейством доменів.

Чи можуть тимчасові електронні адреси відповідати вимогам GDPR/CCPA під час контролю якості?

Так — тільки прийом, короткі вікна видимості, очищений HTML і проксинг зображень підтримують тестування з напрямом конфіденційності.

Як greylisting і підігрів впливають на надійність OTP?

Серий список затримує початкові спроби; Холодні басейни потребують регулярного прогріву. Обидві здебільшого досягають p90, а не p50.

Чи варто тримати поштові скриньки QA та UAT окремо від виробництва?

Так. Розділення пулів запобігає погіршенню репутації та аналітики виробництва.

Яка телеметрія найважливіша для аудиту успіху OTP?

% OTP Success % TTFOM p50/p90 (p95 для стресу), відсоток повторної дисципліни та коди невдач із часовими позначками. Для швидкого довідки, будь ласка, ознайомтеся з FAQ про тимчасову пошту.