Com el correu temporal us ajuda a protegir la vostra identitat de violacions de dades importants

Accés ràpid

TL; DR / Punts clau

Antecedents i context: per què el correu electrònic és l'eix de la bretxa

Com el correu temporal redueix el vostre "radi d'explosió" personal

Correu temporal vs altres estratègies de correu electrònic (quan utilitzar quines)

Un model pràctic: quan utilitzar el correu temporal o la teva adreça real

Per què un servei de correu temporal pot ser més segur (ben fet)

Pols del cas: què impliquen les dades d'incompliment del 2025 per a les persones

Pas a pas: creeu un flux de treball de registre resistent a les violacions (amb correu temporal)

Per què (i quan) triar

Consells d'experts (més enllà del correu electrònic)

Preguntes freqüents

TL; DR / Punts clau

- Les infraccions estan augmentant en complexitat; Les credencials robades segueixen sent un dels principals vectors d'accés inicial, mentre que el ransomware apareix en gairebé la meitat de les infraccions. El correu temporal redueix el "radi d'explosió" quan els llocs filtren dades.

- El cost mitjà global d'incompliment el 2025 és d'uns 0,4 milions, prova que minimitzar el desbordament d'un correu electrònic filtrat és important.

- L'ús d'adreces úniques i d'un sol propòsit per als registres evita la correlació massiva de la vostra identitat real a través de bases de dades violades i redueix el risc d'ompliment de credencials. HIBP enumera 15B+ comptes pwned, suposem que es produiran filtracions.

- Les màscares de correu electrònic són ara consells convencionals per a la privadesa; també poden despullar els rastrejadors. El correu temporal és la variant més ràpida i de menor fricció i és excel·lent per a llocs, proves i cupons de baixa confiança.

- No utilitzeu correu temporal per a comptes crítics (banca, nòmines, govern). Combineu-lo amb un gestor de contrasenyes i MFA a qualsevol altre lloc.

Antecedents i context: per què el correu electrònic és l'eix de la bretxa

Suposem que els atacants poden reproduir la mateixa identitat (el vostre correu electrònic principal) en desenes de serveis violats. En aquest cas, poden enllaçar comptes, orientar-vos amb phishing convincent i intentar farciment de credencials a escala. El 2025, Verizon informa que l'abús de credencials segueix sent el vector d'accés inicial més comú; El ransomware apareix en el 44% de les infraccions, un fort augment any rere any. Els errors de l'element humà continuen implicats en ~ el 60% de les infraccions i la participació de tercers es va duplicar, el que significa que les vostres dades es poden filtrar fins i tot quan la violació no és "vostra".

El que està en joc financer no és teòric. IBM situa el cost mitjà global de la violació en .4 milions el 2025, tot i que algunes regions milloren les velocitats de contenció. El "cost" per a les persones és l'adquisició d'identitat, l'allau de la safata d'entrada, el phishing, el temps perdut i els restabliments forçats de contrasenyes.

Mentrestant, la superfície de bretxa segueix creixent. Have I Been Pwned (HIBP) fa un seguiment de 15+ mil milions de comptes compromesos, xifres que segueixen augmentant amb els abocaments de registres de robatori i les exposicions massives del lloc.

Resultat final: El vostre correu electrònic principal és un únic punt de fallada. Redueix la seva exposició a tot arreu que puguis.

Com el correu temporal redueix el vostre "radi d'explosió" personal

Penseu en el correu temporal com un testimoni d'identitat de sacrifici: una adreça única i de baix valor que lliureu a llocs que no necessiten la vostra identitat real. Si aquest lloc es filtra, el dany està en gran part contingut.

Què mitiga el correu temporal:

- Risc de correlació. Els atacants i els corredors de dades no poden unir fàcilment la vostra identitat real a través de les infraccions si cada lloc veu una adreça diferent. La guia de privadesa convencional ara recomana correus electrònics emmascarats / d'un sol ús per a registres de baixa confiança.

- Conseqüències de farciment de credencials. Molts usuaris reutilitzen els correus electrònics duplicats (i de vegades contrasenyes). Les adreces d'un sol ús trenquen aquest patró. Fins i tot si es reutilitza una contrasenya (no ho facis!), l'adreça no coincidirà amb els teus comptes crítics. El DBIR de Verizon assenyala com l'exposició de credencials alimenta compromisos més amplis i ransomware.

- Fuita del rastrejador. Els correus electrònics de màrqueting sovint contenen píxels de seguiment que revelen quan i on heu obert un missatge. Alguns sistemes d'aliasing eliminen els rastrejadors; Les adreces temporals també us ofereixen divisibilitat amb un sol clic: deixeu de rebre i haureu "optat per no participar".

- Contenció de correu brossa. No voleu que una llista estigui vinculada a la safata d'entrada principal un cop es vengui o es violi. Una adreça temporal es pot retirar sense cap impacte en els vostres comptes reals.

Correu temporal vs altres estratègies de correu electrònic (quan utilitzar quines)

| Estratègia | Exposició a la violació | Privadesa vs venedors | Fiabilitat per a comptes | Millors casos d'ús |

|---|---|---|---|---|

| Correu electrònic principal | Més alt (identificador únic a tot arreu) | Feble (correlació fàcil) | Màxima | Banca, nòmines, govern, legal |

| Àlies/màscara (reenviament) | Baix (únic per lloc) | Fort (blindatge d'adreces; alguns rastrejadors de tires) | Alt (pot respondre/reenviar) | Comerç minorista, butlletins, aplicacions, proves |

| Correu temporal (safata d'entrada d'un sol ús) | Exposició més baixa i separabilitat més fàcil | Fort per a llocs de baixa confiança | Varia segons el servei; no per a inicis de sessió crítics | Obsequis, descàrregues, portes de cupons, verificacions puntuals |

| Truc "+etiqueta" (gmail+tag@) | Mitjà (encara revela el correu electrònic base) | Mitjà | Alt | Filtratge de llum; no és una mesura de privacitat |

Els àlies i les màscares són eines de privadesa ben documentades; El correu temporal és l'opció més ràpida i d'un sol ús quan no voleu que la vostra adreça real estigui en el radi de l'explosió.

Un model pràctic: quan utilitzar el correu temporal o la teva adreça real

- Utilitzeu el vostre correu electrònic real només quan la verificació d'identitat sigui crítica (bancs, impostos, nòmines, portals sanitaris).

- Utilitzeu un àlies o una màscara per als comptes que conservareu (compres, serveis públics, subscripcions).

- Utilitzeu el correu temporal per a tota la resta: descàrregues a curt termini, contingut tancat, codis únics per a serveis de baix risc, inscripcions beta, proves de fòrum, cupons promocionals. Si es filtra, el cremes i segueixes endavant.

Per què un servei de correu temporal pot ser més segur (ben fet)

Un servei de correu temporal ben dissenyat afegeix resiliència per disseny:

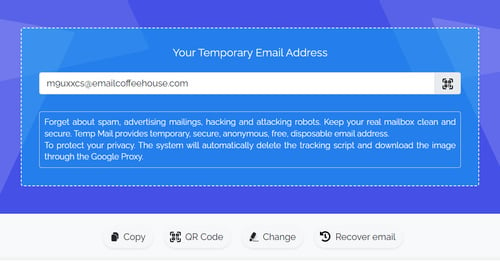

- Desacoblament i d'un sol ús. Cada lloc veu una adreça diferent i podeu recuperar adreces després d'utilitzar-les. Si es viola una base de dades, la vostra identitat real es manté fora del vessament.

- Senyals de confiança d'infraestructura. Els serveis que enfronten dominis en una infraestructura de correu de bona reputació (per exemple, MX allotjada a Google) solen experimentar menys blocs generals i lliurar OTP més ràpidament, cosa important quan s'utilitza correu temporal per a verificacions urgents. [Suy luận]

- Lectura resistent al rastrejador. La lectura del correu a través d'una interfície d'usuari web que proporciona imatges o bloqueja càrregues remotes redueix el seguiment passiu. (Moltes organitzacions de privadesa adverteixen que els píxels de seguiment de correu electrònic poden revelar IP, temps d'obertura i client).

Nota: El correu temporal no és una bala de plata. No xifra els missatges d'extrem a extrem i no s'ha d'utilitzar quan necessiteu una recuperació duradora del compte o una identitat d'alta seguretat. Vinculeu-lo amb un gestor de contrasenyes i MFA.

Pols del cas: què impliquen les dades d'incompliment del 2025 per a les persones

- L'abús de credencials segueix sent el rei. L'ús d'un correu electrònic a Internet amplifica el risc de reutilització. Les adreces temporals + contrasenyes úniques aïllen els errors.

- El ransomware prospera amb les credencials exposades. Verizon va trobar una superposició substancial entre els registres de robatori d'informació i les víctimes de ransomware: molts registres inclouen adreces de correu electrònic corporatives, subratllant com les filtracions d'identitat de correu electrònic alimenten incidents més grans.

- L'escala de fuites és massiva. Amb 15B+ comptes en infracció, suposeu que qualsevol correu electrònic que exposeu acabarà filtrant; Dissenya la teva seguretat personal al voltant d'aquesta suposició.

Pas a pas: creeu un flux de treball de registre resistent a les violacions (amb correu temporal)

Pas 1: Classifica el lloc.

Es tracta d'un banc / utilitat (correu electrònic real), un compte a llarg termini (àlies / màscara) o una porta única de baixa confiança (correu temporal)? Decidiu abans de registrar-vos.

Pas 2: creeu un punt final de correu electrònic únic.

Per a portes de baixa confiança, creeu una nova adreça de correu temporal. Per als comptes duradors, genereu un àlies o màscara nou. No reutilitzeu mai la mateixa adreça en serveis no relacionats.

Pas 3: Genera una contrasenya única i emmagatzema-la.

Utilitzeu un gestor de contrasenyes; No reutilitzeu mai les contrasenyes. Això trenca la cadena de violació-repetició. (HIBP també ofereix un corpus de contrasenyes per evitar contrasenyes compromeses conegudes).

Pas 4: activeu MFA quan estigui disponible.

Preferiu les claus d'accés basades en aplicacions o TOTP als SMS. Això mitiga el phishing i la reproducció de credencials. (DBIR mostra repetidament que l'enginyeria social i els problemes de credencials provoquen violacions).

Pas 5: minimitzeu el seguiment passiu.

Llegiu correu de màrqueting amb imatges remotes desactivades o mitjançant un client que bloqueja imatges de rastrejadors / servidors intermediaris. Si heu de conservar el butlletí, encamineu-lo a través d'un àlies que pugui eliminar els rastrejadors.

Pas 6: Gira o retira't.

Si el correu brossa augmenta o s'informa d'una infracció, retireu l'adreça temporal. Per als àlies, desactiveu o redirigiu. Aquest és el vostre "interruptor de matança".

Per què (i quan) triar tmailor.com per al correu temporal

- Lliurament ràpid i global. Més de 500 dominis allotjats a la infraestructura de correu de Google ajuden a millorar la capacitat de lliurament i la velocitat a tot el món.

- Privacitat per disseny. Les adreces es poden conservar permanentment, però la interfície de la safata d'entrada només mostra els correus electrònics rebuts en les últimes 24 hores, reduint l'exposició a llarg termini si una bústia de correu es fa sorollosa.

- Recuperació sense registre. Un testimoni d'accés funciona com una contrasenya per restaurar la vostra adreça més endavant, de manera que podeu utilitzar la mateixa identitat temporal quan sigui necessari.

- Accés multiplataforma (Web, Android, iOS, Telegram) i una interfície d'usuari mínima i resistent als rastrejadors.

- Límits estrictes: només recepció (sense enviament), sense fitxers adjunts, tancant camins d'abús comuns (i alguns riscos per a tu).

Vols provar-ho? Comenceu amb una safata d'entrada de correu temporal genèrica, proveu un flux de treball de correu de 10 minuts o reutilitzeu una adreça temporal per a un lloc que visiteu de tant en tant. (Enllaços interns)

Consells d'experts (més enllà del correu electrònic)

- No recicleu noms d'usuari. Un correu electrònic únic és excel·lent, però la correlació encara es produeix si el vostre nom d'usuari és idèntic a tot arreu.

- Vigileu les notificacions d'infracció. Subscriviu-vos a la supervisió del domini (per exemple, notificacions de domini HIBP a través dels vostres administradors de domini) i canvieu immediatament les credencials quan rebeu una alerta.

- Segmenteu també els números de telèfon. Moltes eines d'aliasing emmascaren els números de telèfon per frenar el correu brossa per SMS i l'esquer d'intercanvi de SIM.

- Endureix el navegador. Penseu en els valors predeterminats que respecten la privadesa i les extensions de bloqueig de rastrejadors. (L'EFF manté recursos educatius sobre les normes de seguiment i exclusió).

Preguntes freqüents

1) Pot Temp Mail rebre codis de verificació (OTP)?

Sí, per a molts serveis. No obstant això, els comptes crítics poden rebutjar dominis d'un sol ús; Utilitzeu el vostre correu electrònic principal o un àlies durador per als serveis bancaris i governamentals. (La política varia segons el lloc.) [Suy luận]

2) Si es filtra una adreça temporal, què he de fer?

Retireu-lo immediatament i, si heu reutilitzat la seva contrasenya en un altre lloc (no ho feu), gireu aquestes contrasenyes. Comproveu si l'adreça apareix als corpus d'incompliment públic.

3) Les màscares de correu electrònic o el correu temporal bloquejaran els rastrejadors?

Alguns serveis d'aliasing inclouen rastrejadors de tira i correu temporal llegit a través d'una interfície d'usuari web amb proxy d'imatge, que també redueix el seguiment. Per a cinturons i tirants, desactiveu les imatges remotes del vostre client.

4) És legal el correu temporal?

Sí, el mal ús no ho és. Està pensat per a la privadesa i el control del correu brossa, no per al frau. Compleix sempre les condicions d'un lloc.

5) Puc seguir utilitzant la mateixa adreça temporal?

A tmailor.com, sí: les adreces es poden restaurar mitjançant un testimoni encara que la visibilitat de la safata d'entrada estigui limitada a les últimes 24 hores. Això equilibra la continuïtat amb una baixa exposició.

6) Què passa si un lloc bloqueja els correus electrònics d'un sol ús?

Canvieu a un àlies/màscara durador d'un proveïdor de confiança o utilitzeu el vostre correu electrònic principal si la identitat és essencial. Alguns proveïdors són més estrictes que altres.

7) Encara necessito MFA si faig servir correu temporal?

Absolutament. MFA és essencial contra el phishing i la reproducció. El correu temporal limita l'exposició; MFA limita l'adquisició de comptes fins i tot quan es filtren credencials.