Як тимчасова пошта допомагає захистити вашу особистість від серйозних витоків даних

Швидкий доступ

Коротко; DR / Ключові висновки

Передумови та контекст: чому електронна пошта є ключовим фактором

Як тимчасова пошта зменшує ваш особистий «радіус вибуху»

Тимчасова пошта проти інших стратегій електронної пошти (коли яку саме використовувати)

Практична модель: коли використовувати тимчасову пошту, а коли — справжню адресу

Чому служба тимчасової пошти може бути безпечнішою (якщо зробити правильно)

Приклад: що означають дані про витоки 2025 року для окремих осіб

Крок за кроком: побудуйте робочий процес реєстрації, стійкий до порушень (з тимчасовою поштою)

Чому (і коли) обрати

Поради експертів (окрім електронної пошти)

Поширені запитання

Коротко; DR / Ключові висновки

- Прориви стають дедалі складнішими; Викрадені облікові дані залишаються основним джерелом початкового доступу, тоді як вимагальні вимагачі трапляються майже в половині випадків витоків. Тимчасова пошта зменшує «радіус вибуху» при витоку даних на сайтах.

- Середня вартість світового витоку у 2025 році становить близько 0,4 млн — доказ того, що мінімізація впливу через витік електронної пошти має значення.

- Використання унікальних, однофункціональних адрес для реєстрації запобігає масовій кореляції вашої реальної особистості між зламаними базами даних і знижує ризик заповнення облікових даних. HIBP вказує 15B+ зареєстрованих рахунків — припускаємо, що витоки стануться.

- Маски електронної пошти/псевдоніми тепер стали загальноприйнятими порадами щодо конфіденційності; Вони також можуть знімати трекери. Тимчасова пошта — це найшвидший, найменш тертя варіант, який чудово підходить для сайтів з низькою довірою, проб і купонів.

- Не використовуйте тимчасову пошту для критичних рахунків (банківські, зарплатні, державні). Поєднайте його з менеджером паролів і MFA в інших місцях.

Передумови та контекст: чому електронна пошта є ключовим фактором

Припустимо, що зловмисники можуть відтворювати одну й ту ж ідентичність (вашу основну електронну пошту) на десятках зламаних сервісів. У такому разі вони можуть прив'язувати акаунти, націлитися на вас з переконливим фішем і намагатися масово обробити облікові дані. У 2025 році Verizon повідомляє, що зловживання обліковими записами все ще є найпоширенішим джерелом початкового доступу; Вимагачі-вимагачі з'являються у 44% випадків витоків, що різко зросло у річному вимірі. Людські помилки залишаються учасниками ~60% порушень, а втручання третіх сторін подвоїлося — тобто ваші дані можуть витікати навіть тоді, коли витік не є «вашим».

Фінансові ставки не є теоретичними. IBM оцінює середню вартість світового витоку у 2025 році на рівні 0,4 мільйона, навіть попри те, що деякі регіони покращують швидкість стримування. «Витрати» для окремих осіб — це захоплення особистості, потік вхідних скриньок, фішинг, втрата часу та примусове скидання пароля.

Тим часом поверхня прориву продовжує зростати. Have I Been Pwned (HIBP) відстежує 15+ мільярдів скомпрометованих акаунтів — цифри, які постійно зростають через скидання журналів крадіжки та масові експозиції на сайтах.

Підсумок: Ваша основна електронна адреса — це єдина точка відмови. Зменшуйте його експозицію всюди, де це можливо.

Як тимчасова пошта зменшує ваш особистий «радіус вибуху»

Думайте про тимчасову пошту як про жертвенний ідентифікаційний жетон: унікальну, незначну адресу, яку ви передаєте сайтам, що не потребують вашої справжньої особистості. Якщо цей об'єкт протікає, збитки здебільшого контролюються.

Що тимчасова пошта пом'якшує:

- Ризик кореляції. Зловмисники та брокери даних не можуть легко з'єднати вашу справжню особистість через витоки, якщо кожен сайт бачить різну адресу. Основні рекомендації щодо конфіденційності тепер рекомендують використовувати масковані/тимчасові листи для підписки з низькою довірою.

- Наслідки наповнення кваліфікації. Багато користувачів повторно використовують дублікати електронних листів (а іноді й паролі). Одноразові адреси порушують цю закономірність. Навіть якщо пароль повторно використовується (не робіть цього!), адреса не збігається з вашими критичними акаунтами. DBIR Verizon зазначає, як вплив на облікові дані сприяє ширшим компрометаціям і програмам-вимагачам.

- Витік трекера. Маркетингові листи часто містять трекінгові пікселі, які показують, коли і де ви відкрили повідомлення. Деякі системи аліасінгу прибирають трекери; Тимчасові адреси також дають вам роздільність одним кліком — якщо ви припините отримувати, ви фактично «відмовляєтеся».

- Стримування спаму. Ви не хочете, щоб список був прив'язаний до вашої основної поштової скриньки, коли список продано або порушено. Тимчасову адресу можна вивести з експлуатації без жодного впливу на ваші реальні рахунки.

Тимчасова пошта проти інших стратегій електронної пошти (коли яку саме використовувати)

| Стратегія | Вплив прориву | Конфіденційність проти маркетологів | Надійність для облікових записів | Найкращі сценарії використання |

|---|---|---|---|---|

| Основна електронна адреса | Найвищий (один ID скрізь) | Слабкий (легка кореляція) | Найвищий | Банківська справа, зарплата, державний сектор, юридичний сектор |

| Псевдонім/маска (пересила) | Низький рівень (унікальний для кожного сайту) | Сильний (екранування адреси; деякі трекери смуг) | Високий (може відповідати/передавати) | Роздрібна торгівля, розсилки, додатки, випробування |

| Тимчасова пошта (одноразова вхідна скринька) | Найнижча експозиція і найпростіша розривність | Сильна для сайтів з низькою довірою | Залежить від служби; Не для критичного входу | Розіграші, завантаження, купонні гейти, одноразові верифікації |

| Трюк «+тег» (gmail+tag@) | Medium (все ще показує базову електронну пошту) | Середнє | Високий | Фільтрація світла; Це не міра приватності |

Псевдоніми та маски — це добре задокументовані інструменти конфіденційності; Тимчасова пошта — найшвидший і найменш витратний варіант, коли ви не хочете, щоб ваша справжня адреса була в радіусі вибуху.

Практична модель: коли використовувати тимчасову пошту, а коли — справжню адресу

- Використовуйте свою справжню електронну пошту лише там, де перевірка особи критична (банки, податки, зарплата, портали охорони здоров'я).

- Використовуйте псевдонім/маску для акаунтів, які ви зберігатимете (покупки, комунальні послуги, підписки).

- Використовуйте тимчасову пошту для всього іншого: короткострокові завантаження, закритий контент, одноразові коди для низькоризикових сервісів, бета-реєстрації, пробні періоди на форумах, промо-купони. Якщо протікає — спаліть і рухаєтесь далі.

Чому служба тимчасової пошти може бути безпечнішою (якщо зробити правильно)

Добре спроєктований тимчасовий поштовий сервіс додає стійкості за задумом:

- Розкуплення та одноразовість. Кожен сайт бачить різну адресу, і ви можете отримати адреси після використання. Якщо база даних буде зламана, ваша справжня особа залишатиметься поза розливом.

- Сигнали довіри інфраструктурі. Сервіси, які працюють із доменами авторитетної поштової інфраструктури (наприклад, MX, розміщений Google), зазвичай мають менше загальних блокувань і швидше доставляють OTP — що важливо при використанні тимчасової пошти для термінових перевірок. [Суй луан]

- Показники, стійкі до трекерів. Читання листів через веб-інтерфейс, який проксі зображень або блокує віддалене завантаження, зменшує пасивне відстеження. (Багато організацій з конфіденційності попереджають, що пікселі відстеження електронної пошти можуть показувати IP, час відкриття та клієнта.)

Примітка: Тимчасова пошта — це не срібна куля. Він не шифрує повідомлення від початку до кінця і не повинен використовуватися там, де потрібне надійне відновлення облікового запису або високонадійна ідентифікація. Поєднайте з менеджером паролів і MFA.

Приклад: що означають дані про витоки 2025 року для окремих осіб

- Зловживання кваліфікацією досі залишається королем. Використання однієї електронної пошти в інтернеті підвищує ризик повторного використання. Тимчасові адреси + унікальні паролі визначають збої.

- Ransomware процвітає завдяки відкритим обліковим дані. Verizon виявила значне перекриття між журналами інфокрадієрів і жертвами програм-вимагачів — багато журналів містять корпоративні електронні адреси, що підкреслює, як витоки особистості електронної пошти підживляють більші інциденти.

- Масштаб витоку величезний. З 15B+ акаунтами у корпусі порушення, припускайте, що будь-який лист, який ви розкриєте, рано чи пізно витече; Побудуйте свою особисту безпеку навколо цього припущення.

Крок за кроком: побудуйте робочий процес реєстрації, стійкий до порушень (з тимчасовою поштою)

Крок 1: Класифікувати сайт.

Це банк/комунальні послуги (справжня електронна пошта), довгостроковий рахунок (псевдонім/маска) чи одноразовий низькодовірний гейт (тимчасова пошта)? Вирішіть перед реєстрацією.

Крок 2: Створіть унікальну електронну адресу.

Для воріт з низьким рівнем довіри створіть нову тимчасову пошту. Для надійних акаунтів створіть новий псевдонім/маску. Ніколи не використовуйте одну й ту ж адресу в інших сервісах.

Крок 3: Згенеруйте унікальний пароль і збережіть його.

Використовуйте менеджер паролів; Ніколи не використовуйте паролі повторно. Це розриває ланцюжок повторів і порушень. (HIBP також пропонує корпус паролів, щоб уникнути відомих скомпрометованих паролів.)

Крок 4: Увімкніть MFA, де це можливо.

Віддаю перевагу додатковим ключам доступу або TOTP замість SMS. Це зменшує фішинг і повторне відтворення облікових даних. (DBIR неодноразово показує, що соціальна інженерія та проблеми з кваліфікацією спричиняють порушення.)

Крок 5: Мінімізуйте пасивне відстеження.

Читайте маркетингові листи з віддаленими зображеннями або через клієнт, який блокує зображення трекерів/проксі. Якщо ви хочете зберігати розсилку, спрямовуйте її через псевдонім, який може знімати трекери.

Крок 6: Ротація або відставка.

Якщо спам зростає або буде повідомлено про порушення, тимчасову адресу виведіть з експлуатації. Для псевдонімів вимкніть або перенаправте. Це твій «вимикач зупинки».

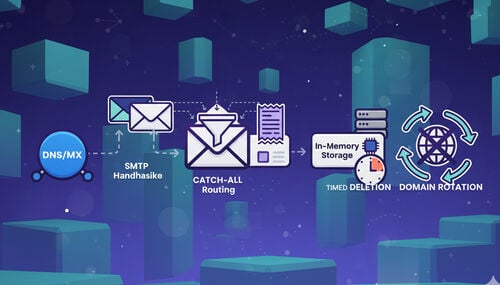

Чому (і коли) обрати tmailor.com для тимчасової пошти

- Швидка, глобальна доставка. Понад 500 доменів, розміщених на поштовій інфраструктурі Google, допомагають покращити доставку та швидкість у всьому світі.

- Приватність за задумом. Адреси можна зберігати назавжди, але інтерфейс вхідних поштов показує лише листи, отримані за останні 24 години — що зменшує довгостроковий ризик, якщо поштова скринька стає шумною.

- Відновлення без реєстрації. Токен доступу функціонує як пароль для відновлення адреси пізніше, тож ви можете використовувати ту ж тимчасову ідентифікацію за потреби.

- Мультиплатформений доступ (Web, Android, iOS, Telegram) та мінімальний, стійкий до трекерів інтерфейс.

- Суворі обмеження: лише отримання (без надсилання), без вкладень файлів — закриття поширених шляхів зловживань (і деякі ризики для вас).

Хочеш спробувати? Почніть із загальної тимчасової поштової скриньки, протестуйте 10-хвилинний робочий процес розсилки або повторно використовуйте тимчасову адресу для сайту, який ви час від часу відвідуєте. (Внутрішні посилання)

Поради експертів (окрім електронної пошти)

- Не повторюйте імена користувачів. Унікальна електронна адреса — це чудово, але кореляція все одно виникає, якщо ваше ім'я користувача ідентичне всюди.

- Слідкуйте за повідомленнями про порушення. Підпишіться на моніторинг домену (наприклад, сповіщення домену HIBP через адміністраторів домену) і одразу змінюйте облікові дані після отримання сповіщення.

- Також сегментуйте номери телефонів. Багато інструментів для аліасингу маскують номери телефонів, щоб стримати спам SMS і приманку для обміну SIM-карт.

- Загартуйте браузер. Розгляньте розширення, що поважають конфіденційність, та розширення з блокуванням трекерів. (EFF підтримує освітні ресурси щодо норм відстеження та відмови від навчання.)

Поширені запитання

1) Чи може тимчасова пошта отримувати коди верифікації (OTP)?

Так, для багатьох служб. Однак критичні акаунти можуть відхиляти одноразові домени; Використовуйте свою основну електронну пошту або надійний псевдонім для банківських та державних послуг. (Політика залежить від місця.) [Суй луан]

2) Якщо тимчасова адреса витікає — що мені робити?

Негайно виведіть його з експлуатації і, якщо ви повторно використали пароль в іншому місці (не робіть цього), змініть ці паролі. Перевірте, чи вказана ця адреса у публічних корпусах порушення.

3) Чи блокують електронні маски або тимчасова пошта трекери?

Деякі сервіси аліасингу включають трекери стріпу та тимчасову пошту, що читається через веб-інтерфейс із проксуванням зображень, що також зменшує відстеження. Для ременя та підтяжк вимкніть віддалені зображення у вашому клієнті.

4) Чи законна тимчасова пошта?

Так — неправильне використання — ні. Він призначений для контролю приватності та спаму, а не шахрайства. Завжди дотримуйтесь умов сайту.

5) Чи можу я й надалі використовувати ту саму тимчасову адресу?

Щодо tmailor.com — так: адреси можна відновити за допомогою токена, навіть якщо видимість вхідної скриньки обмежена останніми 24 годинами. Це балансує безперервність із низькою експозицією.

6) Що, якщо сайт блокує одноразові листи?

Перейдіть на надійний псевдонім/маску від надійного постачальника або використовуйте основну електронну пошту, якщо особа важлива. Деякі провайдери суворіші за інших.

7) Чи потрібен мені все ще MFA, якщо я використовую тимчасову пошту?

Абсолютно. MFA є необхідним проти фішингу та повторного проходження. Тимчасова пошта обмежує вплив; MFA обмежує захоплення акаунтів навіть у разі витоку облікових даних.