Чек-лист для снижения риска OTP для предприятий, использующих временную почту в QA/UAT

Чек-лист корпоративного уровня для снижения риска OTP при использовании временной электронной почты команды во время QA и UAT — охватывающий определения, режимы отказов, политику ротации, окна повторной отправки, метрики, контроль конфиденциальности и управление, чтобы продукт, контроль качества и безопасность оставались согласованными.

Быстрый доступ

Кратко; DR

Чек-лист для снижения риска OTP для предприятий, использующих временную почту в QA/UAT

1) Определить риск OTP в QA/UAT

2) Моделирование распространённых режимов отказа

3) Отдельные среды, отдельные сигналы

4) Выберите правильную стратегию для входящих

5) Создать работающие окна для повторной отправки

6) Оптимизировать политику ротации доменов

7) Инструментируйте правильные метрики

8) Создайте QA-плейбук для Peaks

9) Безопасная обработка и контроль конфиденциальности

10) Управление: кто владеет чек-листом

Таблица сравнения — ротация против отсутствия ротации (QA/UAT)

Как сделать

Вопросы и ответы

Кратко; DR

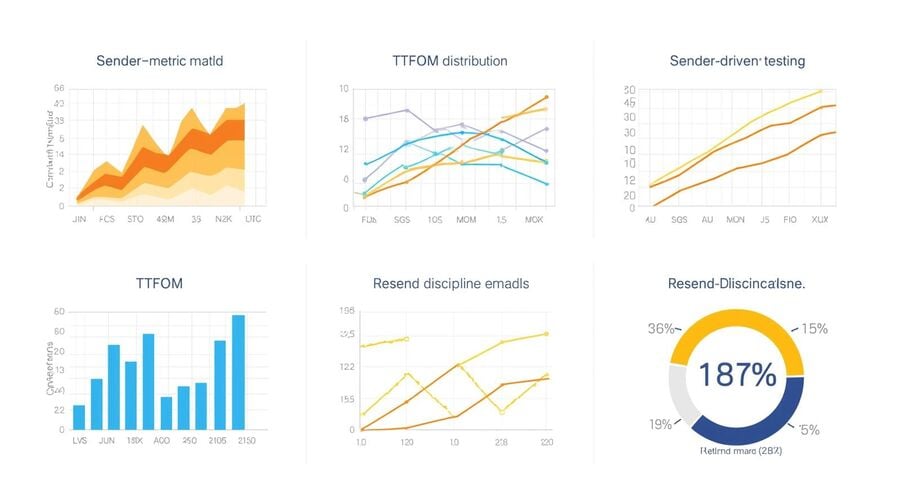

- Рассматривайте надёжность OTP как измеримый SLO, включая процент успеха и TTFOM (p50/p90, p95).

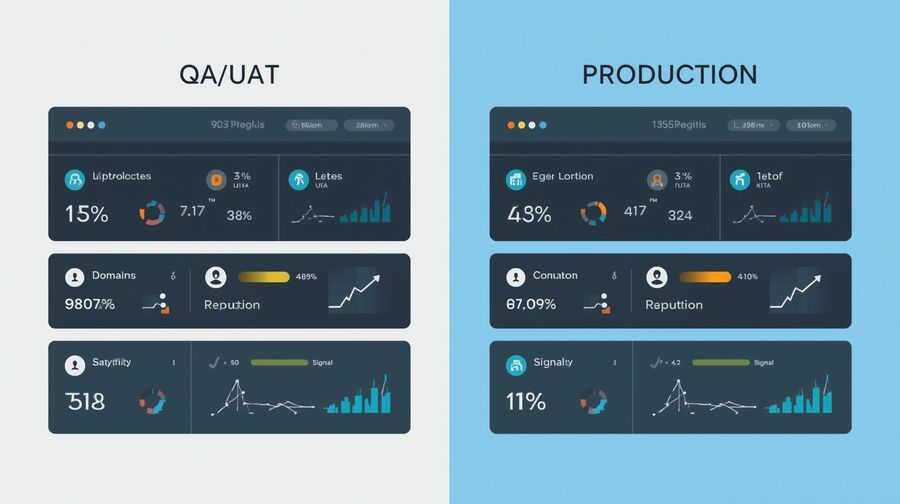

- Отдельте трафик QA/UAT и домены от продакшена, чтобы не портить репутацию и аналитику.

- Стандартизировать окна повторной отправки и ограничение ротации; Ротация — только после дисциплинированных повторных попыток.

- Выбирайте стратегии из входящих по типу теста: многоразовые для регрессии; короткий срок службы для вспышек.

- Измеряйте параметры отправителя инструмента×домена с кодами отказа и обеспечивайте ежеквартальные проверки контроля.

Чек-лист для снижения риска OTP для предприятий, использующих временную почту в QA/UAT

Вот в чём поворот: надёжность OTP в тестовых средах — это не только «вопрос почты». Это взаимодействие между привычками в тайминге, репутацией отправителя, серым списком, выбором доменов и тем, как ваши команды ведут себя в стрессовых условиях. Этот чек-лист преобразует эти переплетения в общие определения, ограничения и доказательства. Для тех, кто только знакомится с понятием временных почтовых ящиков, вы можете сначала пробежаться по основам Временной почты, чтобы ознакомиться с терминами и базовыми правилами поведения.

1) Определить риск OTP в QA/UAT

Задайте общую терминологию так, чтобы QA, Security и продукт говорили на одном языке о надёжности OTP.

Что означает «процент успеха OTP»

Процент успеха OTP — это процент запросов OTP, которые приводят к получению и использованию действительного кода в окне вашей политики (например, десять минут для тестовых процессов). Отслеживайте данные по отправителю (приложению/сайту, выдающему код) и по пулу принимающих доменов. Исключение случаев отказа пользователя отдельно, чтобы предотвратить размытие анализа инцидентов.

TTFOM p50/p90 для команд

Используйте Time-to-First-OTP Message (TTFOM) — секунды от «Отправить код» до первого входящего ящика. Диаграмма p50 и p90 (и p95 для стресс-тестов). Эти распределения показывают очередь, троттлинг и серый список, не полагаясь на анекдоты.

Ложноотрицательные результаты против настоящих неудач

«Ложноотрицательный результат» возникает, когда код получен, но поток тестера его отклоняет — часто из-за Состояние приложения , Переключение вкладок , или Просроченные таймеры . «Настоящий провал» — это отсутствие прибытия в окно. Разделите их в вашей таксономии; Только реальные неудачи оправдывают ротацию.

Когда staging смещает способность доставки

Конечные точки staging и синтетические паттерны трафика часто приводят к серому списку или снижению приоритетов. Если ваш базовый уровень кажется хуже, чем производство, это ожидаемо: нечеловеческий трафик распределяется иначе. Краткое знакомство с современным поведением было бы полезно; Пожалуйста, ознакомьтесь с кратким обзором Temp Mail in 2025, чтобы объяснить, как шаблоны одноразовых входящих ящиков влияют на доставку во время тестов.

2) Моделирование распространённых режимов отказа

Составьте карту самых опасных проблем с доставкой, чтобы предотвратить их с помощью политики и инструментов.

Серый список и репутация отправителя

Серый список предлагает отправителям повторить позже; Первые попытки могут быть отложены. Новые или «холодные» пулы отправников тоже страдают, пока их репутация не потеплеет. Ожидайте скачки p90 в первые часы службы уведомлений нового строительства.

Спам-фильтры провайдеров и холодные пулы

Некоторые провайдеры уделяют более тщательный контроль холодным IP или доменам. QA-забеги, которые выбивают OTP из нового пула, напоминают кампании и могут замедлять некритические сообщения. Разминочные последовательности (низкий, регулярный громкость) смягчают эту проблему.

Ограничения скорости и пиковые заторы

Постоянные запросы на повторную отправку могут ограничить частоту отключения. Под нагрузкой (например, распродажи, запуски игр) очереди отправителей удлиняются, расширяя TTFOM p90. В чек-листе должны быть определены ограничения на повторную отправку и повторные попытки, чтобы избежать самоназванных тормозов.

Поведение пользователей, прерывающее потоки

Переключение вкладок, фоновая работа мобильного приложения и копирование неправильного псевдонима могут привести к отказу или истечению срока действия, даже когда сообщения доставлены. Запишите копию «оставайтесь на странице, подождите, отправьте один раз» в микротекст интерфейса для тестов.

3) Отдельные среды, отдельные сигналы

Изолируйте QA/UAT от производства, чтобы не подорвать репутацию и аналитику отправителя.

Стадирование и производственные домены

Сохраняйте отдельные домены отправителя и идентичности ответа на задачи для целей staging. Если тестовые OTP попадут в производственные пулы, вы усвоите неправильные уроки и можете подавить репутацию в тот самый момент, когда это потребуется производственному продвижению.

Тестовые счета и квоты

Предоставляйте именованные тестовые счета и назначайте им квоты. Несколько дисциплинированных тестовых идентичностей превосходят сотни случайных, которые запускают эвристики частоты.

Синтетические окна трафика

Обеспечивайте синтетический OTP-трафик в непиковые окна. Используйте короткие всплески для профилирования задержек, а не бесконечные потоки, напоминающие злоупотребления.

Аудит почтового следа

Инвентаризация доменов, IP-адресов и провайдеров, с которыми затрагиваются ваши тесты. Убедитесь, что SPF/DKIM/DMARC согласованы для оформления идентичностей, чтобы избежать путаницы сбоев аутентификации с проблемами доставки.

4) Выберите правильную стратегию для входящих

Могли бы вы решить, когда использовать адреса и короткие входящие для стабилизации тестовых сигналов?

Многоразовые адреса для регрессии

Для продольных тестов (регрессионные наборы, циклы сброса паролей) повторно используемый адрес обеспечивает непрерывность и стабильность. Повторное открытие на основе токенов снижает шум в течение дней и устройств, что делает его идеальным для сравнения схожих результатов в нескольких сборках. Пожалуйста, ознакомьтесь с операционными подробностями в разделе «Reuse Temp Mail Address» для инструкций, как безопасно открыть тот же самый почтовый ящик.

Короткий срок службы для испытания на разрывы

При одноразовых скачках и исследовательском контроле контроля почтовые ящики короткого срока службы минимизируют остатки и снижают загрязнение в списках. Они также поощряют чистые перезагрузки между ситуациями. Если для теста нужен только один OTP, то кратковременная модель, например 10 Minute Mail, отлично подходит.

Дисциплина восстановления на основе токенов

Если важен повторно используемый тестовый почтовый ящик, относитесь к токену как к учетной записи. Вы можете хранить его в менеджере паролей под лейблом тестового набора с доступом по ролям.

Предотвращение столкновений адресов

Рандомизация псевдонимов, базовый ASCII и быстрая проверка уникальности предотвращают столкновения со старыми тестовыми адресами. Стандартизируйте то, как вы называете или храните псевдонимы для каждого пакета.

5) Создать работающие окна для повторной отправки

Уменьшите «rage reend» и ложное троттлинг, стандартизируя поведение тайминга.

Минимальное ожидание перед повторной отправкой

После первого запроса подождите 60–90 секунд перед одной структурированной повторной попыткой. Это позволяет избежать провала в сером списке с первого этапа и сохраняет чистоту очередей отправителя.

Одиночная структурированная повторная попытка

Позвольте сделать один официальный повтор в тестовом скрипте, затем поставьте паузу. Если p90 кажется затянутым в определённый день, скорректируйте ожидания, а не спамите повторные попытки, которые портят результаты всех.

Обработка переключения вкладок приложений

Коды часто становятся недействительными, когда пользователи работают в приложении на фоне или перемещаются вне приложения. В QA-скриптах добавьте «оставаться на экране» как явный шаг; Фиксируйте поведение ОС/фоновой работы в логах.

Запись телеметрии таймера

Фиксируйте точные временные метки: запрос, переотправка, прибытие входящих, ввод кода, статус приняти/отказа. События по отправителю и доменоэнистика возможны позже.

6) Оптимизировать политику ротации доменов

Умно вращайте систему, чтобы обойти серый список без фрагментации наблюдаемости теста.

Лимиты вращения на отправителя

Автовращение не должно срабатывать при первом промахе. Определите пороги по отправителю: например, ротация происходит только после отказа двух окон для одной пары отправителя×домена — ограничивать сессии ≤2 оборотами для защиты репутации.

Гигиена бассейна и TTL

Курируйте доменные пулы с сочетанием старых и свежих доменов. Отдыхайте в «уставших» доменах, когда p90 дрейфует или успех падает; Поступить снова после выздоровления. Выровняйте TTL с частотой тестирования, чтобы видимость входящих совпадала с вашим окном обзора.

Липкая маршрутизация для A/B

При сравнении билдов держите липкую маршрутизацию: один и тот же отправитель направляется к одному и тому же семейству доменов во всех вариантах. Это предотвращает перекрёстное загрязнение метрик.

Измерение эффективности вращения

Ротация — это не догадка. Сравните варианты с вращением и без неё при одинаковых окнах повторной отправки. Для более глубокого объяснения и ограничителей см. раздел «Ротация домена для OTP» в этом объяснении — Ротация доменов для OTP.

7) Инструментируйте правильные метрики

Сделайте успех OTP измеримым, анализируя распределения задержек и присваивая метки коренных причин.

OTP Success by Sender × Domain верхний SLO должен разлагаться отправителем × матрицей домена, которая показывает, заключается ли проблема в сайте/приложении или в используемом домене.

TTFOM p50/p90, p95

Задержки медианы и хвоста рассказывают разные истории. p50 указывает на повседневное здоровье; P90/P95 показывает стресс, троттлинг и очередь.

Процент повторной отправки дисциплины

Отслеживайте долю сессий, которые соответствовали официальному плану повторной отправки. Если вы возражаете слишком рано, исключите эти испытания из выводов по результатам доставки.

Коды таксономии отказа

Используйте такие коды, как GL (серый список), RT (лимит скорости), BL (заблокированный домен (взаимодействие пользователя/переключение вкладок) и OT (другие). Требуйте коды в записях о происшествии.

8) Создайте QA-плейбук для Peaks

Обрабатывайте всплески трафика при запусках игр или финтех-перехватах без потери кода.

Разминочные забеги перед соревнованиями

Запускайте низкокурсные, регулярные отправки OTP от известных отправителей за 24–72 часа до пика, чтобы получить тёплую репутацию. Измерьте трендовые линии p90 на разминке.

Профили отступления по риску

Прикрепляйте кривые отступления к категориям рисков. Для обычных площадок — два повтора за несколько минут. Для финтеха с высоким риском более длинные окна и меньшее количество повторных попыток приводят к меньшему числу подозрений.

Вращения и предупреждения Канарейки

Во время события пусть 5–10% OTP проходят через подмножество канарейки. Если канарейки показывают рост p90 или падение, переключите первичный пул раньше.

Триггеры пейджера и отката

Определите числовые триггеры — например, OTP Success падает ниже 92% на 10 минут, или TTFOM p90 превышает 180 секунд — для вызова дежурного, расширения окон или перехода в отдыхающий пул.

9) Безопасная обработка и контроль конфиденциальности

Сохраняйте конфиденциальность пользователей, обеспечивая при этом надёжность тестов в регулируемых отраслях.

Тестовые почтовые ящики только для приема

Используйте временный адрес электронной почты, предназначенный только для приёма, чтобы сдерживать векторы злоупотреблений и минимизировать исходящий риск. Относитесь к вложениям как к недоступным для почтовых ящиков QA/UAT.

24-часовые окна видимости

Тестовые сообщения должны быть видимы через ~24 часа после прибытия, затем автоматически очищаются. Это окно достаточно длинное для проверки и достаточно короткое для конфиденциальности. Для обзора политики и советов по использованию Руководство по временной почте собирает базовые знания для команд.

Соображения GDPR/CCPA

Вы можете использовать личные данные в тестовых письмах; избегайте встраивания PII в тела сообщений. Короткое удержание, очищенный HTML и прокси изображений снижают экспозицию.

Редактирование и доступ к журналу

Скраб-логи для токенов и кодов; Предпочитаю ролевой доступ к токенам Inbox. Могли бы вы вести аудитские следы для того, кто и когда открыл какой тестовый почтовый ящик?

10) Управление: кто владеет чек-листом

Назначьте право собственности, ритм и доказательства для каждого контроля в этом документе.

RACI для надёжности OTP

Назовите Ответственного владельца (часто QA), Ответственного спонсора (безопасность или продукт), Консультируемого (инфра/email) и Информированного (поддержка). Опубликуйте этот RACI в репозитории.

Ежеквартальные обзоры контроля

Каждый квартал проводятся пробные запуски по чек-листу, чтобы проверить, что окна повторной отправки, пороги вращения и метки метрик сохраняются.

Доказательства и тестовые артефакты

Прикрепляйте скриншоты, распределения TTFOM и таблицы ×доменов отправителя к каждому контролю — сохраняйте токены безопасно с ссылками на тестовый набор, который они обслуживают.

Непрерывные циклы улучшения

Когда происходят инциденты, добавьте в ранбук игру/антипаттерн. Настраивайте пороги, обновляйте пулы доменов и обновляйте копию, которую видят тестировщики.

Таблица сравнения — ротация против отсутствия ротации (QA/UAT)

| Политика контроля | С ротацией | Без вращения | TTFOM p50/p90 | Процент успеха OTP | Примечания по риску |

|---|---|---|---|---|---|

| Подозрение в сером списке | Ротация после двух ожиданий | Keep domaiDomain | / 95-е | 92% | Ранняя ротация проходит 4xx backoff |

| Пиковые очереди отправителя | Поворачивайте p90 | Продлить ожидание | 40-е / 120-е | 94% | Отступление + смена домена работает |

| Пул холодных отправителей | Тёплая + вращающаяся канарейка | Только тёплый | 45 / 160-е | 90% | Ротация помогает во время разминки |

| Стабильный отправитель | Ротации потолков — 0–1 | Без ротации | 25 / 60 | 96% | Избегайте ненужного смена |

| Домен отмечен | Семейства коммутаторов | Попробуйте повторить то же самое | 50-е / 170-е | 88% | Переключение предотвращает повторные блоки |

Как сделать

Структурированный процесс тестирования OTP, дисциплины отправителя и разделения среды — полезен для изоляции QA, UAT и производства.

Шаг 1: Изолировать среды

Создавать отдельные идентификаторы отправителя QA/UAT и доменные пулы; Никогда не делитесь с производством.

Шаг 2: Стандартизировать время повторной отправки

Подождите 60–90 секунд перед попыткой повторного повтора; Ограничить общее количество переотправок за сессию.

Шаг 3: Настройте колпачки вращения

Вращать только после нарушения порога для того же домена отправителя×домена; ≤2 ротации за сессию.

Шаг 4: Внедрить повторное использование на основе токенов

Используйте токены для повторного открытия того же адреса для регрессии и сброса; Храни токены в менеджере паролей.

Шаг 5: Метрика инструментов

Фиксируйте успех OTP, TTFOM p50/p90 (и p95), коэффициент повторной отправки и коды отказов.

Шаг 6: Проведите пиковые репетиции

Разогревающие отправители; Используйте вращение канарейок с предупреждениями, чтобы поймать Дрифта заранее.

Шаг 7: Проверьте и сертифицируйте

Я хотел бы, чтобы вы ознакомились с каждым контролем с прилагаемыми доказательствами и подписали это.

Вопросы и ответы

Почему OTP-коды прибывают с опозданием во время контроля качества, но не в производстве?

Трафик staging кажется более шумным и холодным для приёмников; Серый список и троттлинг расширяют P90, пока бассейны не прогреются.

Сколько мне стоит ждать, прежде чем нажать «Повторно отправить код»?

Около 60–90 секунд. Затем один структурированный повтор; Дальнейшие переотправки часто усугубляют очереди.

Всегда ли вращение доменов лучше, чем один домен?

Нет. Вращайте только после срабатывания порогов; Чрезмерная ротация портит репутацию и запутывает показатели.

В чём разница между TTFOM и временем доставки?

TTFOM измеряет до тех пор, пока первое сообщение не появится во входящем ящике; Время доставки может включать повторные попытки за пределами тестового окна.

Решают ли многоразовые варианты причины вреда в тестировании?

Не обязательно. Они стабилизируют сравнения, безопасно хранят жетоны и избегают паниковых повторов.

Как отслеживать успех OTP у разных отправителей?

Скажите метрики по отправителю × домену, чтобы выяснить, связаны ли проблемы с сайтом/приложением или с семейством доменов.

Могут ли временные адреса электронной почты соответствовать требованиям GDPR/CCPA во время контроля качества?

Да — только приём, короткие окна видимости, очищенный HTML и прокси изображений поддерживают тестирование с приоритетом конфиденциальности.

Как серый список и разогрев влияют на надёжность OTP?

Серый список задерживает начальные попытки; Холодные бассейны требуют постоянного разминания. Оба в основном достигают p90, а не p50.

Стоит ли держать почтовые ящики QA и UAT отдельно от производства?

Да. Разделение пулов предотвращает ухудшение репутации производства и аналитики уровня шума от стадии.

Какая телеметрия имеет наибольшее значение для аудитов успеха OTP?

OTP Success %, TTFOM p50/p90 (p95 для стресса), процент повторной отправки дисциплины и коды неудач с указанием временной метки. Для быстрой справки, пожалуйста, ознакомьтесь с разделом FAQ о временной почте.