چک لیست برای کاهش ریسک OTP برای شرکت هایی که از موقت در QA/UAT استفاده می کنند

یک چک لیست سطح سازمانی برای کاهش ریسک OTP هنگام استفاده تیم ها از ایمیل موقت در طول تضمین کیفیت و UAT—شامل تعاریف، حالت های خرابی، سیاست چرخش، پنجره های ارسال مجدد، شاخص ها، کنترل های حریم خصوصی و حاکمیت تا محصول، تضمین کیفیت و امنیت هماهنگ بمانند.

دسترسی سریع

خلاصه؛ خلاصه

چک لیست برای کاهش ریسک OTP برای شرکت هایی که از موقت در QA/UAT استفاده می کنند

۱) تعریف ریسک OTP در QA/UAT

۲) مدل های رایج حالت های خرابی

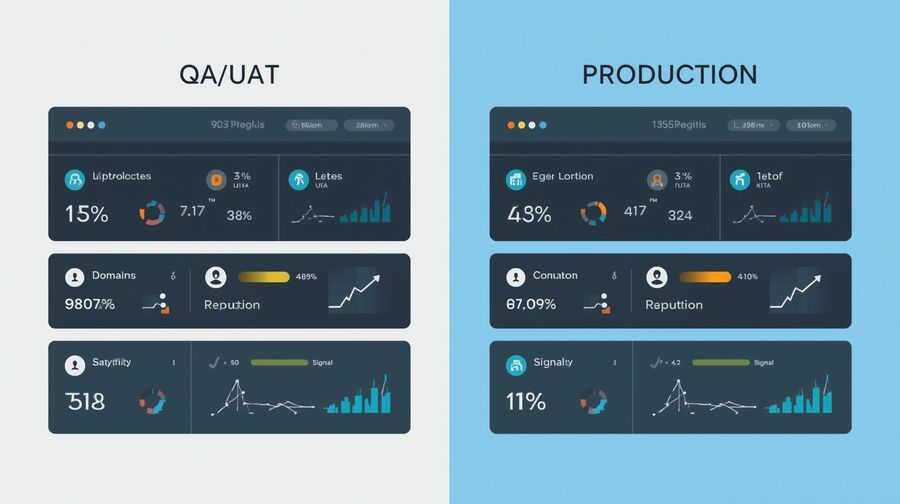

۳) محیط های جداگانه، سیگنال های جداگانه

۴) انتخاب استراتژی صندوق ورودی مناسب

۵) ایجاد پنجره های ارسال مجدد که کار می کنند

۶) سیاست چرخش دامنه را بهینه کنید

۷) ابزارهای مناسب را به کار ببرید

۸) ساخت یک راهنمای تضمین کیفیت برای قله ها

۹) مدیریت امن و کنترل های حریم خصوصی

۱۰) حاکمیت: مالک چک لیست کیست

جدول مقایسه — چرخش در مقابل بدون چرخش (QA/UAT)

چگونه انجام دهیم

سوالات متداول

خلاصه؛ خلاصه

- قابلیت اطمینان OTP را به عنوان یک SLO قابل اندازه گیری در نظر بگیرید، شامل نرخ موفقیت و TTFOM (p50/p90، p95).

- ترافیک QA/UAT و دامنه ها را از تولید جدا کنید تا اعتبار و تحلیل ها آسیب نبینند.

- استانداردسازی پنجره های ارسال مجدد و چرخش خازن ها؛ فقط بعد از تمرین های منظم بچرخید.

- استراتژی های صندوق ورودی را بر اساس نوع آزمون انتخاب کنید: قابل استفاده مجدد برای رگرسیون؛ عمر کوتاه برای انفجارها.

- معیارهای دامنه فرستنده × ابزار همراه با کدهای خرابی و اجرای بازبینی های کنترلی فصلی.

چک لیست برای کاهش ریسک OTP برای شرکت هایی که از موقت در QA/UAT استفاده می کنند

نکته اینجاست: قابلیت اطمینان OTP در محیط های تست فقط یک «مسئله ایمیل» نیست. این تعامل بین عادات زمان بندی، شهرت فرستنده، گری لیست، انتخاب دامنه ها و رفتار تیم های شما تحت فشار است. این چک لیست آن گره را به تعاریف مشترک، گاردریل ها و شواهد تبدیل می کند. برای خوانندگانی که تازه با مفهوم صندوق ورودی موقت آشنا شده اند، می توانند ابتدا اصول Temporary Mail را مرور کنند تا با اصطلاحات و رفتارهای پایه آشنا شوند.

۱) تعریف ریسک OTP در QA/UAT

اصطلاحات مشترک را طوری تنظیم کنید که تضمین کیفیت، امنیت و محصول به یک زبان درباره قابلیت اطمینان OTP صحبت کنند.

«نرخ موفقیت OTP» به چه معناست.

نرخ موفقیت OTP درصدی از درخواست های OTP است که منجر به دریافت و استفاده یک کد معتبر در پنجره سیاست شما می شود (مثلا ده دقیقه برای جریان های تست). آن را بر اساس فرستنده (اپلیکیشن/سایتی که کد را صادر می کند) و استخر دامنه گیرنده پیگیری کنید. موارد ترک کاربر را جداگانه حذف کنید تا تحلیل حادثه رقیق نشود.

TTFOM p50/p90 برای تیم ها

از پیام زمان تا اولین OTP (TTFOM) استفاده کنید—ثانیه هایی از «ارسال کد» تا اولین دریافت صندوق ورودی. نمودار p50 و p90 (و p95 برای تست های فشار). این توزیع ها صف بندی، کاهش سرعت و خاکستری شدن را بدون تکیه بر حکایات آشکار می کنند.

منفی های کاذب در مقابل شکست های واقعی

«منفی کاذب» زمانی رخ می دهد که کدی دریافت شود اما جریان تستر آن را رد کند—اغلب به دلیل موارد زیر وضعیت اپلیکیشن , سوئیچینگ تب ، یا تایمرهای منقضی شده . یک «شکست واقعی» یعنی ورود به داخل بازه زمانی رخ نمی دهد. آن ها را در طبقه بندی خود جدا کنید؛ فقط خرابی های واقعی توجیه چرخش هستند.

هنگام مرحله بندی، قابلیت تحویل را منحرف می کند

نقاط پایانی مرحله بندی و الگوهای ترافیکی مصنوعی اغلب باعث خاکستری شدن یا کاهش اولویت می شوند. اگر خط پایه شما بدتر از تولید باشد، این انتظار می رود: ترافیک غیرانسانی به شکل متفاوتی توزیع می شود. یک آشنایی کوتاه با رفتارهای مدرن مفید خواهد بود؛ لطفا برای توضیح اینکه چگونه الگوهای صندوق ورودی یک بار مصرف بر قابلیت تحویل در طول آزمون ها تأثیر می گذارند، به خلاصه مختصر Temp Mail in 2025 نگاهی بیندازید.

۲) مدل های رایج حالت های خرابی

خطرات با بیشترین تأثیر را در تحویل نقشه برداری کنید تا بتوانید با سیاست ها و ابزارها از آن ها پیشگیری کنید.

فهرست خاکستری و شهرت فرستنده

Greylisting از فرستندگان می خواهد بعدا دوباره تلاش کنند؛ تلاش های اولیه ممکن است به تأخیر بیفتد. استخرهای فرستنده جدید یا «سرد» نیز تا زمانی که شهرتشان گرم شود، دچار مشکل می شوند. انتظار داشته باشید که در ساعات اولیه سرویس اعلان یک نسخه جدید، جهش های p90 مشاهده شود.

فیلترهای اسپم و استخرهای سرد ISP

برخی ارائه دهندگان نظارت شدیدتری بر IPها یا دامنه های سرد اعمال می کنند. نسخه های تضمین کیفیت که OTPها را از یک مجموعه تازه ارسال می کنند، شبیه کمپین ها هستند و می توانند پیام های غیرحیاتی را کند کنند. دنباله های گرم کردن (کم و با حجم معمولی) این مشکل را کاهش می دهند.

محدودیت نرخ ها و ازدحام اوج

درخواست های ارسال مجدد انفجاری می توانند محدودیت نرخ قطع را ایجاد کنند. در شرایط بارگذاری (مثلا رویدادهای فروش، عرضه بازی)، صف فرستنده طولانی تر می شود و TTFOM p90 را گسترش می دهد. چک لیست شما باید پنجره های ارسال مجدد و محدودیت های تلاش مجدد را تعریف کند تا از کندی های خودخواسته جلوگیری شود.

رفتارهای کاربری که جریان ها را قطع می کنند

تعویض تب ها، پس زمینه سازی یک اپلیکیشن موبایل و کپی کردن نام مستعار اشتباه همگی می توانند باعث رد یا انقضا شوند، حتی زمانی که پیام ها ارسال می شوند. متن «روی صفحه بمان، صبر کن، یک بار ارسال مجدد» را در متن ریز رابط کاربری برای تست ها بپز.

۳) محیط های جداگانه، سیگنال های جداگانه

QA/UAT را از تولید جدا کنید تا اعتبار و تحلیل فرستنده به خطر نیفتد.

حوزه های صحنه سازی در مقابل حوزه های تولید

برای اهداف مرحله بندی، دامنه های فرستنده و هویت های پاسخ دهنده را حفظ کنید. اگر OTPهای آزمایشی به استخرهای تولید نفوذ کنند، درس های اشتباهی خواهید آموخت و ممکن است اعتبار شما را دقیقا در لحظه ای که فشار تولید به آن نیاز دارد، کاهش دهد.

حساب های آزمایشی و سهمیه ها

تأمین نام حساب های آزمایشی و تخصیص سهمیه ها به آن ها. چند شناسه آزمایشی منظم صدها شناسه موقتی که روش های فرکانسی را به چالش می کشند، بهتر است.

پنجره های ترافیک مصنوعی

ترافیک OTP مصنوعی را در پنجره های غیر اوج رانندگی کنید. از انفجارهای کوتاه برای پروفایل تأخیر استفاده کنید، نه سیلاب های بی پایان که شبیه سوءاستفاده هستند.

بررسی ردپای پستی

فهرست دامنه ها، IPها و ارائه دهندگانی که تست های شما با آن ها تماس دارند. تأیید کنید که SPF/DKIM/DMARC برای هویت های مرحله بندی سازگار هستند تا از اشتباه گرفتن شکست احراز هویت با مشکلات تحویل جلوگیری شود.

۴) انتخاب استراتژی صندوق ورودی مناسب

آیا می توانید تصمیم بگیرید که چه زمانی آدرس ها را در مقابل صندوق ورودی های عمر کوتاه برای تثبیت سیگنال های تست دوباره استفاده کنید؟

آدرس های قابل استفاده مجدد برای رگرسیون

برای تست های طولی (مجموعه های رگرسیون، حلقه های بازنشانی رمز عبور)، یک آدرس قابل استفاده مجدد پیوستگی و پایداری را حفظ می کند. بازگشایی مبتنی بر توکن باعث کاهش نویز در روزها و دستگاه ها می شود و آن را برای مقایسه نتایج مشابه در چندین نسخه ایده آل می سازد. لطفا جزئیات عملیاتی را در بخش «استفاده مجدد از آدرس ایمیل موقت» برای دستورالعمل های باز کردن دقیق صندوق ورودی به صورت ایمن مشاهده کنید.

عمر کوتاه برای تست انفجاری

برای افزایش های یک باره و تضمین کیفیت اکتشافی، صندوق های ورودی کوتاه عمر باقی مانده را کاهش داده و آلودگی فهرست را کاهش می دهند. آن ها همچنین ریست های تمیز بین سناریوها را تشویق می کنند. اگر یک تست فقط به یک OTP نیاز داشته باشد، مدل کوتاه مدت مثل 10 Minute Mail کاملا مناسب است.

انضباط بازیابی مبتنی بر توکن

اگر صندوق ورودی تست قابل استفاده مجدد اهمیت دارد، توکن را مثل یک اعتبارنامه در نظر بگیرید. می توانید آن را در یک مدیر رمز عبور تحت برچسب مجموعه تست با دسترسی مبتنی بر نقش ذخیره کنید.

جلوگیری از برخورد آدرس

تصادفی سازی نام مستعار، ASCII پایه و بررسی سریع یکتایی از برخورد با آدرس های تست قدیمی جلوگیری می کند. نحوه نام گذاری یا ذخیره نام مستعار برای هر مجموعه را استاندارد کنید.

۵) ایجاد پنجره های ارسال مجدد که کار می کنند

با استانداردسازی رفتارهای زمان بندی، «بازپخش خشم» و کاهش کاذب را کاهش دهید.

حداقل انتظار قبل از ارسال مجدد

پس از اولین درخواست، ۶۰ تا ۹۰ ثانیه صبر کنید تا یک تلاش مجدد ساختاریافته انجام شود. این کار از رد شدن در اولین مرحله گری لیست جلوگیری می کند و صف فرستنده ها را تمیز نگه می دارد.

تلاش مجدد تک ساختاریافته

اجازه دهید یک بار به صورت رسمی در اسکریپت تست دوباره تلاش کنید، سپس متوقف شوید. اگر p90 در یک روز خاص کشیده به نظر می رسد، انتظارات را تنظیم کنید به جای اینکه تلاش های تکراری را اسپم کنید که نتایج همه را خراب می کند.

مدیریت جابجایی تب برنامه ها

کدها اغلب زمانی که کاربر اپلیکیشن را پس زمینه می کند یا از آن ها دور می شود، باطل می شوند. در اسکریپت های QA، به عنوان یک مرحله صریح «روی صفحه بمانید» را اضافه کنید؛ رفتارهای سیستم عامل/پس زمینه سازی را در لاگ ها ثبت کنید.

ثبت تله متری تایمر

ثبت دقیق زمان ها: درخواست، ارسال مجدد، ورود صندوق ورودی، ورود کد، وضعیت پذیرش/رد. برچسب گذاری رویدادها بر اساس فرستنده و Domainorensics بعدا ممکن است.

۶) سیاست چرخش دامنه را بهینه کنید

هوشمندانه بچرخانید تا بدون تکه تکه شدن قابلیت مشاهده آزمایش، از لیست خاکستری عبور کنید.

سقف های چرخش به ازای هر فرستنده

چرخش خودکار نباید در اولین خطا فعال شود. آستانه ها را بر اساس فرستنده تعریف کنید: مثلا فقط پس از شکست دو پنجره برای یک جفت فرستنده×دامنه چرخش کنید—جلسات را در ≤۲ چرخش محدود کنید تا شهرت حفظ شود.

بهداشت استخر و TTLها

استخرهای دامنه را با ترکیبی از دامنه های قدیمی و تازه انتخاب کنید. در حوزه های «خسته» استراحت کنید وقتی که p90 دریفت می کند یا موفقیت کاهش می یابد؛ بعد از بهبودی دوباره بستری می شود. TTLها را با کادنس تست هماهنگ کنید تا دید صندوق ورودی با پنجره بازبینی شما هماهنگ شود.

مسیریابی چسبان برای A/B

هنگام مقایسه ساخت ها، مسیریابی ثابت را حفظ کنید: همان فرستنده ها به همان خانواده دامنه در همه نسخه ها مسیرها می روند. این امر از آلودگی متقابل معیارها جلوگیری می کند.

اندازه گیری اثربخشی چرخش

چرخش یک حدس نیست. انواع مختلف را با و بدون چرخش زیر پنجره های ارسال مجدد یکسان مقایسه کنید. برای دلایل عمیق تر و گاردریل ها، به «چرخش حوزه برای OTP» در این توضیح دهنده مراجعه کنید: چرخش حوزه برای OTP.

۷) ابزارهای مناسب را به کار ببرید

موفقیت OTP را با تحلیل توزیع تأخیر و اختصاص برچسب های ریشه ای قابل اندازه گیری کنید.

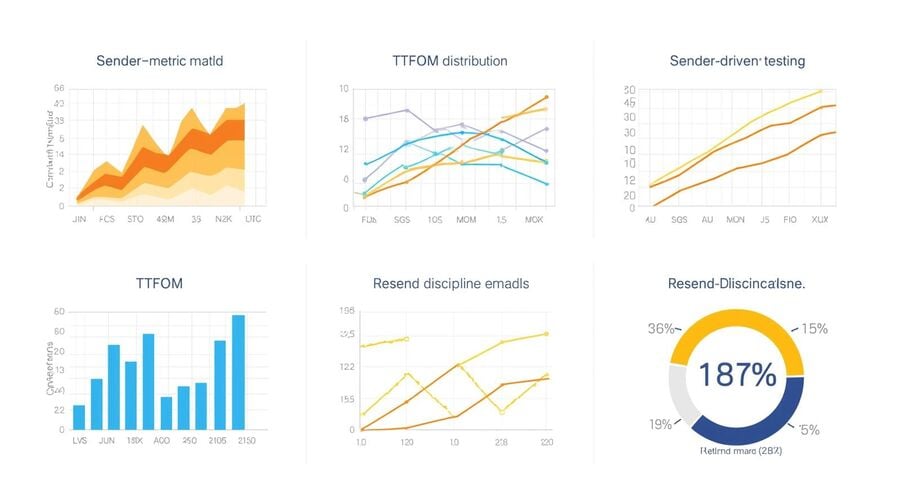

موفقیت OTP توسط فرستنده دامنه × SLO خط بالا باید توسط فرستنده × ماتریس دامنه تجزیه شود که نشان می دهد مشکل از سایت/اپلیکیشن است یا دامنه استفاده شده.

TTFOM p50/p90، p95

تأخیر میانه و دم داستان های متفاوتی را روایت می کنند. p50 نشان دهنده سلامت روزمره است؛ p90/p95 استرس، کاهش سرعت و صف بندی را نشان می دهد.

انضباط Resend ٪

سهم جلساتی که طبق برنامه رسمی ارسال مجدد مطابقت داشتند را پیگیری کنید. اگر خیلی زود ناراحت شدید، آن آزمایش ها را از نتایج قابل تحویل حذف کنید.

کدهای رده بندی شکست

کدهایی مانند GL (لیست خاکستری)، RT (محدودیت سرعت)، BL (دامنه مسدود شده (تعامل کاربر/سوئیچ زبانه) و OT (سایر) را بپذیرید. کدهای لازم برای یادداشت های حادثه را الزامی کنید.

۸) ساخت یک راهنمای تضمین کیفیت برای قله ها

ترافیک انفجاری در عرضه های بازی یا انتقال های فین تک را بدون از دست دادن کد مدیریت کنید.

دویدن های گرم کننده قبل از رویدادها

ارسال های OTP با نرخ پایین و منظم از فرستندگان شناخته شده ۲۴ تا ۷۲ ساعت قبل از اوج شهرت گرم اجرا می شود. خطوط روند p90 را در طول گرم کردن اندازه بگیرید.

پروفایل های عقب نشینی بر اساس ریسک

منحنی های عقب نشینی را به دسته های ریسک متصل کنید. برای سایت های معمولی، دو بار تلاش مجدد در چند دقیقه. برای فین تک پرخطر، پنجره های طولانی تر و تلاش های مجدد کمتر باعث می شود پرچم های کمتری مطرح شود.

چرخش ها و هشدارهای قناری

در طول یک رویداد، بگذارید ۵ تا ۱۰ درصد از OTPها از زیرمجموعه ای از دامنه قناری عبور کنند. اگر قناری ها افزایش p90 یا کاهش موفقیت نشان دادند، استخر اصلی را زودتر بچرخانید.

پیجر و تریگرهای بازگشت

محرک های عددی را تعریف کنید—مثلا موفقیت OTP به مدت ۱۰ دقیقه به زیر ۹۲٪ می رسد، یا TTFOM p90 بیش از ۱۸۰ ثانیه است—برای اطلاع رسانی به پرسنل آماده به حال، گسترش پنجره ها یا قطع به استخر استراحت.

۹) مدیریت امن و کنترل های حریم خصوصی

حفظ حریم خصوصی کاربران در حالی که اطمینان از قابلیت اطمینان آزمایش ها در صنایع تحت نظارت است.

صندوق های پستی آزمایشی فقط دریافتی

از یک آدرس ایمیل موقت فقط دریافت کننده استفاده کنید تا مسیرهای سوءاستفاده را مهار کرده و ریسک خروجی را محدود کنید. پیوست ها را خارج از محدوده صندوق های ورودی QA/UAT در نظر بگیرید.

پنجره های دید ۲۴ ساعته

پیام های تست باید ~۲۴ ساعت پس از رسیدن قابل مشاهده باشند و سپس به طور خودکار پاک شوند. این بازه زمانی به اندازه کافی طولانی است که بررسی شود و برای حفظ حریم خصوصی کوتاه. برای مرور سیاست ها و نکات استفاده، راهنمای موقت اصول اولیه همیشه سبز برای تیم ها را جمع آوری می کند.

ملاحظات GDPR/CCPA

می توانید از داده های شخصی در ایمیل های آزمایشی استفاده کنید؛ از جاسازی PII در بدنه پیام ها خودداری کنید. نگهداری کوتاه، HTML ضدعفونی شده و پراکسی تصویر باعث کاهش نوردهی می شوند.

ویرایش لاگ و دسترسی

لاگ ها را برای توکن ها و کدها پاک کنید؛ دسترسی مبتنی بر نقش به توکن های صندوق ورودی را ترجیح می دهم. آیا می توانید سوابق حسابرسی داشته باشید که چه کسی کدام صندوق پستی آزمایشی را دوباره باز کرده و چه زمانی؟

۱۰) حاکمیت: مالک چک لیست کیست

برای هر کنترل در این سند، مالکیت، کادانس و شواهد را اختصاص دهید.

RACI برای قابلیت اطمینان OTP

مالک مسئول (اغلب QA)، حامی مسئول (امنیت یا محصول)، مشاور (زیرآرا/ایمیل) و مطلع (پشتیبانی) را نام ببرید. این RACI را در مخزن منتشر کنید.

بررسی های فصلی کنترل

هر فصل، آزمایش نمونه ها بر اساس چک لیست انجام می شود تا اطمینان حاصل شود که پنجره های ارسال مجدد، آستانه های چرخش و برچسب های متریک همچنان اعمال می شوند.

شواهد و آثار آزمایشی

اسکرین شات ها، توزیع های TTFOM و جداول دامنه فرستنده×دامنه را به هر کنترل متصل کنید—توکن ها را به صورت امن با ارجاعات به مجموعه آزمایشی که ارائه می دهند ذخیره کنید.

حلقه های بهبود مستمر

وقتی حادثه ای رخ می دهد، یک الگوی بازی یا ضد الگو به دفترچه اجرا اضافه کنید. آستانه ها را تنظیم کنید، دامنه ها را تازه کنید و نسخه ای را که تست کنندگان می بینند به روزرسانی کنید.

جدول مقایسه — چرخش در مقابل بدون چرخش (QA/UAT)

| سیاست کنترل | با چرخش | بدون چرخش | TTFOM p50/p90 | درصد موفقیت OTP | یادداشت های ریسک |

|---|---|---|---|---|---|

| مشکوک به فهرست خاکستری | چرخش پس از دو بار انتظار | keep domaiDomain | / دهه ۹۵ | 92% | چرخش زودهنگام عقب نشینی 4xx را پاک می کند |

| صف های فرستنده اوج | اگر p90 | انتظار را تمدید کنید | دهه ۴۰ / ۱۲۰ | 94% | بازگشت + تغییر دامنه کار می کند |

| استخر فرستنده سرد | قناری گرم + چرخشی | فقط گرم | ۴۵ ثانیه / ۱۶۰ ثانیه | 90% | چرخش در گرم کردن کمک می کند |

| فرستنده پایدار | چرخش های سقف سقف ۰–۱ | بدون چرخش | دهه ۲۵ / ۶۰ | 96% | از جابجایی بی مورد پرهیز کنید |

| دامنه علامت گذاری شده | خانواده های تغییر یافته | دوباره همان را امتحان کن | دهه ۵۰ / ۱۷۰ | 88% | سوئیچینگ از تکرار بلوک ها جلوگیری می کند |

چگونه انجام دهیم

یک فرآیند ساختاریافته برای تست OTP، انضباط فرستنده و جداسازی محیط—مفید برای تضمین کیفیت، UAT و جداسازی تولید.

مرحله ۱: محیط ها را جدا کنید

ایجاد هویت فرستنده های QA/UAT و استخرهای دامنه جداگانه؛ هرگز با تولید به اشتراک نگذار.

مرحله ۲: زمان بندی ارسال مجدد را استاندارد کنید

۶۰ تا ۹۰ ثانیه صبر کنید قبل از اینکه یک بار دوباره تلاش کنید؛ تعداد کل ارسال های مجدد در هر جلسه را محدود کنید.

مرحله ۳: پیکربندی خازن های چرخش

فقط پس از عبور از آستانه برای همان فرستنده×دامنه چرخش کنید؛ ≤۲ چرخش/جلسه.

مرحله ۴: پذیرش استفاده مجدد مبتنی بر توکن

از توکن ها برای بازگشایی مجدد همان آدرس برای رگرسیون و ریست استفاده کنید؛ توکن ها را در یک مدیر رمز عبور ذخیره کنید.

گام ۵: معیارهای ابزار

Log OTP Success، TTFOM p50/p90 (و p95)، Resend Discipline ٪ و کدهای خطا.

مرحله ۶: تمرینات اوج را اجرا کنید

فرستنده های گرم کننده؛ از چرخش های قناری همراه با هشدارها استفاده کنید تا دریفت را زود تشخیص دهید.

مرحله ۷: بازبینی و صدور گواهی

می خواهم هر کنترل را با مدارک پیوست شده بررسی کنید و امضا کنید.

سوالات متداول

چرا کدهای OTP در طول کنترل کیفیت دیر می رسند اما در مرحله تولید نیستند؟

ترافیک مرحله بندی برای گیرنده ها نویز تر و سردتر به نظر می رسد؛ خاکستری شدن و کاهش سرعت باعث گسترش P90 می شود تا استخرها گرم شوند.

چقدر باید صبر کنم قبل از اینکه روی «کد ارسال مجدد» کلیک کنم؟

حدود ۶۰ تا ۹۰ ثانیه. سپس یک تلاش ساختارمند؛ تجدیدهای بیشتر اغلب صف ها را بدتر می کنند.

آیا چرخش حوزه همیشه بهتر از یک حوزه واحد است؟

نه. فقط پس از قطع شدن آستانه ها بچرخید؛ چرخش بیش از حد به شهرت آسیب می زند و معیارها را مبهم می کند.

تفاوت بین TTFOM و زمان تحویل چیست؟

TTFOM تا زمانی که اولین پیام در نمای صندوق ورودی ظاهر شود، اندازه گیری می کند؛ زمان تحویل می تواند شامل تلاش های مجدد فراتر از بازه آزمایشی شما باشد.

آیا قابلیت استفاده مجدد در تست ها به تحویل پذیری آسیب می رساند؟

ذاتا نه. آن ها مقایسه ها را تثبیت می کنند، توکن ها را به طور ایمن ذخیره می کنند و از تلاش های شتاب زده جلوگیری می کنند.

چطور موفقیت OTP را بین فرستندگان مختلف پیگیری کنم؟

معیارهای خود را بر اساس فرستنده × دامنه ماتریکس کنید تا مشخص شود مشکل مربوط به سایت/اپلیکیشن است یا خانواده دامنه.

آیا آدرس های ایمیل موقت می توانند در طول QA با GDPR/CCPA مطابقت داشته باشند؟

بله—فقط دریافتی، پنجره های دید کوتاه، HTML پاک سازی شده و پراکسی تصویر از تست اولویت با حریم خصوصی پشتیبانی می کنند.

گری لیست و گرم کردن چگونه بر قابلیت اطمینان OTP تأثیر می گذارند؟

فهرست خاکستری تلاش های اولیه را به تأخیر می اندازد؛ استخرهای سرد نیاز به گرم کردن مداوم دارند. هر دو تقریبا به p90 رسیدند، نه p50.

آیا باید صندوق های تضمین کیفیت و UAT را جدا از تولید نگه دارم؟

بله. جداسازی استخرها از نویز صحنه سازی جلوگیری می کند تا اعتبار و تحلیل های تولید را کاهش دهد.

کدام تله متری برای ممیزی موفقیت OTP اهمیت بیشتری دارد؟

موفقیت OTP درصد، TTFOM p50/p90 (p95 برای استرس)، درصد انضباط ارسال مجدد و کدهای شکست با شواهد زمان بندی شده. برای مراجعه سریع، لطفا به بخش پرسش های متداول Temporary Mail مراجعه کنید.