Контролен списък за намаляване на риска от OTP за предприятия, използващи временна поща в QA/UAT

Корпоративен контролен списък за намаляване на риска от OTP, когато екипите използват временна поща по време на QA и UAT — обхващащ дефиниции, режими на откази, ротационна политика, прозорци за повторно изпращане, метрики, контрол на поверителността и управление, за да останат продуктът, QA и сигурността в синхрон.

Бърз достъп

TL; DR

Контролен списък за намаляване на риска от OTP за предприятия, използващи временна поща в QA/UAT

1) Дефиниране на риска от OTP в QA/UAT

2) Моделиране на често срещани режими на отказ

3) Отделни среди, отделни сигнали

4) Изберете правилната стратегия за входяща кутия

5) Инсталиране на прозорци, които работят

6) Оптимизиране на политиката за ротация на домейна

7) Инструментиране на правилните метрики

8) Създайте QA тактик за върховете

9) Сигурна обработка и контрол на поверителността

10) Управление: Кой притежава контролния списък

Таблица за сравнение — ротация срещу липса на ротация (QA/UAT)

Как да се направи

ЧЗВ

TL; DR

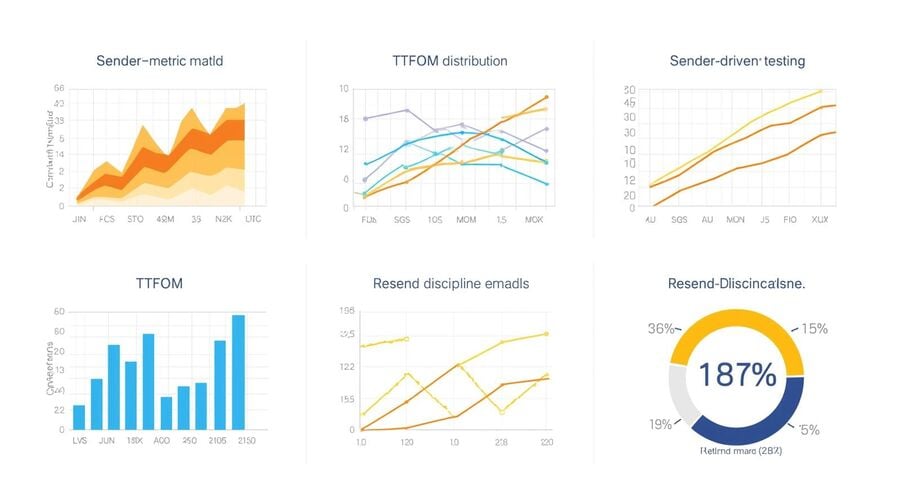

- Третирайте надеждността на OTP като измерим SLO, включително процент на успех и TTFOM (стр. 50/стр. 90, стр. 95).

- Отделете QA/UAT трафика и домейните от продукцията, за да избегнете отравяне на репутацията и аналитиката.

- Стандартизирайте прозорците за повторно изпращане и ограничаване на ротациите; Въртене само след дисциплинирани повторни опити.

- Изберете стратегии за входяща кутия по тип тест: многократно използваеми за регресия; кратък живот за изблици.

- Метрики на изпращача на инструмента×домейн с кодове за откази и прилагане на тримесечни контролни прегледи.

Контролен списък за намаляване на риска от OTP за предприятия, използващи временна поща в QA/UAT

Ето обратът: надеждността на OTP в тестови среди не е само въпрос на "поща". Това е взаимодействие между навиците за време, репутацията на изпращача, сивия списък, избора на домейн и начина, по който екипите ви се държат под стрес. Този контролен списък превръща тези заплетени в споделени дефиниции, предпазни рамки и доказателства. За читатели, които са нови в концепцията за временни пощенски кутии, можете първо да прегледате основите на временната поща, за да се запознаете с термините и основните поведения.

1) Дефиниране на риска от OTP в QA/UAT

Задайте споделена терминология така, че QA, Security и продуктът да говорят на един и същи език относно надеждността на OTP.

Какво означава "процент на успех в OTP"

OTP Success Rate е процентът на OTP заявките, които водят до получаване и използване на валиден код в рамките на вашия полишен прозорец (например десет минути за тестови потоци). Проследявайте го по подателя (приложението/сайтът, който издава кода) и по прихващащия домейн пул. Изключвайте случаите на изоставяне от страна на потребителя отделно, за да се предотврати размиване на анализите на инциденти.

TTFOM p50/p90 за отбори

Използвайте Time-to-First-OTP Message (TTFOM) — секундите от "Изпрати код" до пристигането на първата входяща поща. Графика p50 и p90 (и p95 за стрес тестове). Тези разпределения разкриват опашки, ограничаване и сиви листи, без да се разчита на анекдоти.

Фалшиви отрицателни резултати срещу истински неуспехи

"Фалшиво отрицателен" резултат възниква, когато кодът бъде получен, но потокът на тестера го отхвърля — често поради Състояние на приложението , Превключване на табове , или Изтекли таймери . "Истински провал" означава да не се пристигнеш в рамките на прозореца. Разделете ги в вашата таксономия; Само реалните повреди оправдават ротацията.

Когато стадирането изкривява доставяемостта

Етапните крайни точки и синтетичните трафик често водят до сив списък или намаляване на приоритетите. Ако базовото ви ниво се усеща по-лошо от производството, това е очаквано: нечовешкият трафик се разпределя по различен начин. Кратка ориентация върху съвременните поведения би била полезна; моля, разгледайте краткия преглед на Temp Mail in 2025 за обяснение как моделите на еднократната пощенска кутия влияят на доставката по време на тестове.

2) Моделиране на често срещани режими на отказ

Картографирайте най-силните капани при доставката, за да можете да ги избегнете с политика и инструменти.

Грейлистинг и репутация на изпращача

Greylisting иска изпращачите да опитат отново по-късно; Първите опити могат да бъдат забавени. Новите или "студените" сървърни пулове също страдат, докато репутацията им се стопли. Очаквайте скокове на p90 през първите часове на услугата за известяване на новата конструкция.

Филтри за спам и студени пулове от интернет доставчика

Някои доставчици прилагат по-строг контрол върху студените IP адреси или домейни. QA прогони, които взривяват OTP от нов пул, приличат на кампании и могат да забавят некритичните съобщения. Загрявките (нисък, редовен звук) смекчават това.

Ограничения на скоростите и пикови задръствания

Постоянните заявки за повторно изпращане могат да ограничат честотата на пътуванията. Под натоварване (например събития за разпродажба, пускания на игри) опашките на изпращачите се удължават, разширявайки TTFOM p90. Вашият контролен списък трябва да дефинира прозорци за повторно изпращане и ограничения за повторни опити, за да избегнете самоналожени забавяния.

Потребителски поведения, които прекъсват потоците

Смяната на табове, заден план на мобилно приложение и копирането на грешен псевдоним могат да причинят отхвърляне или изтичане, дори когато се доставят съобщения. Изпечете копие "остани на страницата, изчакай, изпрати отново веднъж" в микротекста на потребителския интерфейс за тестове.

3) Отделни среди, отделни сигнали

Изолирайте QA/UAT от продукцията, за да избегнете отравяне на репутацията и анализите на подателя.

Стадинг срещу производствени домейни

Поддържайте отделни домейни на изпращача и идентичности за отговор на отговори за целите на staging. Ако тестовите OTP попаднат в производствени пулове, ще научите грешни уроци и може да потиснете репутацията си точно в момента, когато продукционният тласък е необходим.

Тестови сметки и квоти

Провизии с имена тестови акаунти и разпределяне на квоти за тях. Няколко дисциплинирани тестови идентичности са по-добри от стотици импровизирани, които активират честотни евристики.

Синтетични прозорци за трафик

Задвижване на синтетичен OTP трафик в извънпикови периоди. Използвай кратки изблици, за да профилираш латентността, а не безкрайни наводнения, които приличат на злоупотреба.

Одит на пощенския отпечатък

Инвентаризация на домейните, IP адресите и доставчиците, които вашите тестове докосват. Потвърдете, че SPF/DKIM/DMARC са последователни за стадийните идентичности, за да се избегне смесване на грешки при удостоверяване с проблеми с доставямостта.

4) Изберете правилната стратегия за входяща кутия

Можете ли да решите кога да използвате повторно адреси и пощенски кутии с краткотрайен живот, за да стабилизирате тестовите сигнали?

Многократно използваеми адреси за регресия

За дългосрочни тестове (регресионни пакети, цикли за нулиране на парола), многократно използваемият адрес поддържа непрекъснатост и стабилност. Повторното отваряне, базирано на токени, намалява шума през дни и устройства, което го прави идеален за сравнение на сходни резултати при множество билдове. Моля, разгледайте оперативните детайли в "Reuse Temp Mail Address" за инструкции как да отворите пощата безопасно.

Кратък живот за burst testing

За еднократни пикове и изследователски QA, краткотрайните пощенски кутии минимизират остатъците и намаляват замърсяването в списъка. Те също така насърчават чисти рестарти между сценариите. Ако тестът изисква само един OTP, краткотраен модел като 10 Minute Mail пасва добре.

Дисциплина за възстановяване на база токени

Ако пощенската кутия за многократна употреба има значение, третирайте токена като идентификационна информация. Можете да го съхранявате в мениджър на пароли под етикета на тестовия пакет с ролеви достъп.

Избягване на сблъсъци на адреси

Рандомизацията на алиасите, основният ASCII и бърза проверка на уникалността предотвратяват сблъсъци със стари тестови адреси. Стандартизирайте как именувате или съхранявате псевдонимите за всеки пакет.

5) Инсталиране на прозорци, които работят

Намалете "rage reend" и фалшиво тротлинг, като стандартизирате тайминговите поведения.

Минимално чакане преди повторно изпращане

След първата заявка изчакайте 60–90 секунди преди едно структурирано повторение. Това избягва провалите при първото преминаване на сивия списък и поддържа опашката за изпращачи чисти.

Единично структурирано повторно опитване

Позволете едно официално повторение в тестовия скрипт, след което спрете. Ако p90 изглежда разтегнат в даден ден, коригирай очакванията, вместо да спамиш повторни опити, които влошават резултатите на всички.

Обработка на превключване на табове в приложения

Кодовете често се обезсмислят, когато потребителите използват приложението на заден план или навигират. В QA скриптовете добавете "остани на екрана" като явна стъпка; Улавяне на ОС/фоново поведение в логовете.

Заснемане на телеметрия на таймер

Записвайте точните времеви маркировки: заявка, преизпращане, пристигане на входяща кутия, въвеждане на код, прием/отказ статус. По-късно са възможни да се тагнат събития по подател и доменоренсика.

6) Оптимизиране на политиката за ротация на домейна

Въртете умно, за да избегнете сивия списък без да фрагментирате наблюдаемостта на тестовете.

Тавани на ротация на подател

Автоматичното въртене не би трябвало да се активира при първия пропуск. Дефинирайте прагове по подателя: например ротиране само след като два прозореца не успеят за една и съща двойка изпращач×домейн — ограничавайте сесиите на ≤2 ротации, за да защитите репутацията.

Хигиена на басейна и TTL

Курирайте домейн пулове с комбинация от стари и пресни домейни. Почивай в "уморени" домейни, когато p90 се отклони или успехът спадне; Приемете се отново след възстановяване. Подравнете TTL-ите с честотата на теста, за да е видимостта на входящата поща да съвпада с вашия прозорец за преглед.

Залепено маршрутизиране за A/B

При сравняване на билдове, дръжте sticky routing: един и същ изпращач маршрутизира към едно и също семейство домейн при всички варианти. Това предотвратява кръстосаното замърсяване на метриките.

Измерване на ефективността на въртене

Ротацията не е интуиция. Сравнете варианти с и без ротация под идентични прозорци за повторно изпращане. За по-задълбочено обяснение и предпазни рамки вижте Ротация на домейн за OTP в това обяснително: Ротация на домейн за OTP.

7) Инструментиране на правилните метрики

Направете успеха на OTP измерим чрез анализ на разпределенията на латентността и присвояване на етикети за коренна причина.

OTP успех от Sender × Domain topline SLO трябва да се разлага от подателя × матрицата на домейна, която показва дали проблемът е в сайта/приложението или в използвания домейн.

TTFOM p50/p90, p95

Средната и опашката латентност разказват различни истории. p50 показва ежедневното здраве; P90/P95 разкрива напрежение, ограничаване и опашка.

Процент за преизпратване на дисциплината

Следете дела на сесиите, които са спазвали официалния план за повторно изпращане. Ако се огорчите твърде рано, изключите тези изпитвания от заключенията за доставяне.

Кодове за таксономия на неуспех

Приемете кодове като GL (сив списък), RT (ограничение на скоростта), BL (блокиран домейн (потребителско взаимодействие/превключване на табове) и OT (други). Изисквайте кодове в бележките за инциденти.

8) Създайте QA тактик за върховете

Справяйте се с избухвания на трафика при стартирания на игри или финтех прекъсвания без да губите код.

Загрявки преди събития

Пускайте нискочестотни, редовни OTP изпращания от известни податели 24–72 часа преди пик до топла репутация. Измерете p90 тренд линии през загрявката.

Профили на отстъпление по риск

Прикрепете крива на отстъпление към рисковите категории. За обикновени обекти – два повторни опита за няколко минути. За високорискови финтех по-дълги прозорци и по-малко повторни опити водят до по-малко сигнали.

Въртене и аларми на канарчетата

По време на събитие нека 5–10% от OTP преминават през канарческо подмножество. Ако канарчетата показват покачващ се p90 или спад успех, завъртете първичния пул рано.

Тригери за пейджър и връщане назад

Дефинирайте числови тригери — например, OTP Success пада под 92% за 10 минути или TTFOM p90 надвишава 180 секунди — за да се повикват дежурни служители, да се разширят прозорците или да се прехвърли към почивен басейн.

9) Сигурна обработка и контрол на поверителността

Запазвайте поверителността на потребителите, като същевременно гарантирате надеждността на тестовете в регулираните индустрии.

Тестови пощенски кутии само за приемане

Използвайте временен имейл адрес само за получаване, за да ограничите векторите на злоупотреба и да намалите риска от изходящи данни. Третирайте прикачените файлове като извън обхвата на входящите кутии за QA/UAT.

24-часови прозорци за видимост

Тестовите съобщения трябва да са видими ~24 часа след пристигането, след което да се изчистват автоматично. Този прозорец е достатъчно дълъг за преглед и достатъчно кратък за поверителност. За преглед на политиките и съвети за използване, Ръководството за временна поща събира вечнозелени основи за екипите.

Съображения относно GDPR/CCPA

Можете да използвате лични данни в тестови имейли; избягвайте вграждането на PII в телата на съобщенията. Краткото задържане, прочистеният HTML и проксирането на изображения намаляват експозицията.

Редактиране на логове и достъп

Изчистване на логове за токени и кодове; Предпочитайте ролевия достъп до токени на пощенската кутия. Може ли да водите следи от одитите за това кой е отворил коя тестова пощенска кутия и кога?

10) Управление: Кой притежава контролния списък

Определи собственост, ритъм и доказателства за всеки контрол в този документ.

RACI за надеждност на OTP

Посочете отговорния собственик (често QA), отговорния спонсор (сигурност или продукт), консултиран (инфраструктура/имейл) и информиран (поддръжка). Публикувайте този RACI в репозиторията.

Тримесечни контролни прегледи

Всяко тримесечие се провеждат проби върху контролния списък, за да се провери дали прозорците за повторно изпращане, праговете за ротация и етикетите на метричните системи все още се прилагат.

Доказателства и тестови артефакти

Прикачете скрийншотове, разпределения на TTFOM и таблици с до×мейни на изпращача към всеки контрол — съхранявайте токени сигурно с препратки към тестовия пакет, който обслужват.

Непрекъснати усъвършенстващи цикли

Когато се случат инциденти, добавете play/anti-pattern към runbook-а. Настройте праговете, обновете домейн пуловете и обновете копията, която тестерите виждат.

Таблица за сравнение — ротация срещу липса на ротация (QA/UAT)

| Политика за контрол | С ротация | Без ротация | TTFOM p50/p90 | Процент успех на OTP | Бележки за риска |

|---|---|---|---|---|---|

| Подозирано е включване в сивия списък | Ротация след две чакания | Запази domaiDomain | / 95-те | 92% | Ранната ротация изчиства 4xx backoff |

| Пикови опашки за изпращачи | Завъртете ако p90 | Удължете чакането | 40-те / 120-те | 94% | Backoff + смяна на домейн работи |

| Студен подателски пул | Топла + въртяща се канарче | Само топло | 45 / 160 | 90% | Ротацията помага по време на загрявка |

| Стабилен подател | Ротации на тавана при 0–1 | Без ротация | 25-те / 60-те | 96% | Избягвайте излишно размяна |

| Домейн маркиран | Семейства на суичове | Опитай отново същото | 50-те / 170-те | 88% | Превключването предотвратява повторни блокове |

Как да се направи

Структуриран процес за OTP тестване, дисциплина на подателя и разделяне на околната среда — полезен за QA, UAT и производствена изолация.

Стъпка 1: Изолирайте средите

Създаване на отделни идентичности на изпращача за QA/UAT и домейни пулове; Никога не споделяйте с продукцията.

Стъпка 2: Стандартизирайте времето за повторно изпращане

Изчакайте 60–90 секунди преди да опитате едно повторение; Ограничи общия брой преизпращания на сесия.

Стъпка 3: Конфигуриране на ротационните капаци

Завъртя се само след пробиване на прага за същия ×домейн на изпращача; ≤2 ротации на сесия.

Стъпка 4: Възприемане на повторна употреба на база токени

Използвайте токени за повторно отваряне на същия адрес за регресия и рестартиране; Съхранявайте токени в мениджър на пароли.

Стъпка 5: Метрики на инструментите

Логирайте успеха на OTP, TTFOM p50/p90 (и стр. 95), процента на повторно изпращане на дисциплина и кодове за неуспех.

Стъпка 6: Репетициите на върха

Загряващите предаватели; Използвай въртене на канарчета с аларми, за да хванеш дрифта рано.

Стъпка 7: Прегледайте и сертифицирайте

Бих искал да прегледате всеки контрол с приложените доказателства и да подпишете.

ЧЗВ

Защо OTP кодовете пристигат късно по време на QA, но не са в производство?

Staging трафикът изглежда по-шумен и по-студен за получателите; Сиволистирането и ограничаването на дросела разширяват P90, докато басейните се затоплят.

Колко време трябва да изчакам, преди да натисна "Повторно изпрати кода"?

Около 60–90 секунди. После едно структурирано повторение; По-нататъшните преизпращания често влошават опашките.

Винаги ли ротацията на домейн е по-добра от една област?

Не. Завърти се само след като праговете бъдат активирани; Прекомерната ротация вреди на репутацията и замъглява метриките.

Каква е разликата между TTFOM и времето за доставка?

TTFOM измерва до появата на първото съобщение в входящата кутия; Времето за доставка може да включва повторни опити и след тестовия прозорец.

Дали многократната употреба решава възможността за нанасяне на вреди при тестване?

Не по същество. Те стабилизират сравненията, съхраняват токените безопасно и избягват паническите повторения.

Как да следя успеха на OTP при различни изпращачи?

Матрицирайте метриките си по подател × домейн, за да покажете дали проблемите са в сайт/приложение или в домейн семейство.

Могат ли временните имейл адреси да са в съответствие с GDPR/CCPA по време на QA?

Да — само приемане, кратки прозорци за видимост, стерилизиран HTML и прокси на изображения поддържат тестване с приоритет на поверителността.

Как грейлистингът и загряването влияят на надеждността на OTP?

Грейлистингът забавя първоначалните опити; студените басейни изискват постоянна загрявка. И двете са предимно до p90, не p50.

Трябва ли да държа QA и UAT пощенските кутии отделно от продукцията?

Да. Разделянето на пулове предотвратява влошаването на шума от стадийното производство, репутацията и анализите.

Коя телеметрия е най-важна за успешните одити на OTP?

Успех на OTP %, TTFOM p50/p90 (p95 за стрес), процент на повторно изпращане на дисциплина и кодове за неуспех с времеви отбелязани доказателства. За бърза справка, моля, вижте FAQ за временната поща.