Jak Temp Mail pomaga chronić Twoją tożsamość przed poważnymi naruszeniami danych

Szybki dostęp

TL; DR / Najważniejsze wnioski

Tło i kontekst: dlaczego poczta elektroniczna jest podstawą naruszenia

W jaki sposób poczta tymczasowa zmniejsza Twój osobisty "promień wybuchu"

Poczta tymczasowa a inne strategie e-mailowe (kiedy używać, której)

Praktyczny model: kiedy używać poczty tymczasowej, a kiedy prawdziwy adres

Dlaczego tymczasowa usługa pocztowa może być bezpieczniejsza (zrobiona dobrze)

Puls przypadku: co dane o naruszeniu w 2025 r. oznaczają dla osób fizycznych

Krok po kroku: zbuduj odporny na naruszenia przepływ pracy rejestracji (z pocztą tymczasową)

Dlaczego (i kiedy) wybrać

Porady ekspertów (poza pocztą e-mail)

Często zadawane pytania

TL; DR / Najważniejsze wnioski

- Naruszenia stają się coraz bardziej złożone; Skradzione dane uwierzytelniające pozostają głównym początkowym wektorem dostępu, podczas gdy oprogramowanie ransomware pojawia się w prawie połowie naruszeń. Poczta tymczasowa zmniejsza "promień wybuchu", gdy witryny ujawniają dane.

- Średni globalny koszt naruszenia zabezpieczeń w 2025 r. wynosi około 0,4 mln – dowód na to, że minimalizacja skutków ubocznych wycieku wiadomości e-mail ma znaczenie.

- Używanie unikalnych, jednofunkcyjnych adresów do rejestracji zapobiega masowej korelacji Twojej prawdziwej tożsamości w naruszonych bazach danych i zmniejsza ryzyko upychania danych uwierzytelniających. HIBP zawiera listę 15B+ kont pwned - załóżmy, że wycieki się zdarzą.

- Maski/aliasy e-mail są obecnie głównym nurtem porad dotyczących prywatności; Mogą również usuwać trackery. Poczta tymczasowa jest najszybszym wariantem o najniższym tarciu i doskonale nadaje się do witryn o niskim zaufaniu, wersji próbnych i kuponów.

- Nie używaj poczty tymczasowej dla krytycznych kont (bankowość, płace, administracja publiczna). Sparuj go z menedżerem haseł i uwierzytelnianiem wieloskładnikowym wszędzie indziej.

Tło i kontekst: dlaczego poczta elektroniczna jest podstawą naruszenia

Załóżmy, że osoby atakujące mogą odtworzyć tę samą tożsamość (Twój podstawowy adres e-mail) w dziesiątkach naruszonych usług. W takim przypadku mogą łączyć konta, kierować do Ciebie przekonujące wyłudzanie informacji i próbować upychać dane uwierzytelniające na dużą skalę. W 2025 r. Verizon informuje, że nadużywanie danych uwierzytelniających jest nadal najczęstszym początkowym wektorem dostępu; Ransomware pojawia się w 44% naruszeń, co oznacza gwałtowny wzrost rok do roku. Błędy związane z czynnikiem ludzkim nadal są zaangażowane w ~60% naruszeń, a zaangażowanie osób trzecich podwoiło się, co oznacza, że Twoje dane mogą wyciekać, nawet jeśli naruszenie nie jest "Twoje".

Stawka finansowa nie jest teoretyczna. IBM szacuje, że średni globalny koszt naruszenia zabezpieczeń wyniesie 0,4 miliona w 2025 r., mimo że niektóre regiony zwiększają szybkość powstrzymywania. "Kosztem" dla osób fizycznych jest przejęcie tożsamości, zalew skrzynki odbiorczej, phishing, stracony czas i wymuszone resetowanie haseł.

Tymczasem powierzchnia wyłomu stale się powiększa. Have I Been Pwned (HIBP) śledzi 15+ miliardów zhakowanych kont - liczby, które stale rosną wraz ze zrzutami logów złodziei i masowymi odsłonami witryn.

Najważniejsze: Twój podstawowy adres e-mail to pojedynczy punkt awarii. Zmniejsz jego ekspozycję wszędzie, gdzie możesz.

W jaki sposób poczta tymczasowa zmniejsza Twój osobisty "promień wybuchu"

Pomyśl o poczcie tymczasowej jak o ofiarnym tokenie tożsamości: unikalnym adresie o niskiej wartości, który przekazujesz witrynom, które nie potrzebują Twojej prawdziwej tożsamości. Jeśli to miejsce przecieka, szkody są w dużej mierze ograniczone.

Co zmniejsza poczta tymczasowa:

- Ryzyko korelacji. Atakujący i brokerzy danych nie mogą łatwo połączyć Twojej prawdziwej tożsamości w przypadku naruszeń, jeśli każda witryna widzi inny adres. Główne wytyczne dotyczące prywatności zalecają teraz maskowane/jednorazowe wiadomości e-mail w przypadku rejestracji o niskim poziomie zaufania.

- Skutki upychania poświadczeń. Wielu użytkowników ponownie wykorzystuje zduplikowane wiadomości e-mail (a czasem hasła). Adresy jednorazowe przełamują ten schemat. Nawet jeśli hasło zostanie ponownie użyte (nie rób tego!), adres nie będzie pasował do Twoich krytycznych kont. DBIR firmy Verizon zauważa, w jaki sposób ujawnienie danych uwierzytelniających napędza szersze naruszenia zabezpieczeń i oprogramowanie ransomware.

- Wyciek z trackera. E-maile marketingowe często zawierają piksele śledzące, które ujawniają, kiedy i gdzie otworzyłeś wiadomość. Niektóre systemy aliasingu usuwają trackery; Adresy tymczasowe zapewniają również możliwość rozdzielności jednym kliknięciem — zatrzymaj odbieranie i skutecznie "zrezygnujesz".

- Ograniczanie spamu. Nie chcesz, aby lista była powiązana z Twoją główną skrzynką odbiorczą, gdy lista zostanie sprzedana lub naruszona. Adres tymczasowy może zostać wycofany bez żadnego wpływu na Twoje konta rzeczywiste.

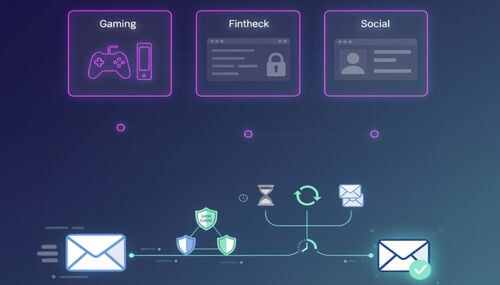

Poczta tymczasowa a inne strategie e-mailowe (kiedy używać, której)

| Strategia | Narażenie na naruszenia zabezpieczeń | Prywatność kontra marketerzy | Wiarygodność rozliczeń | Najlepsze przypadki użycia |

|---|---|---|---|---|

| Podstawowy adres e-mail | Najwyższy (pojedynczy identyfikator wszędzie) | Słaby (łatwa korelacja) | Najwyższy | Bankowość, płace, administracja publiczna, prawo |

| Alias/maska (przekazywanie) | Niski (unikatowy na witrynę) | Silny (ekranowanie adresów; niektóre trackery pasków) | Wysoki (może odpowiadać/przesyłać dalej) | Handel detaliczny, biuletyny, aplikacje, wersje próbne |

| Poczta tymczasowa (jednorazowa skrzynka odbiorcza) | Najniższa ekspozycja i najłatwiejsza rozdzielność postanowień | Silny w przypadku witryn o niskim poziomie zaufania | Różni się w zależności od usługi; Nie do krytycznych logowań | Prezenty, pliki do pobrania, kupony, jednorazowe weryfikacje |

| Sztuczka "+tag" (gmail+tag@) | Średni (nadal ujawnia podstawowy adres e-mail) | Średni | Wysoki | Filtrowanie światła; Nie jest to środek ochrony prywatności |

Aliasy i maski są dobrze udokumentowanymi narzędziami ochrony prywatności; Poczta tymczasowa to najszybsza i najbardziej jednorazowa opcja, gdy nie chcesz, aby Twój prawdziwy adres znajdował się w promieniu wybuchu.

Praktyczny model: kiedy używać poczty tymczasowej, a kiedy prawdziwy adres

- Używaj swojego prawdziwego adresu e-mail tylko tam, gdzie weryfikacja tożsamości ma kluczowe znaczenie (banki, podatki, płace, portale opieki zdrowotnej).

- Użyj aliasu/maski dla kont, które chcesz zachować (zakupy, narzędzia, subskrypcje).

- Używaj poczty tymczasowej do wszystkiego innego: krótkoterminowych pobrań, treści z bramkami, kodów jednorazowych do usług niskiego ryzyka, rejestracji w wersji beta, prób na forum, kuponów promocyjnych. Jeśli przecieka, spalasz go i idziesz dalej.

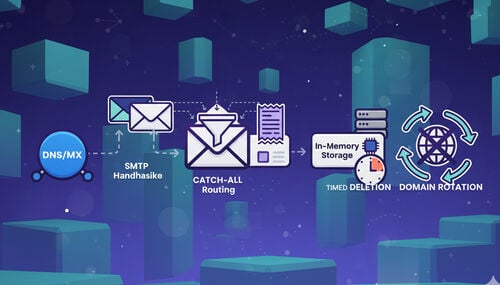

Dlaczego tymczasowa usługa pocztowa może być bezpieczniejsza (zrobiona dobrze)

Dobrze zaprojektowana tymczasowa usługa pocztowa zwiększa odporność z założenia:

- Odsprzęganie i jednorazowość. Każda witryna widzi inny adres, a po użyciu można je odzyskać. Jeśli baza danych zostanie naruszona, Twoja prawdziwa tożsamość pozostanie poza wyciekiem.

- Sygnały zaufania do infrastruktury. Usługi, które obsługują domeny w renomowanej infrastrukturze pocztowej (np. MX hostowanej przez Google), zwykle doświadczają mniejszej liczby blokad ogólnych i szybciej dostarczają hasła jednorazowe — co jest ważne w przypadku korzystania z poczty tymczasowej do weryfikacji wrażliwych na czas. [Suy luận]

- Odczyt odporny na trackery. Czytanie poczty za pośrednictwem internetowego interfejsu użytkownika, który proxy obrazów lub blokuje zdalne ładowanie, zmniejsza pasywne śledzenie. (Wiele organizacji zajmujących się ochroną prywatności ostrzega, że piksele śledzące wiadomości e-mail mogą ujawnić adres IP, czas otwarcia i klienta).

Uwaga: Poczta tymczasowa nie jest srebrną kulą. Nie szyfruje wiadomości od początku do końca i nie powinien być używany tam, gdzie potrzebne jest trwałe odzyskiwanie konta lub tożsamość o wysokim poziomie bezpieczeństwa. Sparuj z menedżerem haseł i uwierzytelnianiem wieloskładnikowym.

Puls przypadku: co dane o naruszeniu w 2025 r. oznaczają dla osób fizycznych

- Nadużywanie danych uwierzytelniających jest nadal królem. Korzystanie z jednego adresu e-mail w Internecie zwiększa ryzyko ponownego wykorzystania. Adresy tymczasowe + unikatowe hasła izolują awarie.

- Ransomware rozwija się dzięki ujawnionym danym uwierzytelniającym. Verizon odkrył znaczne nakładanie się dzienników kradzieży informacji i ofiar ransomware — wiele dzienników zawiera firmowe adresy e-mail, co podkreśla, w jaki sposób wycieki tożsamości e-mail napędzają większe incydenty.

- Skala wycieku jest ogromna. Z kontami 15B+ w korpusach naruszeń, załóżmy, że każdy e-mail, który ujawnisz, w końcu wycieknie; Zaprojektuj swoje osobiste bezpieczeństwo w oparciu o to założenie.

Krok po kroku: zbuduj odporny na naruszenia przepływ pracy rejestracji (z pocztą tymczasową)

Krok 1: Sklasyfikuj witrynę.

Czy jest to bank/narzędzie (prawdziwy adres e-mail), konto długoterminowe (alias/maska), czy jednorazowa bramka o niskim zaufaniu (poczta tymczasowa)? Zdecyduj, zanim się zarejestrujesz.

Krok 2: Utwórz unikalny punkt końcowy poczty e-mail.

W przypadku bram o niskim zaufaniu uruchom nowy tymczasowy adres e-mail. W przypadku kont trwałych wygeneruj nowy alias/maskę. Nigdy nie używaj ponownie tego samego adresu w niepowiązanych usługach.

Krok 3: Wygeneruj unikalne hasło i zapisz je.

Korzystaj z menedżera haseł; Nigdy nie używaj ponownie haseł. Spowoduje to przerwanie łańcucha naruszeń i powtórek. (HIBP oferuje również korpus haseł, aby uniknąć znanych haseł, których bezpieczeństwo zostało naruszone).

Krok 4: Włącz uwierzytelnianie wieloskładnikowe, jeśli jest dostępne.

Preferuj klucze dostępu oparte na aplikacji lub TOTP zamiast wiadomości SMS. Ogranicza to wyłudzanie informacji i odtwarzanie poświadczeń. (DBIR wielokrotnie pokazuje, że socjotechnika i problemy z danymi uwierzytelniającymi prowadzą do naruszeń).

Krok 5: Zminimalizuj pasywne śledzenie.

Czytaj pocztę marketingową z wyłączonymi zdalnymi obrazami lub za pośrednictwem klienta, który blokuje obrazy trackerów/proxy. Jeśli musisz zachować biuletyn, przekieruj go przez alias, który może usuwać elementy śledzące.

Krok 6: Obróć się lub wycofaj.

Jeśli liczba spamu wzrośnie lub zostanie zgłoszone naruszenie, wycofaj adres tymczasowy. W przypadku aliasów wyłącz lub przekieruj ponownie. To jest twój "wyłącznik awaryjny".

Dlaczego (i kiedy) wybrać tmailor.com dla poczty tymczasowej

- Szybka, globalna dostawa. Ponad 500 domen hostowanych w infrastrukturze pocztowej Google pomaga poprawić dostarczalność i szybkość dostarczania na całym świecie.

- Prywatność w fazie projektowania. Adresy mogą być przechowywane na stałe, ale interfejs skrzynki odbiorczej pokazuje tylko wiadomości e-mail otrzymane w ciągu ostatnich 24 godzin, co zmniejsza długoterminową ekspozycję, jeśli skrzynka pocztowa stanie się głośna.

- Odzyskiwanie bez rejestracji. Token dostępu działa jak hasło, aby przywrócić adres później, dzięki czemu w razie potrzeby można użyć tej samej tożsamości tymczasowej.

- Dostęp do wielu platform (Internet, Android, iOS, Telegram) i minimalny, odporny na trackery interfejs użytkownika.

- Ścisłe limity: tylko odbieranie (bez wysyłania), brak załączników — zamykanie typowych ścieżek nadużyć (i pewne zagrożenia dla Ciebie).

Chcesz spróbować? Zacznij od ogólnej tymczasowej skrzynki odbiorczej, przetestuj 10-minutowy przepływ pracy poczty lub ponownie użyj adresu tymczasowego dla witryny, którą odwiedzasz od czasu do czasu. (Linki wewnętrzne)

Porady ekspertów (poza pocztą e-mail)

- Nie poddawaj nazw użytkowników recyklingowi. Unikalny adres e-mail jest doskonały, ale korelacja nadal występuje, jeśli Twoja nazwa użytkownika jest wszędzie identyczna.

- Uważaj na powiadomienia o naruszeniach. Zasubskrybuj monitorowanie domeny (np. powiadomienia o domenie HIBP za pośrednictwem administratorów domeny) i natychmiast zmieniaj dane uwierzytelniające po otrzymaniu alertu.

- Segmentuj też numery telefonów. Wiele narzędzi do aliasingu maskuje numery telefonów, aby ograniczyć spam SMS i przynętę na zamianę kart SIM.

- Wzmocnij swoją przeglądarkę. Rozważ ustawienia domyślne szanujące prywatność i rozszerzenia blokujące moduły śledzące. (EFF prowadzi zasoby edukacyjne na temat norm śledzenia i rezygnacji).

Często zadawane pytania

1) Czy Temp Mail może odbierać kody weryfikacyjne (OTP)?

Tak, dla wielu usług. Jednak konta krytyczne mogą odrzucać domeny jednorazowe; Użyj podstawowego adresu e-mail lub trwałego aliasu w usługach bankowych i rządowych. (Zasady różnią się w zależności od lokalizacji). [Suy luận]

2) Jeśli adres tymczasowy wycieknie, co powinienem zrobić?

Natychmiast go wycofaj, a jeśli ponownie użyłeś jego hasła w innym miejscu (nie rób tego), obróć te hasła. Sprawdź, czy adres znajduje się w publicznych korpusach naruszeń.

3) Czy maski e-mail lub tymczasowe moduły śledzące pocztę będą blokować?

Niektóre usługi aliasingu obejmują śledzenie pasków i tymczasową pocztę czytaną za pośrednictwem internetowego interfejsu użytkownika z proxy obrazów, co również zmniejsza śledzenie. W przypadku pasków i szelek wyłącz zdalne obrazy w kliencie.

4) Czy poczta tymczasowa jest legalna?

Tak – nadużycie nie jest. Jest przeznaczony do ochrony prywatności i kontroli spamu, a nie do oszustw. Zawsze przestrzegaj warunków witryny.

5) Czy mogę nadal używać tego samego adresu tymczasowego?

Na tmailor.com tak: adresy można przywrócić za pomocą tokena, mimo że widoczność skrzynki odbiorczej jest ograniczona do ostatnich 24 godzin. Równoważy to ciągłość z niską ekspozycją.

6) Co się stanie, jeśli witryna zablokuje jednorazowe wiadomości e-mail?

Przełącz się na trwały alias/maskę od renomowanego dostawcy lub użyj swojego podstawowego adresu e-mail, jeśli tożsamość jest niezbędna. Niektórzy dostawcy są bardziej rygorystyczni niż inni.

7) Czy nadal potrzebuję uwierzytelniania wieloskładnikowego, jeśli korzystam z poczty tymczasowej?

Absolutnie. Uwierzytelnianie wieloskładnikowe jest niezbędne do ochrony przed wyłudzaniem informacji i odtwarzaniem. Poczta tymczasowa ogranicza ekspozycję; Uwierzytelnianie wieloskładnikowe ogranicza przejęcie konta nawet w przypadku wycieku poświadczeń.