Sjekkliste for å redusere OTP-risiko for bedrifter som bruker midlertidig post i QA/UAT

En sjekkliste på bedriftsnivå for å redusere OTP-risikoen når team bruker midlertidig e-post under QA og UAT—som dekker definisjoner, feilmoduser, rotasjonspolicy, resend-vinduer, måleparametere, personvernkontroller og styring slik at produkt, QA og sikkerhet forblir på linje.

Rask tilgang

TL; DR

Sjekkliste for å redusere OTP-risiko for bedrifter som bruker midlertidig post i QA/UAT

1) Definer OTP-risiko i QA/UAT

2) Modellere vanlige feilmoduser

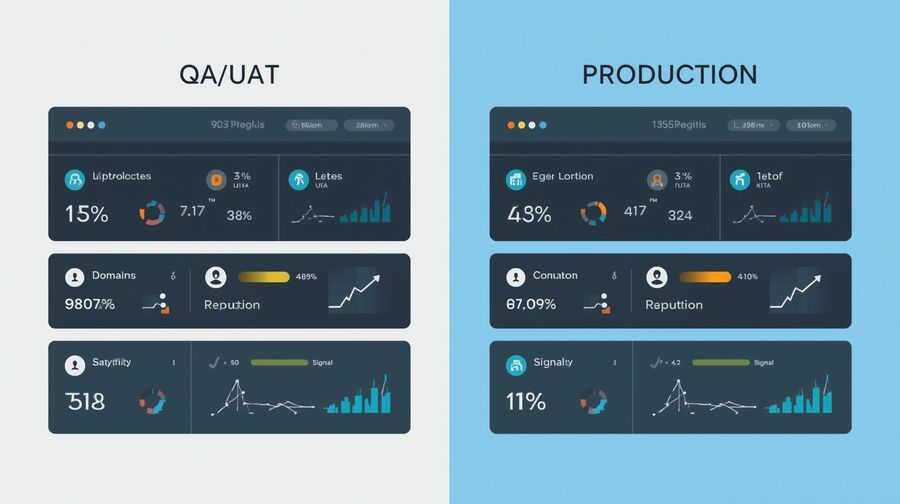

3) Separate miljøer, separate signaler

4) Velg riktig innboksstrategi

5) Etabler resend-vinduer som fungerer

6) Optimalisere domenerotasjonspolicy

7) Instrumentere riktige måleparametere

8) Bygg en QA-playbook for topper

9) Sikker håndtering og personvernkontroller

10) Styring: Hvem eier sjekklisten

Sammenligningstabell — Rotasjon vs Ingen rotasjon (QA/UAT)

Hvordan-gjør du

FAQ

TL; DR

- Behandle OTP-pålitelighet som en målbar slo, inkludert suksessrate og TTFOM (p50/p90, p95).

- Separer QA/UAT-trafikk og domener fra produksjon for å unngå å forgifte omdømme og analyse.

- Standardisere resend-vinduer og cap-rotasjoner; Roter kun etter disiplinerte forsøk.

- Velg innboksstrategier etter testtype: gjenbrukbar for regresjon; Kort levetid i perioder.

- Instrumentets avsender×domenemetrikker med feilkoder og håndhev kvartalsvise kontrollgjennomganger.

Sjekkliste for å redusere OTP-risiko for bedrifter som bruker midlertidig post i QA/UAT

Her er vrien: OTP-pålitelighet i testmiljøer er ikke bare en «postgreie». Det er en interaksjon mellom timingvaner, avsender sitt omdømme, grålisting, domenevalg og hvordan teamene dine oppfører seg under stress. Denne sjekklisten omdanner denne sammenfiltringen til felles definisjoner, rekkverk og bevis. For lesere som er nye til konseptet med midlertidige innbokser, kan du gå videre og skumme gjennom det essensielle i Temp Mail først for å bli kjent med begrepene og grunnleggende atferd.

1) Definer OTP-risiko i QA/UAT

Sett delt terminologi slik at QA, sikkerhet og produkt snakker samme språk om OTP-pålitelighet.

Hva "OTP-suksessrate" betyr

OTP-suksessrate er prosentandelen OTP-forespørsler som resulterer i at en gyldig kode mottas og brukes innenfor ditt policy-vindu (f.eks. ti minutter for testflyter). Spor det etter avsender (appen/nettstedet som utsteder koden) og etter mottakende domenepool. Ekskluder brukerforlatelsessaker separat for å forhindre at hendelsesanalysen blir utvannet.

TTFOM p50/p90 for lag

Bruk Time-to-First-OTP Message (TTFOM)—sekundene fra "Send kode" til første innboks ankommer. Tabell p50 og p90 (og p95 for stresstester). Disse distribusjonene avslører kø, throttling og greylisting, uten å være avhengig av anekdoter.

Falske negativer vs ekte feil

En "falsk negativ" oppstår når en kode mottas, men testerens flyt avviser den—ofte på grunn av App-tilstand , Tab-bytte , eller utløpte timere . En «ekte fiasko» er ingen ankomst innenfor vinduet. Del dem opp i taksonomien din; Bare faktiske feil rettferdiggjør rotasjon.

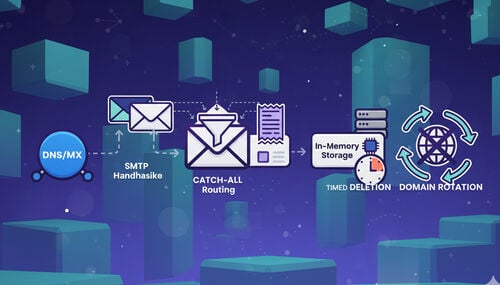

Når staging skjevstiller leveranseevnen

Staging-endepunkter og syntetiske trafikkmønstre utløser ofte grålisting eller nedprioritering. Hvis utgangspunktet ditt føles dårligere enn produksjonen, er det forventet: ikke-menneskelig trafikk fordeler seg forskjellig. En kort orientering om moderne atferd ville vært nyttig; Vennligst ta en titt på den korte oversikten over Temp Mail in 2025 for en forklaring på hvordan mønstre i engangsinnboks påvirker leveringsevnen under tester.

2) Modellere vanlige feilmoduser

Kartlegg de største leveringsfallgruvene slik at du kan forebygge dem med retningslinjer og verktøy.

Grålisting og avsenderomdømme

Grålisting ber avsendere prøve på nytt senere; Første forsøk kan bli forsinket. Nye eller «kalde» senderpooler lider også inntil omdømmet deres blir varmere. Forvent p90-topper i løpet av de første timene av varslingstjenesten for et nytt bygg.

ISP-spamfiltre og kalde pooler

Noen leverandører legger strengere fokus på kalde IP-adresser eller domener. QA-kjøringer som sender OTP-er fra en ny pool ligner kampanjer og kan senke ikke-kritiske meldinger. Oppvarmingssekvenser (lav, vanlig volum) demper dette.

Takstbegrensninger og toppkø

Bursting resend-forespørsler kan utløse hastighetsgrenser. Under belastning (f.eks. salgsarrangementer, spilllanseringer) forlenges avsenderkøene, noe som utvider TTFOM p90. Sjekklisten din bør definere resend-vinduer og retry-grenser for å unngå selvpåførte tregheter.

Brukeratferd som bryter flyter

Fanebytte, bakgrunnssetting av en mobilapp og kopiering av feil alias kan alle føre til avvisning eller utløp, selv når meldinger leveres. Bak «stay on page, wait, resend once»-kopi inn i UI-mikrotekst for tester.

3) Separate miljøer, separate signaler

Isoler QA/UAT fra produksjon for å unngå å forgifte avsenderens omdømme og analyser.

Iscenesettelse vs produksjonsdomener

Oppretthold distinkte avsenderdomener og svaridentiteter for staging. Hvis test-OTP-er lekker inn i produksjonspoolene, lærer du feil leksjoner og kan svekke omdømmet akkurat når produksjonspresset trenger det.

Testkontoer og kvoter

Sett av navngitte testkontoer og tildel kvoter til dem. En håndfull disiplinerte testidentiteter slår hundrevis av ad hoc-identiteter som utløser frekvensheuristikker.

Syntetiske trafikkvinduer

Kjør syntetisk OTP-trafikk i utenom rushtid. Bruk korte perioder for å profilere latens, ikke endeløse flommer som ligner på misbruk.

Gjennomgang av postavtrykket

Oversikt over domenene, IP-adressene og leverandørene testene dine berører. Bekreft at SPF/DKIM/DMARC er konsistente for staging-identiteter for å unngå å blande sammen autentiseringsfeil med leveringsproblemer.

4) Velg riktig innboksstrategi

Kan du bestemme når du skal gjenbruke adresser kontra korttidsinnbokser for å stabilisere testsignaler?

Gjenbrukbare adresser for regresjon

For longitudinelle tester (regresjonssuiter, passordtilbakestillingssløyfer) opprettholder en gjenbrukbar adresse kontinuitet og stabilitet. Token-basert gjenåpning reduserer støy på tvers av dager og enheter, noe som gjør det ideelt for å sammenligne like-for-like utfall over flere builds. Vennligst ta en titt på driftsdetaljene i 'Gjenbruk midlertidig e-postadresse' for instruksjoner om hvordan du trygt kan åpne den eksakte innboksen på nytt.

Kort levetid for bursttesting

For engangsøkninger og utforskende kvalitetskontroll minimerer korttidsinnbokser rester og reduserer forurensning av listene. De oppmuntrer også til rene tilbakestillinger mellom scenarioene. Hvis en test bare trenger én OTP, passer en kortlivet modell som 10 Minute Mail godt.

Token-basert gjenopprettingsdisiplin

Hvis en gjenbrukbar testinnboks er viktig, behandle tokenet som en legitimasjon. Du kan lagre det i en passordbehandler under testsuitens etikett med rollebasert tilgang.

Unngå adressekollisjoner

Alias-randomisering, grunnleggende ASCII og en rask unikhetssjekk forhindrer kollisjoner med gamle testadresser. Standardiser hvordan du navngir eller lagrer aliaser per suite.

5) Etabler resend-vinduer som fungerer

Reduser «rage resend» og falsk throttling ved å standardisere timing-atferden.

Minimum ventetid før ny sending

Etter den første forespørselen, vent 60–90 sekunder før en enkelt strukturert ny forsøk. Dette unngår å stryke på første gjennomgang av grålisting og holder avsenderkøene rene.

Enkelt strukturert omprøving

Tillatt ett formelt forsøk i testskriptet, og pause deretter. Hvis p90 ser utstrakt ut en gitt dag, juster forventningene i stedet for å spamme nye forsøk som forringer alles resultater.

Håndtering av app-fanebytte

Koder blir ofte ugyldige når brukere bruker bakgrunnen av appen eller navigerer unna. I QA-skript, legg til "forbli på skjermen" som et eksplisitt trinn; fange OS/bakgrunnsatferd i logger.

Telemetri for fangst av tidtaker

Logg nøyaktige tidsstempler: forespørsel, send på nytt, innboks ankomst, kodeinntasting, godkjenn/avslå-status. Tagge hendelser etter avsender, og Domainorensics er mulig senere.

6) Optimalisere domenerotasjonspolicy

Roter smart for å omgå grålisting uten å fragmentere testobservabiliteten.

Rotasjonsgrenser per sender

Auto-rotasjon skal ikke utløses ved første bom. Definer terskler etter avsender: for eksempel roterer kun etter at to vinduer feiler for samme avsender×domenepar—begrens øktene til ≤2 rotasjoner for å beskytte omdømmet.

Bassenghygiene og TTL-er

Kurater domenepooler med en blanding av eldre og ferske domener. Hvile "slitne" domener når p90 drifter eller suksessen faller; Innlagt på nytt etter oppvåkning. Juster TTL-ene med testrytmen slik at innboksens synlighet samsvarer med gjennomgangsvinduet ditt.

Sticky ruting for A/B

Når du sammenligner builds, hold fast rute: samme sender ruter til samme domenefamilie på tvers av alle varianter. Dette forhindrer krysskontaminering av målinger.

Måling av rotasjonseffektivitet

Rotasjon er ikke en magefølelse. Sammenlign varianter med og uten rotasjon under identiske resend-vinduer. For dypere begrunnelse og rekkverk, se Domain Rotation for OTP i denne forklaringen: Domain Rotation for OTP.

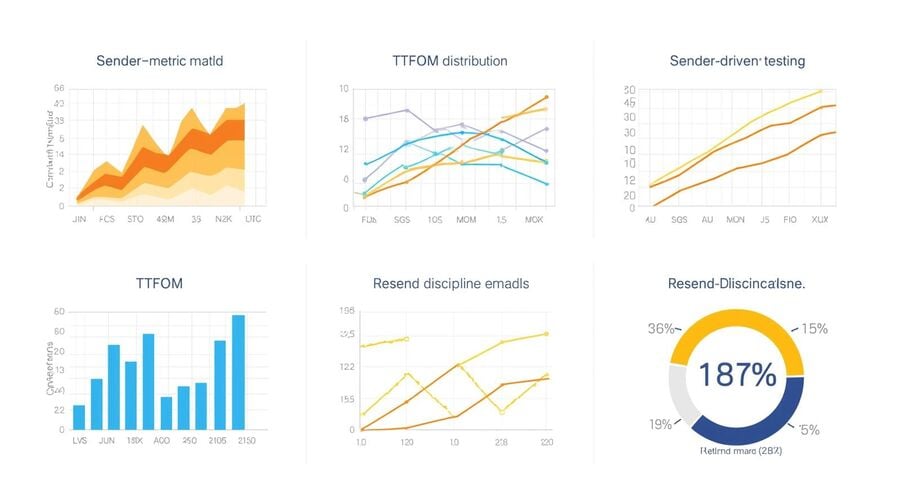

7) Instrumentere riktige måleparametere

Gjør OTP-suksess målbar ved å analysere latensfordelinger og tildele rotårsaksetiketter.

OTP-suksess etter avsender × domene topplinje-SLO bør dekomponeres etter avsender × domenematrise, som avslører om problemet ligger hos et nettsted/app eller i domenet som brukes.

TTFOM p50/p90, p95

Median- og halelatenser forteller forskjellige historier. P50 indikerer daglig helse; P90/P95 avslører stress, throttling og kø.

Send disiplin på nytt %

Følg med på hvor mange økter som fulgte den offisielle resend-planen. Hvis du blir sendt tilbake for tidlig, bør du avregne disse forsøkene fra leveringskonklusjoner.

Feiltaksonomikoder

Ta i bruk koder som GL (grålisting), RT (rate-limit), BL (blokkert domene (brukerinteraksjon/tabu-bytte), og OT (annet). Krev koder på hendelsesnotater.

8) Bygg en QA-playbook for topper

Håndter trafikkutbrudd ved spilllanseringer eller fintech-overganger uten å miste koden.

Oppvarmingsløp før arrangementer

Kjør lavrate, regelmessige OTP-sendinger fra kjente avsendere 24–72 timer før topp til varmt omdømme. Mål p90-trendlinjer over oppvarmingen.

Backoff-profiler etter risiko

Legg til backoff-kurver til risikokategorier. For vanlige nettsteder, to forsøk over noen minutter. For høyrisiko fintech fører lengre vinduer og færre forsøk til færre flagg.

Kanarirotasjoner og varsler

Under en hendelse, la 5–10 % av OTP-ene rute via et kanaridomene-delsett. Hvis kanarifugler viser stigende p90 eller fallende suksess, roter primærpoolen tidlig.

Søker og tilbakerullingsutløsere

Definer numeriske triggere—f.eks. OTP Success faller under 92 % i 10 minutter, eller TTFOM p90 overstiger 180 sekunder—for å tilkalle vaktpersonell, utvide vinduene eller gå over til en hvilende pool.

9) Sikker håndtering og personvernkontroller

Bevar brukernes personvern samtidig som du sikrer testpålitelighet i regulerte bransjer.

Mottakerbaserte testpostkasser

Bruk en midlertidig e-postadresse kun for mottak for å begrense misbruksvektorer og begrense utgående risiko. Behandle vedlegg som utenfor rammen for QA/UAT-innbokser.

24-timers synlighetsvinduer

Testmeldinger skal være synlige ~24 timer etter ankomst, og deretter fjernes automatisk. Det vinduet er langt nok for gjennomgang og kort nok for privatliv. For en oversikt over retningslinjer og brukstips samler Temp Mail Guide alltid grunnleggende informasjon for team.

GDPR/CCPA-hensyn

Du kan bruke personopplysninger i test-e-poster; unngå å legge inn PII i meldingstekster. Kort retensjon, renset HTML og bildeproxying reduserer eksponeringen.

Loggredigering og tilgang

Rens logger for tokens og koder; foretrekk rollebasert tilgang til innboks-tokens. Kan du føre revisjonsspor for hvem som gjenåpnet hvilken testpostkasse og når?

10) Styring: Hvem eier sjekklisten

Tildel eierskap, rytme og bevis for hver kontroll i dette dokumentet.

RACI for OTP-pålitelighet

Navngi ansvarlig eier (ofte QA), ansvarlig sponsor (sikkerhet eller produkt), konsultert (infrastruktur/e-post) og informert (support). Publiser denne RACI-en i repoet.

Kvartalsvise kontrollgjennomganger

Hvert kvartal gjennomføres prøvekjøringer mot sjekklisten for å verifisere at resend-vinduer, rotasjonsgrenser og metriske etiketter fortsatt håndheves.

Bevis og testartefakter

Legg ved skjermbilder, TTFOM-distribusjoner og avsender×domenetabeller til hver kontroll—lagre tokens sikkert med referanser til testsuiten de betjener.

Kontinuerlige forbedringssløyfer

Når hendelser skjer, legg til et spill/anti-mønster i runbooken. Juster terskler, oppdater domenepooler, og oppdater kopien som testerne ser.

Sammenligningstabell — Rotasjon vs Ingen rotasjon (QA/UAT)

| Kontrollpolitikk | Med rotasjon | Uten rotasjon | TTFOM p50/p90 | OTP-suksess % | Risikonotater |

|---|---|---|---|---|---|

| Grålisting mistenkt | Roter etter to ventetider | Behold domaiDomain | / 95-tallet | 92% | Tidlig rotasjon fjerner 4xx-backoff |

| Topp-avsender køer | Roter hvis p90 | Forleng ventetiden | 40-tallet / 120-tallet | 94% | Backoff + domeneendring fungerer |

| Kald avsenderpool | Varm + roter kanarifugl | Kun varmt | 45-tallet / 160-tallet | 90% | Rotasjon hjelper under oppvarmingen |

| Stabil sender | Cap-rotasjoner på 0–1 | Ingen rotasjon | 25-årene / 60-årene | 96% | Unngå unødvendig omskifting |

| Domene flagget | Bryterfamilier | Prøv samme på nytt | 50-tallet / 170-tallet | 88% | Switching forhindrer gjentatte blokkeringer |

Hvordan-gjør du

En strukturert prosess for OTP-testing, avsender disiplin og miljøseparasjon – nyttig for QA, UAT og produksjonsisolasjon.

Trinn 1: Isoler miljøer

Opprett separate QA/UAT-avsenderidentiteter og domenepooler; Del aldri med produksjonen.

Trinn 2: Standardiser tidspunktet for ny sending

Vent 60–90 sekunder før du forsøker et nytt forsøk; Sett et tak på det totale antallet nyutskiftninger per økt.

Trinn 3: Konfigurer rotasjonskondensatorer

Roter kun etter terskelbrudd for samme avsender×domene; ≤2 rotasjoner/økt.

Trinn 4: Ta i bruk token-basert gjenbruk

Bruk tokens for å åpne samme adresse på nytt for regresjon og tilbakestillinger; Lagre tokens i en passordbehandler.

Trinn 5: Instrumentmålinger

Logg OTP-suksess, TTFOM p50/p90 (og p95), Send disiplinprosent på nytt og feilkoder.

Trinn 6: Kjør toppprøver

Oppvarmingsavsendere; Bruk kanarirotasjoner med varsler for å fange drift tidlig.

Trinn 7: Gå gjennom og sertifiser

Jeg vil at du skal se over hver kontroll med vedlagt bevis og signere under.

FAQ

Hvorfor kommer OTP-koder sent under QA, men ikke i produksjon?

Staging-trafikken virker mer støyende og kald for mottakerne; Greylisting og throttling utvider P90 til bassenget blir varmt.

Hvor lenge bør jeg vente før jeg trykker på «Send kode på nytt»?

Omtrent 60–90 sekunder. Så et strukturert forsøk; Ytterligere endringer gjør ofte køene verre.

Er domenerotasjon alltid bedre enn ett enkelt domene?

Nei. Roter kun etter at terskelene er utløst; Overrotasjon skader omdømmet og forvirrer måleparametrene.

Hva er forskjellen mellom TTFOM og leveringstid?

TTFOM måler til den første meldingen vises i innboksvisningen; Leveringstiden kan inkludere nye forsøk utover testvinduet ditt.

Tar gjenbrukbare løsninger på skadelevering i testing?

Ikke i seg selv. De stabiliserer sammenligninger, lagrer tokens trygt og unngår hektiske omprøvinger.

Hvordan sporer jeg OTP-suksess på tvers av forskjellige sendere?

Matrix metrikkene dine etter avsender × domene for å vise om problemene ligger hos et nettsted/app eller en domenefamilie.

Kan midlertidige e-postadresser være i samsvar med GDPR/CCPA under QA?

Ja—kun mottak, korte synlighetsvinduer, renset HTML og bildeproxy støtter personvern-først-testing.

Hvordan påvirker grålisting og oppvarming påliteligheten til OTP?

Grålisting forsinker de første forsøkene; Kalde bassenger krever jevn oppvarming. Begge når stort sett p90, ikke p50.

Bør jeg holde QA- og UAT-postbokser adskilt fra produksjon?

Ja. Bassengseparasjon forhindrer at staging-støy forringer produksjonsomdømme og analyse.

Hvilken telemetri er viktigst for OTP-suksessrevisjoner?

OTP Suksess %, TTFOM p50/p90 (p95 for stress), Resend Disiplinprosent og Feilkoder med tidsstemplet bevis. For rask referanse, vennligst se FAQ-en for midlertidig post.