In che modo Temp Mail ti aiuta a proteggere la tua identità da gravi violazioni dei dati

Accesso rapido

TL; DR / Punti chiave

Background e contesto: perché l'e-mail è il fulcro della violazione

In che modo la posta temporanea riduce il tuo personale "raggio d'azione"

Posta temporanea vs altre strategie di posta elettronica (quando utilizzare quali)

Un modello pratico: quando utilizzare la posta temporanea rispetto al tuo vero indirizzo

Perché un servizio di posta temporanea può essere più sicuro (fatto bene)

Case pulse: cosa implicano i dati sulle violazioni del 2025 per gli individui

Passo dopo passo: crea un flusso di lavoro di registrazione resistente alle violazioni (con posta temporanea)

Perché (e quando) scegliere

Suggerimenti degli esperti (oltre all'e-mail)

Domande frequenti

TL; DR / Punti chiave

- Le violazioni sono sempre più complesse; Le credenziali rubate rimangono uno dei principali vettori di accesso iniziale, mentre il ransomware compare in quasi la metà delle violazioni. La posta temporanea riduce il "raggio d'azione" quando i siti perdono dati.

- Il costo medio globale delle violazioni nel 2025 è di circa 0,4 milioni, a riprova dell'importanza di ridurre al minimo le ricadute di un'e-mail trapelata.

- L'utilizzo di indirizzi univoci e monouso per le iscrizioni impedisce la correlazione di massa della tua identità reale tra i database violati e riduce il rischio di credential-stuffing. HIBP elenca 15B+ account pwned – supponiamo che si verifichino fughe di notizie.

- Le maschere/alias e-mail sono ora consigli mainstream per la privacy; Possono anche rimuovere i tracker. La posta temporanea è la variante più veloce e con il minor attrito ed è eccellente per siti a bassa affidabilità, versioni di prova e coupon.

- Non utilizzare la posta temporanea per account critici (bancari, buste paga, enti pubblici). Abbinalo a un gestore di password e MFA ovunque.

Background e contesto: perché l'e-mail è il fulcro della violazione

Supponiamo che gli aggressori possano riprodurre la stessa identità (la tua email principale) su dozzine di servizi violati. In tal caso, possono collegare gli account, indirizzarti con phishing convincente e tentare il credential stuffing su larga scala. Nel 2025, Verizon segnala che l'abuso delle credenziali è ancora il vettore di accesso iniziale più comune; Il ransomware compare nel 44% delle violazioni, con un forte aumento rispetto all'anno precedente. Gli errori umani rimangono coinvolti nel ~60% delle violazioni e il coinvolgimento di terze parti è raddoppiato, il che significa che i tuoi dati possono trapelare anche quando la violazione non è "tua".

La posta in gioco finanziaria non è teorica. IBM stima che il costo medio globale delle violazioni sia di 0,4 milioni nel 2025, anche se alcune regioni migliorano la velocità di contenimento. Il "costo" per gli individui è l'acquisizione dell'identità, il diluvio di posta in arrivo, il phishing, la perdita di tempo e la reimpostazione forzata delle password.

Nel frattempo, la superficie della breccia continua a crescere. Have I Been Pwned (HIBP) tiene traccia di 15+ miliardi di account compromessi, numeri che continuano a salire con dump di log stealer ed esposizioni di massa dei siti.

Conclusione: L'e-mail principale è un singolo punto di errore. Riducete la sua esposizione ovunque potete.

In che modo la posta temporanea riduce il tuo personale "raggio d'azione"

Pensa alla posta temporanea come a un token di identità sacrificale: un indirizzo univoco e di basso valore che consegni a siti che non hanno bisogno della tua vera identità. Se quel sito perde, il danno è in gran parte contenuto.

Che cosa mitiga la posta temporanea:

- Rischio di correlazione. Gli aggressori e i broker di dati non possono facilmente unire la tua vera identità attraverso le violazioni se ogni sito vede un indirizzo diverso. Le linee guida sulla privacy mainstream ora raccomandano e-mail mascherate/usa e getta per le iscrizioni a bassa attendibilità.

- Ricadute del credential-stuffing. Molti utenti riutilizzano le e-mail duplicate (e talvolta le password). Gli indirizzi usa e getta rompono questo schema. Anche se una password viene riutilizzata (non farlo!), l'indirizzo non corrisponderà ai tuoi account critici. Il DBIR di Verizon rileva come l'esposizione delle credenziali alimenti compromissioni più ampie e ransomware.

- Perdita del tracker. Le e-mail di marketing spesso contengono pixel di tracciamento che rivelano quando/dove hai aperto un messaggio. Alcuni sistemi di aliasing rimuovono i tracker; Gli indirizzi temporanei ti offrono anche la possibilità di separare con un solo clic: interrompi la ricezione e hai effettivamente "disattivato".

- Contenimento dello spam. Non vuoi che una lista sia legata alla tua casella di posta principale una volta che una lista viene venduta o violata. Un indirizzo temporaneo può essere ritirato senza alcun impatto sui tuoi conti reali.

Posta temporanea vs altre strategie di posta elettronica (quando utilizzare quali)

| Strategia | Esposizione alle violazioni | Privacy vs marketer | Affidabilità per gli account | Migliori casi d'uso |

|---|---|---|---|---|

| E-mail principale | Più alto (ID singolo ovunque) | Debole (correlazione facile) | Sommo | Bancario, buste paga, governo, legale |

| Alias/maschera (inoltro) | Basso (unico per sito) | Forte (schermatura dell'indirizzo; alcuni strip tracker) | Alto (può rispondere/inoltrare) | Vendita al dettaglio, newsletter, app, versioni di prova |

| Posta temporanea (posta in arrivo usa e getta) | Esposizione più bassa e separabilità più facile | Forte per i siti a bassa attendibilità | Varia in base al servizio; Non per gli accessi critici | Omaggi, download, coupon gate, verifiche una tantum |

| Trucco "+tag" (gmail+tag@) | Medio (continua a rivelare l'email di base) | Medio | Alto | Filtraggio della luce; non è una misura per la privacy |

Gli alias e le maschere sono strumenti per la privacy ben documentati; La posta temporanea è l'opzione più veloce e usa e getta quando non vuoi che il tuo vero indirizzo si trovi nel raggio d'azione.

Un modello pratico: quando utilizzare la posta temporanea rispetto al tuo vero indirizzo

- Usa la tua vera email solo dove la verifica dell'identità è fondamentale (banche, tasse, buste paga, portali sanitari).

- Usa un alias/maschera per gli account che manterrai (acquisti, utenze, abbonamenti).

- Usa la posta temporanea per tutto il resto: download a breve termine, contenuti riservati, codici una tantum per servizi a basso rischio, iscrizioni beta, prove del forum, coupon promozionali. Se perde, lo bruci e vai avanti.

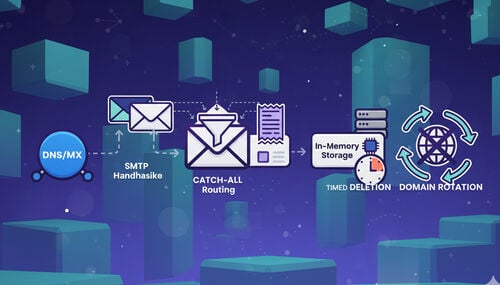

Perché un servizio di posta temporanea può essere più sicuro (fatto bene)

Un servizio di posta temporanea ben progettato aggiunge resilienza fin dalla progettazione:

- Disaccoppiamento e usa e getta. Ogni sito vede un indirizzo diverso ed è possibile recuperare gli indirizzi dopo l'uso. Se un database viene violato, la tua vera identità rimane fuori dalla fuoriuscita.

- Segnali di fiducia dell'infrastruttura. I servizi che fronteggiano i domini su un'infrastruttura di posta affidabile (ad esempio, MX ospitato da Google) tendono a subire meno blocchi generali e a fornire OTP più velocemente, un aspetto importante quando si utilizza la posta temporanea per verifiche urgenti. [Suy luận]

- Lettura resistente al tracker. La lettura della posta tramite un'interfaccia utente Web che inoltra le immagini o blocca i caricamenti remoti riduce il tracciamento passivo. (Molte organizzazioni per la privacy avvertono che i pixel di tracciamento delle e-mail possono rivelare IP, orario di apertura e client.)

Nota: la posta temporanea non è una pallottola d'argento. Non crittografa i messaggi end-to-end e non deve essere utilizzato quando è necessario un recupero durevole dell'account o un'identità ad alta garanzia. Abbinalo a un gestore di password e MFA.

Case pulse: cosa implicano i dati sulle violazioni del 2025 per gli individui

- L'abuso di credenziali è ancora il re. L'utilizzo di un'e-mail su Internet amplifica il rischio di riutilizzo. Gli indirizzi temporanei + le password univoche isolano gli errori.

- Il ransomware prospera grazie alle credenziali esposte. Verizon ha riscontrato una sostanziale sovrapposizione tra i log degli infostealer e le vittime di ransomware: molti log includono indirizzi e-mail aziendali, sottolineando come le perdite di identità e-mail alimentino incidenti più grandi.

- L'entità delle perdite è enorme. Con 15B+ account in violazione dei corpora, supponi che qualsiasi e-mail che esponi alla fine trapelerà; Progetta la tua sicurezza personale attorno a questo presupposto.

Passo dopo passo: crea un flusso di lavoro di registrazione resistente alle violazioni (con posta temporanea)

Passaggio 1: classificare il sito.

Si tratta di una banca/utility (email reale), di un conto a lungo termine (alias/mask) o di un gate a bassa attendibilità una tantum (posta temporanea)? Decidi prima di iscriverti.

Passaggio 2: crea un endpoint e-mail univoco.

Per i gate a bassa attendibilità, crea un nuovo indirizzo di posta temporanea. Per gli account durevoli, generare un nuovo alias/maschera. Non riutilizzare mai lo stesso indirizzo in servizi non correlati.

Passaggio 3: genera una password univoca e memorizzala.

Usa un gestore di password; Non riutilizzare mai le password. Questo interrompe la catena di violazione-replay. (HIBP offre anche un corpus di password per evitare password compromesse note.)

Passaggio 4: attiva l'autenticazione a più fattori, se disponibile.

Preferisci le passkey basate su app o TOTP rispetto agli SMS. In questo modo si attenuano il phishing e la riproduzione delle credenziali. (DBIR mostra ripetutamente che l'ingegneria sociale e i problemi di credenziali guidano le violazioni.)

Passaggio 5: riduci al minimo il tracciamento passivo.

Leggi la posta di marketing con le immagini remote disattivate o tramite un client che blocca le immagini di tracker/proxy. Se devi conservare la newsletter, indirizzala attraverso un alias in grado di rimuovere i tracker.

Passaggio 6: ruotare o ritirare.

Se lo spam aumenta o viene segnalata una violazione, ritirare l'indirizzo temporaneo. Per gli alias, disabilita o reindirizza. Questo è il tuo "kill switch".

Perché (e quando) scegliere tmailor.com per la posta temporanea

- Consegna rapida e globale. Oltre 500 domini ospitati sull'infrastruttura di posta di Google contribuiscono a migliorare la deliverability e la velocità in tutto il mondo.

- Privacy by design. Gli indirizzi possono essere conservati in modo permanente, ma l'interfaccia della posta in arrivo mostra solo le e-mail ricevute nelle ultime 24 ore, riducendo l'esposizione a lungo termine se una casella di posta diventa rumorosa.

- Recupero senza registrazione. Un token di accesso funziona come una password per ripristinare l'indirizzo in un secondo momento, in modo da poter utilizzare la stessa identità temporanea quando necessario.

- Accesso multipiattaforma (Web, Android, iOS, Telegram) e un'interfaccia utente minimale e resistente ai tracker.

- Limiti rigorosi: sola ricezione (nessun invio), nessun file allegato, chiusura dei percorsi di abuso comuni (e alcuni rischi per te).

Vuoi provarlo? Inizia con una casella di posta temporanea generica, prova un flusso di lavoro di posta di 10 minuti o riutilizza un indirizzo temporaneo per un sito che visiti occasionalmente. (Collegamenti interni)

Suggerimenti degli esperti (oltre all'e-mail)

- Non riciclare i nomi utente. Un'e-mail unica è eccellente, ma la correlazione si verifica comunque se il tuo nome utente è identico ovunque.

- Fai attenzione alle notifiche di violazione. Iscriviti al monitoraggio del dominio (ad esempio, le notifiche del dominio HIBP tramite gli amministratori del tuo dominio) e modifica immediatamente le credenziali quando ricevi un avviso.

- Segmenta anche i numeri di telefono. Molti strumenti di aliasing mascherano i numeri di telefono per frenare lo spam SMS e l'esca per lo scambio di SIM.

- Rafforza il tuo browser. Prendi in considerazione le impostazioni predefinite che rispettano la privacy e le estensioni che bloccano i tracker. (EFF mantiene risorse educative sul monitoraggio e sulle norme di opt-out.)

Domande frequenti

1) Temp Mail può ricevere codici di verifica (OTP)?

Sì, per molti servizi. Tuttavia, gli account critici possono rifiutare i domini usa e getta; Usa la tua email principale o un alias durevole per i servizi bancari e governativi. (La politica varia in base al sito.) [Suy luận]

2) Se un indirizzo temporaneo viene divulgato, cosa devo fare?

Ritiralo immediatamente e, se hai riutilizzato la sua password altrove (non farlo), ruota quelle password. Controlla se l'indirizzo appare nei corpora di violazione pubblica.

3) Le maschere e-mail o la posta temporanea bloccheranno i tracker?

Alcuni servizi di aliasing includono strip tracker e posta temporanea letta tramite un'interfaccia utente web con proxy di immagini, che riduce anche il tracciamento. Per cintura e bretelle, disattiva le immagini remote nel tuo client.

4) La posta temporanea è legale?

Sì, l'uso improprio non lo è. È destinato al controllo della privacy e dello spam, non alle frodi. Rispetta sempre i termini di un sito.

5) Posso continuare a utilizzare lo stesso indirizzo temporaneo?

Su tmailor.com sì: gli indirizzi possono essere ripristinati tramite token anche se la visibilità della posta in arrivo è limitata alle ultime 24 ore. In questo modo si bilancia la continuità con una bassa esposizione.

6) Cosa succede se un sito blocca le email usa e getta?

Passa a un alias/maschera durevole di un provider affidabile o utilizza la tua email principale se l'identità è essenziale. Alcuni fornitori sono più severi di altri.

7) Ho ancora bisogno dell'autenticazione a più fattori se utilizzo la posta temporanea?

Assolutamente. L'MFA è essenziale contro il phishing e la riproduzione. La posta temporanea limita l'esposizione; L'autenticazione a più fattori limita l'acquisizione dell'account anche in caso di perdita di credenziali.