Lista de verificación para reducir o risco de OTP para as empresas que usan correo temporal en QA / UAT

Unha lista de verificación de nivel empresarial para reducir o risco de OTP cando os equipos usan correo electrónico temporal durante QA e UAT, que abrangue definicións, modos de fallo, política de rotación, fiestras de reenvío, métricas, controis de privacidade e gobernanza para que o produto, o QA e a seguridade permanezan aliñados.

Acceso rápido

TL; DR

1) Definir o risco OTP en QA / UAT

2) Modelos de modos de fallo comúns

3) Ambientes separados, sinais separados

4) Escolla a estratexia de caixa de entrada correcta

5) Establecer fiestras de reenvío que funcionan

6) Optimizar a política de rotación de dominios

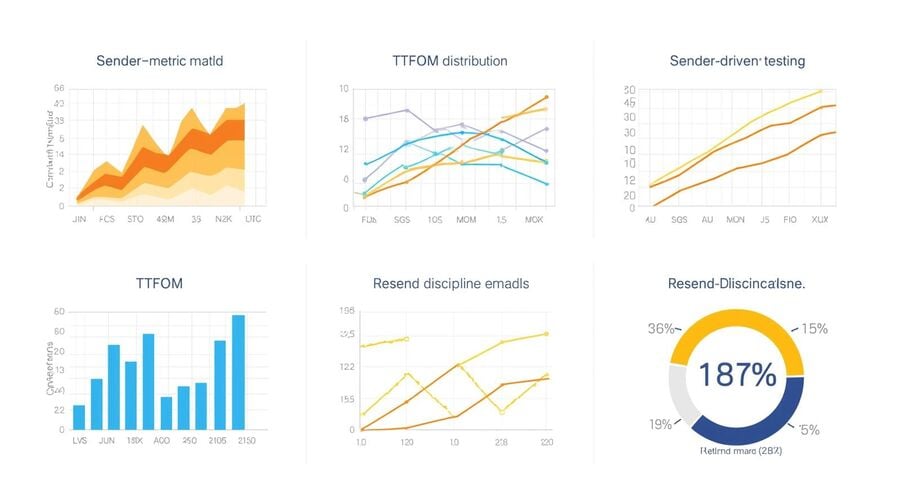

7) Instrumentar as métricas correctas

8) Construír un libro de xogos de QA para Peaks

9) Manexo seguro e controis de privacidade

10) Gobernanza: quen é o propietario da lista de verificación

Táboa de comparación - Rotación vs sen rotación (QA / UAT)

Como facer

FAQ

TL; DR

- Tratar a fiabilidade de OTP como un SLO medible, incluíndo a taxa de éxito e o TTFOM (p50 / p90, p95).

- Separa o tráfico e os dominios de QA / UAT da produción para evitar envelenar a reputación e a análise.

- Estandarizar as fiestras de reenvío e as rotacións de tapas; Rotar só despois de repeticións disciplinadas.

- Estratexias de caixa de entrada por tipo de proba: reutilizable para regresión; Curta vida para explosións.

- Instrumentar métricas × dominio de remitente con códigos de fallo e aplicar revisións de control trimestrais.

Lista de verificación para reducir o risco de OTP para as empresas que usan correo temporal en QA / UAT

Aquí está o xiro: a fiabilidade de OTP en ambientes de proba non é só unha "cousa de correo". É unha interacción entre os hábitos de tempo, a reputación do remitente, a lista gris, as opcións de dominio e como se comportan os teus equipos baixo estrés. Esta lista de verificación converte ese enredo en definicións compartidas, varandas e evidencias. Para os lectores novos no concepto de caixas de entrada temporais, pode ir adiante e deslizar os elementos esenciais de Temp Mail primeiro para familiarizarse cos termos e comportamentos básicos.

1) Definir o risco OTP en QA / UAT

Establece a terminoloxía compartida para que o control de calidade, a seguridade e o produto falen a mesma linguaxe sobre a fiabilidade de OTP.

Que significa "taxa de éxito OTP"

A taxa de éxito de OTP é a porcentaxe de solicitudes OTP que resultan en que un código válido sexa recibido e usado dentro da xanela da súa política (por exemplo, dez minutos para fluxos de proba). Rastrexalo polo remitente (a aplicación / sitio que emite o código) e polo pool de dominios receptores. Excluír os casos de abandono de usuarios por separado para evitar que a análise de incidentes sexa diluída.

TTFOM p50/p90 para equipos

Use Time-to-First-OTP Message (TTFOM): os segundos desde "Enviar código" ata a chegada da primeira caixa de entrada. Gráfico p50 e p90 (e p95 para probas de estrés). Estas distribucións revelan colas, limitacións e listas grises, sen depender de anécdotas.

Falsos negativos vs verdadeiros fracasos

Un "falso negativo" ocorre cando se recibe un código pero o fluxo do probador o rexeita, a miúdo debido a Estado da aplicación , Cambio de separación , ou Temporizadores caducados . Un "verdadeiro fracaso" non é a chegada á fiestra. Sepáraos na túa taxonomía; só os fallos reais xustifican a rotación.

Cando a posta en escena distorsiona a entregabilidade

Os puntos finais de posta en escena e os patróns de tráfico sintéticos a miúdo desencadean listas grises ou despriorización. Se a túa liña de base séntese peor que a produción, é de esperar: o tráfico non humano distribúese de xeito diferente. Unha breve orientación sobre os comportamentos modernos sería útil; Bótalle un ollo á concisa visión xeral de Temp Mail en 2025 para unha explicación de como os patróns de caixa de entrada desbotables inflúen na entrega durante as probas.

2) Modelos de modos de fallo comúns

Mapea as trampas de entrega de maior impacto para que poidas previalas con políticas e ferramentas.

Lista gris e reputación do remitente

A lista gris pide aos remitentes que o intenten máis tarde; Os primeiros intentos poden ser atrasados. As piscinas de remitentes novas ou "frías" tamén sofren ata que a súa reputación se quenta. Espera picos de p90 durante as primeiras horas do servizo de notificación dunha nova construción.

Filtros de spam e piscinas frías de ISP

Algúns provedores aplican un escrutinio máis pesado a IPs ou dominios fríos. As execucións de QA que explotan OTPs dun novo pool aseméllanse a campañas e poden ralentizar mensaxes non críticas. As secuencias de quecemento (volume baixo e regular) mitigan isto.

Límites de velocidade e pico de conxestión

As solicitudes de reenvío bursting poden tropezar os límites de velocidade. Baixo carga (por exemplo, eventos de venda, lanzamentos de xogos), as colas de remitentes alongan, ampliando o TTFOM p90. A súa lista de verificación debe definir fiestras de reenvío e límites de reintento para evitar ralentizacións autoinflixidas.

Comportamentos dos usuarios que rompen os fluxos

O cambio de pestanas, o segundo plano dunha aplicación móbil e a copia do alias incorrecto poden causar rexeitamento ou caducidade, mesmo cando se entregan mensaxes. Copia "permanecer na páxina, esperar, reenviar unha vez" no microtexto da UI para probas.

3) Ambientes separados, sinais separados

Illar QA / UAT da produción para evitar envelenar a reputación e a análise do remitente.

Posta en escena vs dominios de produción

Manter distintos dominios de remitente e identidades de resposta para fins de escenificación. Se os OTP de proba filtran aos pools de produción, aprenderás as leccións erróneas e podes deprimir a reputación no momento exacto en que un empuxe de produción o necesita.

Contas de proba e cotas

Proporcionar contas de proba nomeadas e asignarlles cotas. Un puñado de identidades de proba disciplinadas supera centos de identidades ad-hoc que tropezan heurísticas de frecuencia.

Fiestras de tráfico sintético

Dirixir o tráfico OTP sintético en fiestras fóra de punta. Use refachos curtos para perfilar a latencia, non inundacións interminables que se asemellan ao abuso.

Auditoría da pegada do correo electrónico

Inventario dos dominios, IPs e provedores que tocan as probas. Confirme que SPF / DKIM / DMARC son consistentes para a posta en escena de identidades para evitar confundir fallos de autenticación con problemas de entregabilidade.

4) Escolla a estratexia de caixa de entrada correcta

Podería decidir cando reutilizar enderezos vs caixas de entrada de curta duración para estabilizar os sinais de proba?

Enderezos reutilizables para a regresión

Para probas lonxitudinais (suites de regresión, bucles de restablecemento de contrasinais), un enderezo reutilizable mantén a continuidade e a estabilidade. A reapertura baseada en tokens reduce o ruído en días e dispositivos, o que o fai ideal para comparar resultados similares en varias construcións. Bótalle un ollo aos detalles operativos en "Reutilizar o enderezo de correo temporal" para obter instrucións sobre como reabrir a caixa de entrada exacta de forma segura.

Curta vida útil para probas de explosión

Para picos únicos e QA exploratorio, as caixas de entrada de curta duración minimizan os residuos e reducen a contaminación da lista. Tamén fomentan o restablecemento limpo entre escenarios. Se unha proba necesita só un único OTP, un modelo de curta duración como 10 Minute Mail encaixa ben.

Disciplina de recuperación baseada en tokens

Se unha caixa de entrada de proba reutilizable é importante, trata o token como unha credencial. Podes almacenalo nun xestor de contrasinais baixo a etiqueta da suite de probas con acceso baseado en roles.

Evitar colisións de enderezos

A aleatorización de alias, ASCII básico e unha comprobación rápida de unicidade evitan colisións con enderezos de proba antigos. Estandarizar como nomear ou almacenar alias por suite.

5) Establecer fiestras de reenvío que funcionan

Reducir o "reenvío de rabia" e o falso aceleramento estandarizando os comportamentos de temporización.

Espera mínima antes de reenviar

Despois da primeira solicitude, agarde 60-90 segundos antes de repetir un soo intento estruturado. Isto evita o primeiro paso da lista gris e mantén limpas as colas de remitentes.

Reintento estruturado único

Permite un reintento formal no script de proba e despois pausa. Se o p90 parece estirado nun día dado, axustar as expectativas en lugar de spam que degradan os resultados de todos.

Manexar o cambio de pestanas da aplicación

Os códigos adoitan invalidarse cando os usuarios se afastan da aplicación ou navegan. Nos scripts de QA, engade "permanecer na pantalla" como paso explícito; Capturar comportamentos de OS / background en rexistros.

Capturar a telemetría do temporizador

Rexistra os selos de tempo exactos: solicitude, reenvío, chegada á caixa de entrada, entrada de código, estado de aceptación / denegación. Etiquetar eventos por remitente, e Domainorensics son posibles máis tarde.

6) Optimizar a política de rotación de dominios

Xira intelixentemente para evitar a lista de grises sen fragmentar a observabilidade da proba.

Límites de rotación por remitente

A rotación automática non debe dispararse na primeira falta. Definir limiares por remitente: por exemplo, rotar só despois de que fallen dúas fiestras para o mesmo par de remitente×dominio, capturar sesións a ≤2 rotacións para protexer a reputación.

Hixiene da piscina e TTLs

Curar pools de dominios cunha mestura de dominios envellecidos e frescos. Descansar dominios "cansos" cando p90 deriva ou o éxito cae; Reingreso despois da recuperación. Aliña os TTL coa cadencia da proba para que a visibilidade da caixa de entrada se aliña coa xanela de revisión.

Enrutamento pegañento para A/B

Ao comparar compilacións, manteña o enrutamento pegañento: o mesmo remitente envía á mesma familia de dominios en todas as variantes. Isto evita a contaminación cruzada das métricas.

Medición da eficacia da rotación

A rotación non é unha intuición. Compara variantes con e sen rotación en fiestras de reenvío idénticas. Para unha lóxica máis profunda e varandas, vexa Rotación de dominios para OTP nesta explicación: Rotación de dominio para OTP.

7) Instrumentar as métricas correctas

Fai que o éxito de OTP sexa medible analizando as distribucións de latencia e asignando etiquetas de causa raíz.

Éxito OTP por remitente × dominio O SLO de primeira liña debe ser descomposto polo remitente × matriz de dominio, que revela se o problema está nun sitio / aplicación ou no dominio utilizado.

TTFOM p50/p90, p95

As latencias medianas e de cola contan historias diferentes. p50 indica a saúde cotiá; p90 / p95 revela estrés, aceleración e cola.

Reenvío de disciplina %

Rastrexar a porcentaxe de sesións que se adheriron ao plan de reenvío oficial. Se se resentiu demasiado cedo, descarte eses ensaios das conclusións de entregabilidade.

Códigos de taxonomía de fallo

Adopta códigos como GL (lista gris), RT (límite de velocidade), BL (dominio bloqueado (interacción do usuario / interruptor de pestanas) e OT (outros). Requirir códigos nas notas de incidencias.

8) Construír un libro de xogos de QA para Peaks

Manexa as explosións de tráfico en lanzamentos de xogos ou cortes de fintech sen perder código.

Carreiras de quecemento antes dos eventos

Executar envíos OTP regulares de baixa taxa de remitentes coñecidos 24-72 horas antes dun pico para cálido reputación. Mide as liñas de tendencia p90 ao longo do quecemento.

Perfís de retroceso por risco

Engadir curvas de retroceso ás categorías de risco. Para sitios comúns, dous intentos en poucos minutos. Para fintech de alto risco, fiestras máis longas e menos intentos resultan en que se levanten menos bandeiras.

Rotacións e alertas canarias

Durante un evento, deixe que o 5-10% dos OTPs se dirixan a través dun subconxunto de dominio canario. Se os canarios mostran un éxito ascendente de p90 ou caída, rota a piscina primaria cedo.

Gatadores de pager e rollback

Definir desencadeadores numéricos, por exemplo, OTP Success cae por baixo do 92% durante 10 minutos, ou TTFOM p90 supera os 180 segundos, para paginar persoal de chamada, ampliar as fiestras ou cortar a unha piscina descansada.

9) Manexo seguro e controis de privacidade

Preservar a privacidade dos usuarios garantindo a fiabilidade das probas en industrias reguladas.

Caixas de correo de proba só para recibir

Use un enderezo de correo electrónico temporal só para recibir vectores de abuso e limitar o risco de saída. Trata os anexos como fóra do alcance das caixas de entrada de QA / UAT.

Fiestras de visibilidade 24 horas

As mensaxes de proba deben ser visibles ~ 24 horas desde a chegada, despois purgar automaticamente. Esta xanela é o suficientemente longa para a revisión e o suficientemente curta para a privacidade. Para unha visión xeral da política e consellos de uso, a Guía de correo temporal recolle os conceptos básicos para os equipos.

Consideracións GDPR / CCPA

Podes usar datos persoais en correos electrónicos de proba; Evitar incorporar PII nos corpos das mensaxes. A retención curta, o HTML desinfectado e o proxy de imaxe reducen a exposición.

Redacción de rexistros e acceso

Limpar rexistros para tokens e códigos; Prefiro o acceso baseado en roles aos tokens da caixa de entrada. Podería manter pistas de auditoría para quen reabriu que caixa de correo de proba e cando?

10) Gobernanza: quen é o propietario da lista de verificación

Asigna a propiedade, a cadencia e a evidencia para cada control neste documento.

RACI para a fiabilidade de OTP

Nomea o propietario responsable (a miúdo QA), o patrocinador responsable (seguridade ou produto), Consultado (infra / correo electrónico) e Informado (soporte). Publica este RACI no repositorio.

Revisións trimestrais de control

Cada trimestre, realízanse execucións de mostras contra a lista de verificación para verificar que as fiestras de reenvío, os limiares de rotación e as etiquetas métricas aínda se aplican.

Evidencias e artefactos de proba

Adxunta capturas de pantalla, distribucións TTFOM e táboas × dominio do remitente a cada control: almacena tokens de forma segura con referencias á suite de probas que serven.

Bucles de mellora continua

Cando ocorren incidentes, engade un play/anti-pattern ao runbook. Axustar os limiares, actualizar os pools de dominios e actualizar a copia que ven os probadores.

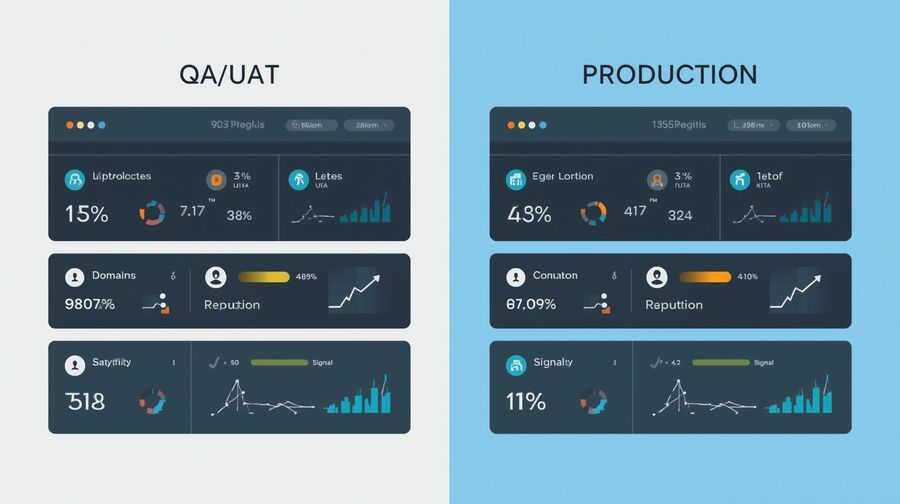

Táboa de comparación - Rotación vs sen rotación (QA / UAT)

| Política de control | Con rotación | Sen rotación | TTFOM p50/p90 | Éxito OTP % | Notas de risco |

|---|---|---|---|---|---|

| Sospeita de lista gris | Rotación despois de dúas esperas | Manter domaiDomain | / 95s | 92% | A rotación inicial elimina o retroceso de 4xx |

| Pico de colas de remitentes | Xirar se p90 | Estender a espera | Anos 40 / 120 | 94% | Retroceso + cambio de dominio funciona |

| Pool de remitentes fríos | Cálido + rotación canario | Só quente | 45s / 160s | 90% | A rotación axuda durante o quecemento |

| Remitente estable | Rotacións de límite en 0-1 | Sen rotación | Anos 25 / 60 | 96% | Evitar o descenso innecesario |

| Dominio sinalado | Cambiar de familia | Repetir o mesmo | Anos 50 / 170 | 88% | O cambio evita a repetición de bloques |

Como facer

Un proceso estruturado para probas OTP, disciplina de remitente e separación de ambientes, útil para QA, UAT e illamento de produción.

Paso 1: Illar ambientes

Crear identidades de remitentes de QA / UAT e pools de dominios separados; Nunca compartir coa produción.

Paso 2: Estandarizar o tempo de reenvío

Agarde 60-90 segundos antes de intentar un só reintento; O número total de reenvíos por sesión.

Paso 3: Configurar os límites de rotación

Rotar só despois de incumprir o limiar para o mesmo dominio × remitente; ≤2 rotacións/sesión.

Paso 4: Adoptar a reutilización baseada en tokens

Use tokens para reabrir o mesmo enderezo para regresión e restablecemento; Almacenar tokens nun xestor de contrasinais.

Paso 5: Métricas do instrumento

Rexistro de éxito OTP, TTFOM p50/p90 (e p95), % de disciplina de reenvío e códigos de fallo.

Paso 6: Executar os ensaios de pico

Quentar os remitentes; Use rotacións de canarios con alertas para detectar a deriva cedo.

Paso 7: Revisión e certificación

Gustaríame que revisase cada control coas probas adxuntas e asinase.

FAQ

Por que os códigos OTP chegan tarde durante o QA pero non en produción?

O tráfico de escenificación parece máis ruidoso e frío para os receptores; Greylisting e throttling amplían o P90 ata que as piscinas se quenten.

Canto debo esperar antes de tocar "Reenviar código"?

Entre 60 e 90 segundos. Despois un reintento estruturado; As reenvíos adicionais adoitan empeorar as colas.

A rotación de dominios é sempre mellor que un único dominio?

Non. Rotar só despois de que os limiares sexan disparados; A sobrerotación prexudica a reputación e enlama as métricas.

Cal é a diferenza entre o tempo de entrega e o tempo de entrega?

TTFOM mide ata que apareza a primeira mensaxe na vista da caixa de entrada; O tempo de entrega pode incluír tentativas máis aló da xanela de proba.

Os enderezos reutilizables prexudican a entrega nas probas?

Non inherentemente. Estabilizan as comparacións, almacenan tokens de forma segura e evitan intentos frenéticos.

Como podo rastrexar o éxito de OTP en diferentes remitentes?

Matriza as túas métricas por remitente × dominio para expoñer se os problemas residen nun sitio / aplicación ou unha familia de dominios.

Os enderezos de correo electrónico temporais poden cumprir co GDPR / CCPA durante o control de calidade?

Si: só recepción, fiestras de visibilidade curta, HTML desinfectado e proxy de imaxe soportan probas de privacidade primeiro.

Como afectan a lista gris e o quecemento á fiabilidade de OTP?

A lista gris atrasa os intentos iniciais; As piscinas frías requiren un quecemento constante. Ambos os dous alcanzaron a p90, non a p50.

Debo manter as caixas de correo de QA e UAT separadas da produción?

Si. A separación da piscina evita que o ruído de escenificación degrade a reputación da produción e a análise.

Que telemetría importa máis para as auditorías de éxito OTP?

OTP Success %, TTFOM p50 / p90 (p95 para o estrés), Resend Discipline % e Failure Codes con evidencias con selo de tempo. Para unha referencia rápida, consulte as preguntas frecuentes sobre o correo temporal.