Como o correo temporal che axuda a protexer a túa identidade fronte a grandes filtracións de datos

Acceso rápido

Resumo; DR / Conclusións clave

Contexto e antecedentes: por que o correo electrónico é a peza clave da brecha

Como o correo temporal reduce o teu "radio de explosión" persoal

Correo temporal fronte a outras estratexias de correo electrónico (cando usar cales)

Un modelo práctico: cando usar correo temporal fronte ao teu enderezo real

Por que un servizo de correo temporal pode ser máis seguro (feito correctamente)

Pulso do caso: que implican os datos da brecha de 2025 para as persoas

Paso a paso: crea un fluxo de traballo de rexistro resistente a violacións (con correo temporal)

Por que (e cando) escoller

Consellos de expertos (máis aló do correo electrónico)

Preguntas frecuentes

Resumo; DR / Conclusións clave

- As brechas están a aumentar en complexidade; As credenciais roubadas seguen sendo un vector principal de acceso inicial, mentres que o ransomware aparece en case a metade das brechas. O correo temporal reduce o "radio de explosión" cando os sitios filtran datos.

- O custo medio global da violación en 2025 é de aproximadamente 0,4 millóns — proba de que minimizar o desbordamento dun correo electrónico filtrado é importante.

- Usar enderezos únicos e de propósito único para rexistros evita a correlación masiva da túa identidade real entre bases de datos vulneradas e reduce o risco de saturación de credenciais. HIBP lista 15B+ contas pwned — supoño que haberá filtracións.

- As máscaras/alias de correo electrónico son agora consellos comúns para a privacidade; Tamén poden eliminar os rastreadores. O correo temporal é a variante máis rápida e de menor fricción e é excelente para sitios de baixa confianza, probas e cupóns.

- Non uses correo temporal para contas críticas (banca, nóminas, goberno). Emparellao cun xestor de contrasinais e MFA en todos os demais.

Contexto e antecedentes: por que o correo electrónico é a peza clave da brecha

Imos supoñer que os atacantes poden reproducir a mesma identidade (o teu correo principal) en ducias de servizos vulnerados. Nese caso, poden vincular contas, dirixirse a ti con phishing convincente e tentar encher credenciais a gran escala. En 2025, Verizon informa que o abuso de credenciais segue sendo o vector de acceso inicial máis común; O ransomware aparece no 44% das brechas, un forte aumento ano tras ano. Os erros de elemento humano seguen implicados no ~60% das brechas, e a implicación de terceiros duplicouse—o que significa que os teus datos poden filtrarse mesmo cando a brecha non é "túa".

As apostas financeiras non son teóricas. IBM sitúa o custo medio global da brecha en 0,4 millóns en 2025, aínda que algunhas rexións melloran as velocidades de contención. O "custo" para os individuos é a toma de identidade, a avalancha da caixa de entrada, o phishing, o tempo perdido e os restablecementos forzados de contrasinais.

Mentres tanto, a superficie da brecha segue medrando. Have I Been Pwned (HIBP) rastrexa 15+ mil millóns de contas comprometidas—números que seguen subindo con dumps de rexistros roubadores e exposicións masivas de sitios.

En resumo: O teu correo principal é un punto único de fallo. Reduce a súa exposición en todos os sitios que poidas.

Como o correo temporal reduce o teu "radio de explosión" persoal

Pensa no correo temporal como un token de identidade sacrificial: unha dirección única e de baixo valor que entregas a sitios que non precisan a túa identidade real. Se ese sitio filtra, o dano está en gran medida contido.

Que mitiga o correo temporal:

- Risco de correlación. Os atacantes e intermediarios de datos non poden unir facilmente a túa identidade real a través das brechas se cada sitio ve unha dirección diferente. A guía de privacidade convencional recomenda agora correos electrónicos enmascarados/desbotables para rexistros de baixa confianza.

- Consecuencias do recheo de credenciais. Moitos usuarios reutilizan os correos electrónicos duplicados (e ás veces contrasinais). As direccións desbotables rompen ese patrón. Mesmo se se reutiliza un contrasinal (non o fagas!), o enderezo non coincidirá coas túas contas críticas. O DBIR de Verizon sinala como a exposición ás credenciais alimenta compromisos máis amplos e ransomware.

- Fuga do rastreador. Os correos de marketing adoitan conter píxeles de seguimento que revelan cando e onde abriches unha mensaxe. Algúns sistemas de aliasing eliminan rastreadores; As direccións temporais tamén che dan separabilidade cun só clic—deixas de recibir e efectivamente "optas por non participar".

- Contención de spam. Non queres que a lista quede ligada á túa caixa de entrada principal unha vez que unha lista se vende ou infiltra. Un enderezo temporal pode ser retirado sen ningún impacto nas túas contas reais.

Correo temporal fronte a outras estratexias de correo electrónico (cando usar cales)

| Estratexia | Exposición a brechas | Privacidade fronte a profesionais do marketing | Fiabilidade das contas | Mellores casos de uso |

|---|---|---|---|---|

| Correo electrónico principal | Máis alta (un único ID en todas partes) | Débil (correlación fácil) | Máis alto | Banca, nóminas, goberno, legal |

| Alias/máscara (reenvío) | Baixo (único por sitio) | Forte (blindaxe de enderezos; algúns rastreadores de tiras) | Alto (pode responder/reenviar) | Venda ao por menor, boletíns, aplicacións, probas |

| Correo temporal (caixa de entrada desbotable) | Menor exposición e divisibilidade máis fácil | Forte para sitios de baixa confianza | Varía segundo o servizo; non para inicios de sesión críticos | Agasallos, descargas, portas de cupóns, verificacións puntuais |

| Truco do "+tag" (gmail+tag@) | Medium (aínda revela o correo base) | Medio | Alto | Filtrado da luz; non é unha medida de privacidade |

Os alias e as máscaras son ferramentas de privacidade ben documentadas; O correo temporal é a opción máis rápida e desbotable cando non queres que a túa dirección real estea no radio da explosión.

Un modelo práctico: cando usar correo temporal fronte ao teu enderezo real

- Usa o teu correo electrónico real só onde a verificación de identidade é crítica (bancos, impostos, nóminas, portais sanitarios).

- Usa un alias/máscara para as contas que manteñas (compras, servizos, subscricións).

- Usa o correo temporal para todo o demais: descargas a curto prazo, contido bloqueado, códigos únicos para servizos de baixo risco, rexistros beta, probas en foros, cupóns promocionais. Se perde, queimas e segues adiante.

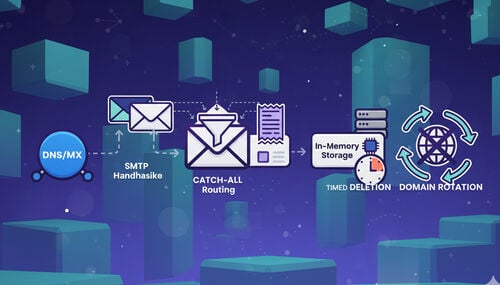

Por que un servizo de correo temporal pode ser máis seguro (feito correctamente)

Un servizo de correo temporal ben deseñado engade resiliencia por deseño:

- Desacoplamento e descartabilidade. Cada sitio ve unha dirección diferente, e podes recuperar enderezos despois de usalos. Se unha base de datos é vulnerada, a túa verdadeira identidade queda fóra do derrame.

- Sinais de confianza na infraestrutura. Os servizos que frontean dominios en infraestruturas de correo reputadas (por exemplo, MX aloxado en Google) adoitan experimentar menos bloqueos blanket e entregan OTPs máis rápido—o que é importante cando se usa correo temporal para verificacións urxentes. [Suy luận]

- Lectura resistente ao rastrexo. Ler o correo a través dunha interface web que proxia imaxes ou bloquea cargas remotas reduce o seguimento pasivo. (Moitas organizacións de privacidade advirten que os píxeles de seguimento do correo electrónico poden revelar IP, tempo de apertura e cliente.)

Nota: O correo temporal non é unha solución máxica. Non cifra mensaxes de extremo a extremo e non debería usarse onde precises unha recuperación duradeira da conta ou unha identidade de alta garantía. Combina cun xestor de contrasinais e MFA.

Pulso do caso: que implican os datos da brecha de 2025 para as persoas

- O abuso de credenciais segue sendo o rei. Usar un só correo electrónico a través de internet amplifica o risco de reutilización. Enderezos temporais + contrasinais únicos illan fallos.

- O ransomware medra de credenciais expostas. Verizon atopou unha superposición substancial entre os rexistros de infostealers e as vítimas de ransomware: moitos rexistros inclúen enderezos de correo corporativos, subliñando como as filtracións de identidade de correo electrónico alimentan incidentes maiores.

- A escala da fuga é enorme. Con contas 15B+ en corpora de incumprimento, asume que calquera correo electrónico que expoñas acabará filtrándose; Deseña a túa seguridade persoal arredor desa suposición.

Paso a paso: crea un fluxo de traballo de rexistro resistente a violacións (con correo temporal)

Paso 1: Clasifica o sitio.

É un banco/compañía eléctrica (correo electrónico), unha conta a longo prazo (alias/máscara) ou unha porta única de baixa confianza (correo temporal)? Decide antes de inscribirte.

Paso 2: Crea un punto final de correo electrónico único.

Para portas de baixa confianza, crea un enderezo de correo temporal novo. Para contas duradeiras, xera un novo alias/máscara. Nunca reutilices a mesma dirección en servizos non relacionados.

Paso 3: Xera un contrasinal único e gárdao.

Usa un xestor de contrasinais; Nunca reutilices contrasinais. Isto rompe a cadea de brecha-repetición. (HIBP tamén ofrece un corpus de contrasinais para evitar contrasinais coñecidos e comprometidos.)

Paso 4: Activa MFA cando estea dispoñible.

Prefiro claves de acceso baseadas en aplicacións ou TOTP antes que SMS. Isto mitiga o phishing e a repetición de credenciais. (DBIR demostra repetidamente que a enxeñaría social e os problemas de credenciais provocan as brechas.)

Paso 5: Minimiza o seguimento pasivo.

Le correo de marketing con imaxes remotas apagadas ou a través dun cliente que bloquea imaxes de rastrexadores/proxys. Se tes que manter o boletín, envíao a través dun alias que poida eliminar os rastreadores.

Paso 6: Rota ou xubila.

Se aumenta o spam ou se reporta unha brecha, retira a dirección temporal. Para alias, desactiva ou redirixe. Este é o teu "interruptor de apagado".

Por que (e cando) escoller tmailor.com para correo temporal

- Entrega rápida e global. Máis de 500 dominios aloxados na infraestrutura de correo de Google axudan a mellorar a entrega e a velocidade en todo o mundo.

- Privacidade por deseño. Os enderezos pódense manter permanentemente, pero a interface da caixa de entrada só mostra os correos electrónicos recibidos nas últimas 24 horas, reducindo a exposición a longo prazo se un buzón fai ruído.

- Recuperación sen rexistro. Un token de acceso funciona como un contrasinal para restaurar a túa dirección máis adiante, para que poidas usar a mesma identidade temporal cando o necesites.

- Acceso multiplataforma (Web, Android, iOS, Telegram) e unha interface mínima resistente a rastrexadores.

- Límites estritos: só recibir (sen enviar), sen anexos de arquivos—pechando camiños comúns de abuso (e algúns riscos para ti).

Queres probalo? Comeza cunha caixa de entrada temporal xenérica, proba un fluxo de traballo de correo de 10 minutos ou reutiliza unha dirección temporal para un sitio que visites ocasionalmente. (Ligazóns internas)

Consellos de expertos (máis aló do correo electrónico)

- Non recicles nomes de usuario. Un correo electrónico único é excelente, pero a correlación segue a producirse se o teu nome de usuario é idéntico en todas partes.

- Vixía as notificacións de violación. Subscríbete á monitorización de dominios (por exemplo, notificacións de dominio HIBP a través dos administradores do teu dominio) e cambia as credenciais inmediatamente cando te alerten.

- Tamén os números de teléfono segmentados. Moitas ferramentas de aliasing ocultan números de teléfono para frear o spam de SMS e o cebo para cambiar SIM.

- Endurece o teu navegador. Considera os predeterminados que respectan a privacidade e as extensións que bloquean o rastrexo. (A EFF mantén recursos educativos sobre normas de seguimento e exclusión de opcións.)

Preguntas frecuentes

1) Pode Temporal Mail recibir códigos de verificación (OTP)?

Si, para moitos servizos. Con todo, as contas críticas poden rexeitar dominios desbotables; Usa o teu correo electrónico principal ou un alias duradeiro para servizos bancarios e gobernamentais. (A política varía segundo o sitio.) [Suy luận]

2) Se se filtra unha dirección temporal, que debería facer?

Xubila inmediatamente e, se reutilizaches a súa contrasinal noutro sitio (non o fagas), rota esas contrasinais. Comproba se a dirección aparece nos corpus de infracción pública.

3) ¿Bloquearán as máscaras de correo electrónico ou o correo temporal os rastreadores?

Algúns servizos de aliasing inclúen rastreadores de tiras e correo temporal lido a través dunha interface web con proxy de imaxe, o que tamén reduce o seguimento. Para cinto e tirantes, desactiva as imaxes remotas no teu cliente.

4) ¿É legal o correo temporal?

Si—o mal uso non o é. Está pensado para o control da privacidade e do spam, non para fraude. Sempre cumpre cos termos dun sitio.

5) Podo seguir usando a mesma dirección temporal?

No tmailor.com, si: as direccións poden restaurarse mediante token aínda que a visibilidade da caixa de entrada estea limitada ás últimas 24 horas. Isto equilibra a continuidade coa baixa exposición.

6) Que pasa se un sitio bloquea correos electrónicos desbotables?

Cambia a un alias/máscara duradeira dun provedor de confianza, ou usa o teu correo electrónico principal se a identidade é esencial. Algúns provedores son máis estritos que outros.

7) ¿Sigo necesitando MFA se uso correo temporal?

Absolutamente. A MFA é esencial contra o phishing e a repetición. O correo temporal limita a exposición; MFA limita a toma de control de contas mesmo cando hai filtracións de credenciais.