Lista de verificación para reducir el riesgo de OTP para empresas que utilizan correo temporal en QA/UAT

Una lista de comprobación de nivel empresarial para reducir el riesgo de OTP cuando los equipos utilizan el correo electrónico temporal durante el control de calidad y la UAT, que abarca definiciones, modos de fallo, política de rotación, ventanas de reenvío, métricas, controles de privacidad y gobernanza para que el producto, el control de calidad y la seguridad permanezcan alineados.

Acceso rápido

TL; DR

1) Definir el riesgo de OTP en QA/UAT

2) Modelar modos de falla comunes

3) Entornos separados, señales separadas

4) Elija la estrategia de bandeja de entrada adecuada

5) Establezca ventanas de reenvío que funcionen

6) Optimizar la política de rotación de dominios

7) Instrumentar las métricas correctas

8) Construya un libro de jugadas de control de calidad para picos

9) Manejo seguro y controles de privacidad

10) Gobernanza: quién es el propietario de la lista de verificación

Tabla comparativa: rotación frente a no rotación (QA/UAT)

Cómo hacerlo

Preguntas más frecuentes

TL; DR

- Trate la confiabilidad de OTP como un SLO medible, incluida la tasa de éxito y TTFOM (p50/p90, p95).

- Separe el tráfico y los dominios de QA/UAT de la producción para evitar envenenar la reputación y el análisis.

- Estandarizar las ventanas de reenvío y las rotaciones de límites; rota solo después de reintentos disciplinados.

- Elija estrategias de bandeja de entrada por tipo de prueba: reutilizable para regresión; corta vida útil para ráfagas.

- Instrumente las métricas de remitente×dominio con códigos de falla y aplique revisiones de control trimestrales.

Lista de verificación para reducir el riesgo de OTP para empresas que utilizan correo temporal en QA/UAT

Aquí está el giro: la confiabilidad de OTP en entornos de prueba no es solo una "cosa de correo". Es una interacción entre los hábitos de tiempo, la reputación del remitente, las listas grises, las opciones de dominio y cómo se comportan sus equipos bajo estrés. Esta lista de verificación convierte ese enredo en definiciones, barandillas y evidencia compartidas. Para los lectores nuevos en el concepto de bandejas de entrada temporales, pueden seguir adelante y hojear los elementos esenciales de Temp Mail primero para familiarizarse con los términos y comportamientos básicos.

1) Definir el riesgo de OTP en QA/UAT

Establezca una terminología compartida para que el control de calidad, la seguridad y el producto hablen el mismo idioma sobre la confiabilidad de OTP.

Qué significa "tasa de éxito de OTP"

La tasa de éxito de OTP es el porcentaje de solicitudes de OTP que dan como resultado que se reciba y use un código válido dentro de la ventana de su política (por ejemplo, diez minutos para flujos de prueba). Realice un seguimiento por remitente (la aplicación o el sitio que emite el código) y por el grupo de dominios receptores. Excluya los casos de abandono de usuarios por separado para evitar que se diluya el análisis de incidentes.

TTFOM p50/p90 para Equipos

Use el tiempo hasta el primer mensaje OTP (TTFOM): los segundos desde "Enviar código" hasta la primera llegada a la bandeja de entrada. Gráfico p50 y p90 (y p95 para pruebas de estrés). Esas distribuciones revelan colas, limitaciones y listas grises, sin depender de anécdotas.

Falsos negativos vs fallas verdaderas

Un "falso negativo" ocurre cuando se recibe un código pero el flujo del probador lo rechaza, a menudo debido a Estado de la aplicación , Cambio de pestaña o temporizadores caducados . Un "verdadero fracaso" no es la llegada dentro de la ventana. Sepárelos en su taxonomía; solo las fallas reales justifican la rotación.

Cuando la puesta en escena sesga la capacidad de entrega

Los puntos de conexión de ensayo y los patrones de tráfico sintético a menudo desencadenan listas grises o despriorización. Si su línea de base se siente peor que la producción, eso es de esperar: el tráfico no humano se distribuye de manera diferente. Sería útil una breve orientación sobre los comportamientos modernos; eche un vistazo a la descripción general concisa de Temp Mail en 2025 para obtener una explicación de cómo los patrones de bandeja de entrada desechables influyen en la capacidad de entrega durante las pruebas.

2) Modelar modos de falla comunes

Mapee los problemas de entrega de mayor impacto para que pueda adelantarse a ellos con políticas y herramientas.

Listas grises y reputación del remitente

La lista gris pide a los remitentes que vuelvan a intentarlo más tarde; los primeros intentos pueden retrasarse. Los grupos de remitentes nuevos o "fríos" también sufren hasta que su reputación se calienta. Espere picos p90 durante las primeras horas del servicio de notificación de una nueva compilación.

Filtros de spam y grupos fríos de ISP

Algunos proveedores aplican un mayor escrutinio a las IP o dominios fríos. Las ejecuciones de control de calidad que explotan OTP de un grupo nuevo se asemejan a campañas y pueden ralentizar los mensajes no críticos. Las secuencias de calentamiento (volumen bajo y regular) mitigan esto.

Límites de velocidad y congestión máxima

Las solicitudes de reenvío en ráfagas pueden disparar los límites de velocidad. Bajo carga (por ejemplo, eventos de venta, lanzamientos de juegos), las colas de remitentes se alargan, ampliando el TTFOM p90. Su lista de verificación debe definir ventanas de reenvío y límites de reintentos para evitar ralentizaciones autoinfligidas.

Comportamientos de usuario que interrumpen los flujos

El cambio de pestaña, el segundo plano de una aplicación móvil y la copia del alias incorrecto pueden provocar el rechazo o la caducidad, incluso cuando se entregan los mensajes. Hornee la copia "permanezca en la página, espere, reenvíe una vez" en el microtexto de la interfaz de usuario para las pruebas.

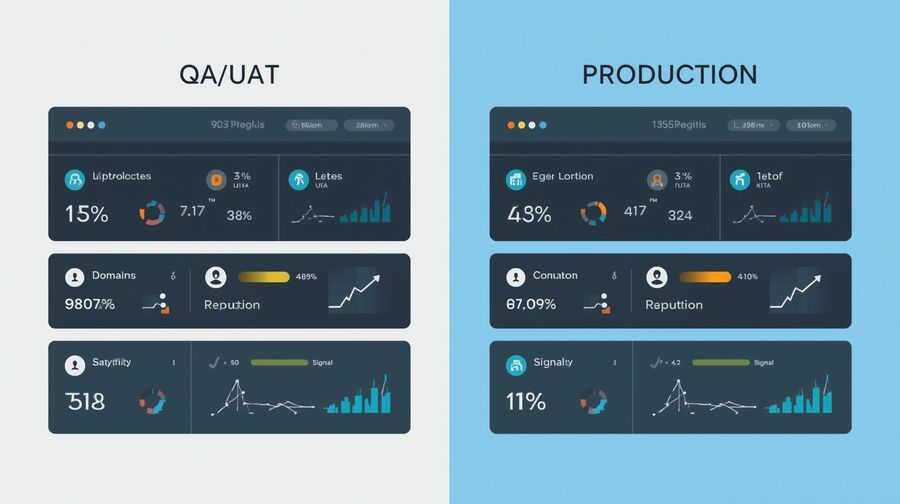

3) Entornos separados, señales separadas

Aísle QA/UAT de la producción para evitar envenenar la reputación y el análisis del remitente.

Dominios de ensayo frente a producción

Mantenga dominios de remitente distintos e identidades de respuesta para fines de ensayo. Si las OTP de prueba se filtran a los grupos de producción, aprenderá las lecciones equivocadas y puede deprimir la reputación en el momento exacto en que un impulso de producción lo necesita.

Cuentas de prueba y cuotas

Aprovisione cuentas de prueba con nombre y asígneles cuotas. Un puñado de identidades de prueba disciplinadas supera a cientos de identidades ad-hoc que disparan la heurística de frecuencia.

Ventanas de tráfico sintético

Impulse el tráfico OTP sintético en ventanas fuera de las horas pico. Use ráfagas cortas para perfilar la latencia, no inundaciones interminables que se asemejan al abuso.

Auditoría de la huella de correo

Inventario de los dominios, IP y proveedores que tocan sus pruebas. Confirme que SPF/DKIM/DMARC son coherentes para las identidades de ensayo para evitar combinar los errores de autenticación con los problemas de capacidad de entrega.

4) Elija la estrategia de bandeja de entrada adecuada

¿Podría decidir cuándo reutilizar las direcciones frente a las bandejas de entrada de corta duración para estabilizar las señales de prueba?

Direcciones reutilizables para regresión

Para las pruebas longitudinales (conjuntos de regresión, bucles de restablecimiento de contraseña), una dirección reutilizable mantiene la continuidad y la estabilidad. La reapertura basada en tokens reduce el ruido en todos los días y dispositivos, lo que la hace ideal para comparar resultados similares en múltiples compilaciones. Eche un vistazo a los detalles operativos en 'Reutilizar dirección de correo temporal' para obtener instrucciones sobre cómo volver a abrir la bandeja de entrada exacta de forma segura.

Corta vida útil para pruebas de explosión

Para picos únicos y control de calidad exploratorio, las bandejas de entrada de corta duración minimizan los residuos y reducen la contaminación de la lista. También fomentan reinicios limpios entre escenarios. Si una prueba solo necesita una OTP, un modelo de corta duración como 10 Minute Mail encaja muy bien.

Disciplina de recuperación basada en tokens

Si una bandeja de entrada de prueba reutilizable es importante, trate el token como una credencial. Puede almacenarlo en un administrador de contraseñas bajo la etiqueta del conjunto de pruebas con acceso basado en roles.

Evitar colisiones de direcciones

La aleatorización de alias, ASCII básico y una comprobación rápida de unicidad evitan colisiones con direcciones de prueba antiguas. Estandarice la forma en que nombra o almacena los alias por suite.

5) Establezca ventanas de reenvío que funcionen

Reduzca el "reenvío de ira" y la limitación falsa estandarizando los comportamientos de tiempo.

Espera mínima antes de reenviar

Después de la primera solicitud, espere de 60 a 90 segundos antes de un único reintento estructurado. Esto evita reprobar el primer paso de la lista gris y mantiene limpias las colas de remitentes.

Reintento estructurado único

Permita un reintento formal en el script de prueba y, a continuación, haga una pausa. Si el p90 parece estirado en un día determinado, ajuste las expectativas en lugar de enviar spam a reintentos que degradan los resultados de todos.

Manejo del cambio de pestaña de la aplicación

Los códigos a menudo se invalidan cuando los usuarios ponen la aplicación en segundo plano o se van. En los scripts de control de calidad, agregue "permanecer en pantalla" como un paso explícito; capturar comportamientos de sistema operativo/en segundo plano en los registros.

Captura de telemetría del temporizador

Registre las marcas de tiempo exactas: solicitud, reenvío, llegada a la bandeja de entrada, entrada de código, estado de aceptación/denegación. Los eventos de etiqueta por remitente y Domainorensics son posibles más adelante.

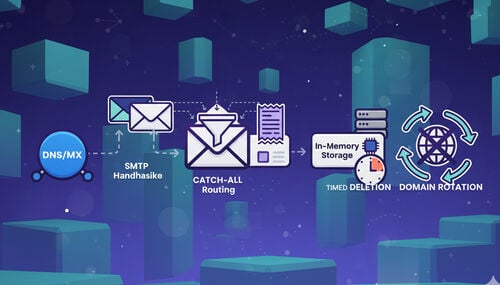

6) Optimizar la política de rotación de dominios

Gire de forma inteligente para evitar las listas grises sin fragmentar la observabilidad de las pruebas.

Límites de rotación por emisor

La rotación automática no debería dispararse en el primer fallo. Defina umbrales por remitente: por ejemplo, rotar solo después de que fallen dos ventanas para el mismo par remitente×dominio: limite las sesiones a ≤2 rotaciones para proteger la reputación.

Higiene de piscinas y TTL

Seleccionar grupos de dominios con una combinación de dominios antiguos y nuevos. Descanse los dominios "cansados" cuando p90 se desvíe o el éxito disminuya; readmitir después de la recuperación. Alinee los TTL con la cadencia de prueba para que la visibilidad de la bandeja de entrada se alinee con su ventana de revisión.

Enrutamiento fijo para A / B

Al comparar compilaciones, mantenga el enrutamiento fijo: el mismo remitente enruta a la misma familia de dominios en todas las variantes. Esto evita la contaminación cruzada de las métricas.

Medición de la eficacia de la rotación

La rotación no es una corazonada. Compare variantes con y sin rotación en ventanas de reenvío idénticas. Para obtener una justificación más detallada y barandillas, consulte Rotación de dominios para OTP en esta explicación: Rotación de dominios para OTP.

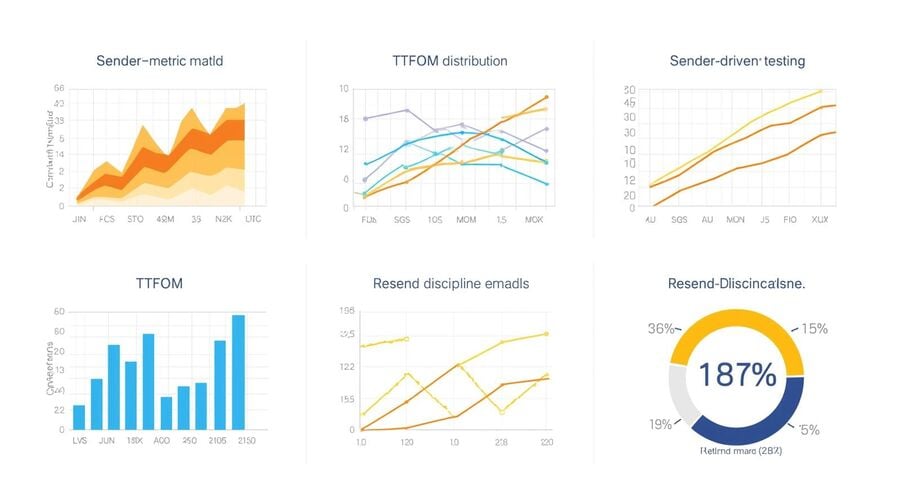

7) Instrumentar las métricas correctas

Haga que el éxito de OTP sea medible analizando las distribuciones de latencia y asignando etiquetas de causa raíz.

Éxito de OTP por remitente × dominio El remitente debe descomponer el SLO de primera línea × matriz de dominio, que revela si el problema radica en un sitio o aplicación o en el dominio utilizado.

TTFOM p50/p90, p95

Las latencias medianas y de cola cuentan historias diferentes. p50 indica salud cotidiana; p90/p95 revela estrés, estrangulamiento y colas.

% de disciplina de reenvío

Realice un seguimiento de la proporción de sesiones que se adhirieron al plan de reenvío oficial. Si se resienten demasiado pronto, descarte esos ensayos de las conclusiones de la capacidad de entrega.

Códigos de taxonomía de error

Adopte códigos como GL (lista gris), RT (límite de velocidad), BL (dominio bloqueado (interacción del usuario / cambio de pestaña) y OT (otro). Requerir códigos en las notas de incidentes.

8) Construya un libro de jugadas de control de calidad para picos

Gestiona las ráfagas de tráfico en los lanzamientos de juegos o en las transferencias de tecnología financiera sin perder código.

Carreras de calentamiento antes de los eventos

Ejecute envíos OTP regulares y de baja velocidad de remitentes conocidos de 24 a 72 horas antes de un pico a una reputación cálida. Mida las líneas de tendencia p90 en el calentamiento.

Perfiles de retroceso por riesgo

Asociar curvas de retroceso a categorías de riesgo. Para sitios ordinarios, dos reintentos en unos minutos. Para las fintech de alto riesgo, las ventanas más largas y menos reintentos dan como resultado que se levanten menos banderas.

Rotaciones y alertas de Canary

Durante un evento, deje que entre el 5 y el 10 % de las OTP se enruten a través de un subconjunto de dominio canary. Si los canarios muestran un aumento de p90 o un éxito descendente, rote el grupo primario temprano.

Activadores de buscapersonas y reversión

Defina activadores numéricos, por ejemplo, OTP Success cae por debajo del 92% durante 10 minutos, o TTFOM p90 supera los 180 segundos, para localizar al personal de guardia, ampliar las ventanas o pasar a un grupo descansado.

9) Manejo seguro y controles de privacidad

Preserve la privacidad del usuario al tiempo que garantiza la confiabilidad de las pruebas en industrias reguladas.

Buzones de prueba de solo recepción

Utilice una dirección de correo electrónico temporal de solo recepción para contener vectores de abuso y limitar el riesgo de salida. Trate los archivos adjuntos como fuera del alcance de las bandejas de entrada de control de calidad / UAT.

Ventanas de visibilidad las 24 horas

Los mensajes de prueba deben ser visibles ~ 24 horas desde su llegada, luego purgarse automáticamente. Esa ventana es lo suficientemente larga para la revisión y lo suficientemente corta para la privacidad. Para obtener información general sobre directivas y sugerencias de uso, la Guía de correo temporal recopila conceptos básicos perennes para equipos.

Consideraciones sobre el RGPD/CCPA

Puede utilizar datos personales en correos electrónicos de prueba; evite incrustar PII en los cuerpos de los mensajes. La retención corta, el HTML desinfectado y el proxy de imagen reducen la exposición.

Redacción y acceso de registros

Limpiar registros de tokens y códigos; Prefiera el acceso basado en roles a los tokens de la bandeja de entrada. ¿Podría mantener registros de auditoría para saber quién reabrió qué buzón de prueba y cuándo?

10) Gobernanza: quién es el propietario de la lista de verificación

Asigne propiedad, cadencia y evidencia para cada control en este documento.

RACI para la fiabilidad de OTP

Nombre del propietario responsable (a menudo control de calidad), patrocinador responsable (seguridad o producto), consultado (infra/correo electrónico) e informado (soporte). Publique este RACI en el repositorio.

Revisiones trimestrales de control

Cada trimestre, se realizan ejecuciones de muestra en la lista de comprobación para comprobar que se siguen aplicando las ventanas de reenvío, los umbrales de rotación y las etiquetas de métricas.

Evidencia y artefactos de prueba

Adjunte capturas de pantalla, distribuciones TTFOM y tablas de remitente×dominio a cada control: almacene tokens de forma segura con referencias al conjunto de pruebas que sirven.

Bucles de mejora continua

Cuando se produzcan incidentes, agregue un play/anti-patrón al runbook. Ajuste los umbrales, actualice los grupos de dominios y actualice la copia que ven los evaluadores.

Tabla comparativa: rotación frente a no rotación (QA/UAT)

| Política de control | Con rotación | Sin rotación | TTFOM p50/p90 | % de éxito de OTP | Notas de riesgo |

|---|---|---|---|---|---|

| Se sospecha de la lista gris | Rotar después de dos esperas | Mantener domaiDomain | / 95s | 92% | La rotación temprana despeja el retroceso de 4xx |

| Colas de remitentes pico | Girar si p90 | Extender la espera | 40 / 120 | 94% | El retroceso + el cambio de dominio funcionan |

| Grupo de emisores fríos | Canario cálido + giratorio | Solo cálido | 45 / 160 | 90% | La rotación ayuda durante el calentamiento |

| Remitente estable | Rotaciones de tope salarial en 0-1 | Sin rotación | 25 / 60 años | 96% | Evite la rotación innecesaria |

| Dominio marcado | Cambiar de familia | Vuelve a intentarlo igual | Años 50 / 170 | 88% | La conmutación evita que se repitan los bloqueos |

Cómo hacerlo

Un proceso estructurado para pruebas de OTP, disciplina de remitente y separación de entornos, útil para control de calidad, UAT y aislamiento de producción.

Paso 1: Aislar entornos

Crear identidades de remitente de control de calidad/UAT y grupos de dominios independientes; Nunca comparta con la producción.

Paso 2: Estandarizar el tiempo de reenvío

Espere de 60 a 90 segundos antes de intentar un solo reintento; Limitar el número total de reenvíos por sesión.

Paso 3: Configurar los límites de rotación

Rotar solo después de las infracciones de umbral para el mismo remitente×dominio; ≤2 rotaciones/sesión.

Paso 4: Adoptar la reutilización basada en tokens

Use tokens para volver a abrir la misma dirección para la regresión y los restablecimientos; Almacene tokens en un administrador de contraseñas.

Paso 5: Métricas del instrumento

Registre OTP correcto, TTFOM p50 / p90 (y p95), porcentaje de disciplina de reenvío y códigos de falla.

Paso 6: Ejecutar ensayos máximos

Calienta a los remitentes; Use rotaciones de canarios con alertas para detectar la deriva temprano.

Paso 7: Revisar y certificar

Me gustaría que revisara cada control con la evidencia adjunta y firmara.

Preguntas más frecuentes

¿Por qué los códigos OTP llegan tarde durante el control de calidad pero no en producción?

El tráfico de etapas parece más ruidoso y frío para los receptores; Las listas grises y el estrangulamiento ensanchan el P90 hasta que las piscinas se calientan.

¿Cuánto debo esperar antes de tocar "Reenviar código"?

Alrededor de 60 a 90 segundos. Luego, un reintento estructurado; Los reenvíos adicionales a menudo empeoran las colas.

¿La rotación de dominios siempre es mejor que un solo dominio?

No. Girar solo después de que se disparen los umbrales; La rotación excesiva daña la reputación y enturbia las métricas.

¿Cuál es la diferencia entre TTFOM y tiempo de entrega?

TTFOM mide hasta que aparece el primer mensaje en la vista de la bandeja de entrada; El tiempo de entrega puede incluir reintentos más allá de la ventana de prueba.

¿Las direcciones reutilizables perjudican la capacidad de entrega en las pruebas?

No inherentemente. Estabilizan las comparaciones, almacenan tokens de forma segura y evitan reintentos frenéticos.

¿Cómo puedo hacer un seguimiento del éxito de OTP en diferentes remitentes?

Matricice las métricas por remitente × dominio para exponer si los problemas residen en un sitio o aplicación o en una familia de dominios.

¿Pueden las direcciones de correo electrónico temporales cumplir con GDPR/CCPA durante el control de calidad?

Sí, solo recepción, ventanas de visibilidad corta, HTML desinfectado y proxy de imágenes admiten pruebas de privacidad primero.

¿Cómo afectan las listas grises y el calentamiento a la confiabilidad de OTP?

Las listas grises retrasan los intentos iniciales; Las piscinas frías requieren un calentamiento constante. Ambos alcanzaron en su mayoría p90, no p50.

¿Debo mantener los buzones de control de calidad y UAT separados de la producción?

Sí. La separación de grupos evita que el ruido de la etapa de ensayo degrade la reputación y el análisis de la producción.

¿Qué telemetría es más importante para las auditorías de éxito de OTP?

% de éxito de OTP, TTFOM p50 / p90 (p95 para estrés), % de disciplina de reenvío y códigos de falla con evidencia con marca de tiempo. Para una referencia rápida, consulte las preguntas frecuentes sobre Temp Mail.