Wie Temp Mail Ihnen hilft, Ihre Identität vor größeren Datenpannen zu schützen

Schnellzugriff

TL; DR / Wichtige Erkenntnisse

Hintergrund & Kontext: Warum E-Mail das zentrale Element der Datenverletzung ist

Wie temporäre Post Ihren persönlichen "Explosionsradius" verringert

Temporäre Post vs. andere E-Mail-Strategien (wann man welche nutzen sollte)

Ein praktisches Modell: Wann man temporäre Post im Vergleich zu seiner echten Adresse verwenden sollte

Warum ein temporärer Postdienst sicherer sein kann (richtig gemacht)

Fallpuls: Was die Datenpanne von 2025 für Einzelpersonen bedeutet

Schritt für Schritt: Einen fehlerfreien Anmelde-Workflow aufbauen (mit temporärer E-Mail)

Warum (und wann) sollte man

Expertentipps (über E-Mail hinaus)

Häufig gestellte Fragen

TL; DR / Wichtige Erkenntnisse

- Die Sicherheitsverletzungen nehmen zunehmend an Komplexität; Gestohlene Zugangsdaten bleiben ein Hauptzugriffsvektor, während Ransomware in fast der Hälfte der Sicherheitsverletzungen vorkommt. Temporäre Post verringert den "Explosionsradius", wenn Standorte Daten durchsickern.

- Die globalen durchschnittlichen Kosten für Sicherheitsverletzungen im Jahr 2025 liegen bei etwa 0,4 Millionen – ein Beweis dafür, dass die Minimierung des Spillovers durch eine geleakte E-Mail wichtig ist.

- Die Verwendung von einzigartigen, einseitigen Adressen für Anmeldungen verhindert eine massenhafte Korrelation Ihrer echten Identität über kompromittierte Datenbanken hinweg und senkt das Risiko von Credential-Stuffing. HIBP listet 15 B+ gepwned-Konten auf – davon ausgehen, dass Leaks passieren werden.

- E-Mail-Masken/Aliase sind mittlerweile gängige Empfehlungen zum Datenschutz; Sie können auch Tracker entfernen. Temporäre Post ist die schnellste, reibungsarme Variante und eignet sich hervorragend für Seiten mit geringem Vertrauen, Testversionen und Gutscheine.

- Verwenden Sie keine temporäre Post für kritische Konten (Bank, Lohnabrechnung, Regierung). Koppele es sonst mit einem Passwortmanager und MFA.

Hintergrund & Kontext: Warum E-Mail das zentrale Element der Datenverletzung ist

Angenommen, Angreifer können dieselbe Identität (Ihre Haupt-E-Mail) über Dutzende von gehackten Diensten hinweg wiederholen. In diesem Fall können sie Konten verknüpfen, dich mit überzeugendem Phish ansprechen und Credential-Stuffing in großem Maßstab versuchen. Im Jahr 2025 berichtet Verizon, dass Missbrauch von Zugangsdaten immer noch der häufigste Anfangszugriffsweg ist; Ransomware tritt in 44 % der Sicherheitsverletzungen auf, was einen starken Anstieg im Jahresvergleich ist. Menschliche Fehler bleiben bei ~60 % der Sicherheitsverletzungen beteiligt, und die Beteiligung Dritter hat sich verdoppelt – was bedeutet, dass Ihre Daten selbst dann durchsickern können, wenn die Verletzung nicht "Ihre" ist.

Die finanziellen Einsätze sind nicht theoretisch. IBM schätzt die globalen durchschnittlichen Sicherheitskosten im Jahr 2025 auf 0,4 Millionen, obwohl einige Regionen ihre Eindämmungsgeschwindigkeiten verbessern. Die "Kosten" für Einzelpersonen sind Identitätsübernahme, Postfach-Flut, Phishing, Zeitverlust und erzwungene Passwort-Zurücksetzungen.

Inzwischen wächst die Bruchfläche weiter. Have I Been Pwned (HIBP) verfolgt 15+ Milliarden kompromittierte Konten – Zahlen, die mit Stealer-Log-Dumps und massenhaften Exponierungen von Seiten weiter steigen.

Fazit: Ihre Haupt-E-Mail ist ein einzelner Fehlerpunkt. Verkleinere die Exposition überall dort, wo du kannst.

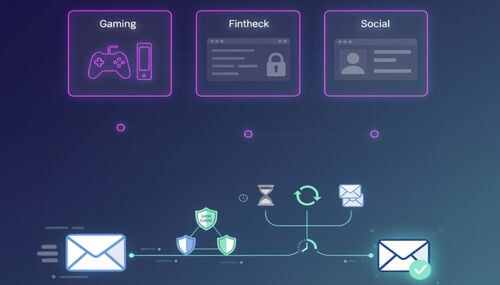

Wie temporäre Post Ihren persönlichen "Explosionsradius" verringert

Betrachten Sie temporäre Post als ein Opfer-Identitätstoken: eine einzigartige, wertlose Adresse, die Sie an Seiten weitergeben, die Ihre wahre Identität nicht benötigen. Wenn diese Stätte undicht ist, ist der Schaden weitgehend begrenzt.

Was temporäre Post mindert:

- Korrelationsrisiko. Angreifer und Datenhändler können Ihre wahre Identität nicht einfach über Datenpannen hinweg zusammensetzen, wenn jede Seite eine andere Adresse sieht. Die gängigen Datenschutzrichtlinien empfehlen jetzt maskierte/wegwerffreundliche E-Mails für Anmeldungen mit geringem Vertrauen.

- Qualifikations-Stopf-Folgen. Viele Nutzer verwenden die doppelten E-Mails (und manchmal auch Passwörter) wieder. Wegwerfadressen durchbrechen dieses Muster. Selbst wenn ein Passwort wiederverwendet wird (nicht!), passt die Adresse nicht zu deinen kritischen Konten. Verizons DBIR weist darauf hin, wie die Exposition von Zugangsdaten zu umfassenderen Kompromittierungen und Ransomware führt.

- Tracker-Leckage. Marketing-E-Mails enthalten oft Tracking-Pixel, die anzeigen, wann und wo Sie eine Nachricht geöffnet haben. Einige Aliasing-Systeme entfernen Tracker; Temporäre Adressen geben Ihnen außerdem eine Ein-Klick-Trennbarkeit – wenn Sie aufhören zu empfangen, haben Sie im Grunde "abgemeldet".

- Spam-Eindämmung. Du willst keine Liste mit deinem primären Posteingang verknüpfen, sobald eine Liste verkauft oder gehackt wird. Eine temporäre Adresse kann ohne Auswirkungen auf Ihre echten Konten zurückgezogen werden.

Temporäre Post vs. andere E-Mail-Strategien (wann man welche nutzen sollte)

| Strategie | Verletzungsexponierung | Privatsphäre vs. Marketer | Zuverlässigkeit für Konten | Beste Anwendungsfälle |

|---|---|---|---|---|

| Primäre E-Mail | Höchste (überall einzelne ID) | Schwach (einfache Korrelation) | Höchster | Bankwesen, Gehaltsabrechnung, Regierung, Rechtswissenschaften |

| Alias/Maske (Weiterleitung) | Niedrig (eindeutig pro Standort) | Stark (Adressabschirmung; einige Strip-Tracker) | Hoch (kann antworten/weiterleiten) | Einzelhandel, Newsletter, Apps, Testversionen |

| Temporäre Post (Einweg-Postfach) | Geringste Exposition und einfachste Trennbarkeit | Stark für Seiten mit geringem Vertrauen | Das variiert je nach Dienst; Nicht für kritische Logins | Gewinnspiele, Downloads, Gutschein-Gates, einmalige Verifizierungen |

| "+Tag"-Trick (Gmail+tag@) | Medium (zeigt weiterhin die Basis-E-Mail an) | Mittel | Hoch | Lichtfilterung; Keine Datenschutzmaßnahme |

Aliase und Masken sind gut dokumentierte Datenschutzinstrumente; Temporäre Post ist die schnellste und entbehrlichste Option, wenn Sie Ihre echte Adresse nicht im Explosionsradius haben möchten.

Ein praktisches Modell: Wann man temporäre Post im Vergleich zu seiner echten Adresse verwenden sollte

- Verwenden Sie Ihre echte E-Mail-Adresse nur dort, wo Identitätsverifizierung entscheidend ist (Banken, Steuern, Gehaltsabrechnung, Gesundheitsportale).

- Verwende einen Alias/eine Maske für Konten, die du behältst (Shopping, Utilities, Abonnements).

- Nutze temporäre Post für alles andere: kurzfristige Downloads, geschlossene Inhalte, Einmalcodes für risikoarme Dienste, Beta-Anmeldungen, Foren-Testphasen, Promo-Gutscheine. Wenn es undicht ist, verbrennt man es und geht weiter.

Warum ein temporärer Postdienst sicherer sein kann (richtig gemacht)

Ein gut entwickelter temporärer Mail-Service erhöht durch Design Resilienz:

- Entkopplung und Wegwerfbarkeit. Jede Seite sieht eine andere Adresse, und du kannst Adressen nach der Nutzung abrufen. Wenn eine Datenbank kompromittiert wird, bleibt deine wahre Identität aus dem Spiel heraus.

- Infrastruktur-Vertrauenssignale. Dienste, die Domains auf seriöser Mail-Infrastruktur (z. B. Google-gehostetes MX) voranbringen, erleben tendenziell weniger Pauschblockaden und liefern OTPs schneller – was bei der Verwendung von temporärer Post für zeitkritische Verifikationen wichtig ist. [Suy luận]

- Tracker-resistente Messung. Das Lesen von E-Mails über eine Web-UI, die Bilder als Proxy nutzt oder entfernte Lasten blockiert, reduziert das passive Tracking. (Viele Datenschutzorganisationen warnen, dass E-Mail-Tracking-Pixel IP, Öffnungszeit und Client offenbaren können.)

Hinweis: Temporäre Post ist keine Wunderwaffe. Es verschlüsselt Nachrichten nicht von Ende zu Ende und sollte nicht dort verwendet werden, wo eine dauerhafte Kontowiederherstellung oder eine Identität mit hoher Sicherheit benötigt wird. Kombinieren Sie es mit einem Passwortmanager und MFA.

Fallpuls: Was die Datenpanne von 2025 für Einzelpersonen bedeutet

- Der Missbrauch von Qualifikationen ist immer noch König. Die Nutzung einer E-Mail im Internet erhöht das Wiederverwendungsrisiko. Temporäre Adressen + eindeutige Passwörter isolieren Ausfälle.

- Ransomware lebt von offengelegten Zugangsdaten. Verizon fand eine erhebliche Überschneidung zwischen Infostealer-Logs und Ransomware-Opfern – viele Logs enthalten Firmen-E-Mail-Adressen, was unterstreicht, wie E-Mail-Identitätslecks größere Vorfälle begünstigen.

- Das Ausmaß der Leckage ist enorm. Mit 15 B+ Konten in Breach Corpora solltest du davon ausgehen, dass jede E-Mail, die du offenlegst, irgendwann durchsickern wird; Gestalte deine persönliche Sicherheit um diese Annahme herum.

Schritt für Schritt: Einen fehlerfreien Anmelde-Workflow aufbauen (mit temporärer E-Mail)

Schritt 1: Klassifizieren Sie die Stätte.

Handelt es sich um eine Bank/Versorgungsunternehmen (echte E-Mail), ein Langzeitkonto (Alias/Maske) oder ein einmaliges Low-Trust-Gate (temporäre Post)? Entscheide dich, bevor du dich anmeldest.

Schritt 2: Erstellen Sie einen eindeutigen E-Mail-Endpunkt.

Für Low-Trust-Gates sollten Sie eine neue temporäre E-Mail-Adresse einrichten. Für dauerhafte Konten erstelle ein neues Alias/eine neue Maske. Verwenden Sie niemals dieselbe Adresse über nicht verwandte Dienste hinweg.

Schritt 3: Generiere ein eindeutiges Passwort und speichere es.

Verwenden Sie einen Passwortmanager; Verwenden Sie niemals Passwörter wieder. Das unterbricht die Lücken-Wiederholung-Kette. (HIBP bietet außerdem ein Passwortkorpus, um bekannte kompromittierte Passwörter zu vermeiden.)

Schritt 4: Aktivieren Sie MFA, wo verfügbar.

Bevorzuge app-basierte Passkeys oder TOTP gegenüber SMS. Dies mindert Phishing und das Wiederholen von Zugangsdaten. (DBIR zeigt wiederholt, dass Social Engineering und Qualifikationsprobleme zu Sicherheitsverletzungen führen.)

Schritt 5: Minimiere passives Tracking.

Lies Marketing-Mails mit entfernten Bildern ausgeschaltet oder über einen Kunden, der Tracker-/Proxy-Bilder blockiert. Wenn Sie den Newsletter behalten müssen, leiten Sie ihn über einen Alias, der Tracker entfernen kann.

Schritt 6: Rotieren oder in den Ruhestand gehen.

Wenn Spam steigt oder ein Sicherheitsvorstoß gemeldet wird, ziehe die temporäre Adresse zurück. Bei Aliasen deaktivieren oder umleiten. Das ist dein "Notausschalter".

Warum (und wann) sollte man tmailor.com für temporäre Post wählen

- Schnelle, weltweite Lieferung. Über 500 Domains, die auf Googles Mail-Infrastruktur gehostet werden, helfen weltweit, die Zustellbarkeit und Geschwindigkeit zu verbessern.

- Privatsphäre durch Design. Adressen können dauerhaft gespeichert werden, aber die Postfachoberfläche zeigt nur E-Mails an, die in den letzten 24 Stunden eingegangen sind – was die langfristige Exposition verringert, falls ein Postfach laut wird.

- Bergung ohne Anmeldung. Ein Zugangstoken funktioniert wie ein Passwort, um deine Adresse später wiederherzustellen, sodass du bei Bedarf dieselbe temporäre Identität verwenden kannst.

- Multiplattform-Zugang (Web, Android, iOS, Telegram) und eine minimale, trackerresistente Benutzeroberfläche.

- Strenge Grenzen: Nur Empfang (kein Versand), keine Dateianhänge – Schließung häufiger Missbrauchswege (und einige Risiken für Sie).

Willst du es ausprobieren? Beginnen Sie mit einem generischen temporären Posteingang, testen Sie einen 10-minütigen Mail-Workflow oder verwenden Sie eine temporäre Adresse für eine gelegentliche Seite, die Sie gelegentlich besuchen. (Interne Links)

Expertentipps (über E-Mail hinaus)

- Recycele keine Benutzernamen. Eine einzigartige E-Mail ist ausgezeichnet, aber Korrelation besteht trotzdem, wenn Ihr Benutzername überall identisch ist.

- Achten Sie auf Benachrichtigungen über Sicherheitsverletzungen. Abonnieren Sie die Domain Monitoring (z. B. HIBP-Domainbenachrichtigungen über Ihre Domainadministratoren) und ändern Sie sofort die Zugangsdaten, wenn Sie benachrichtigt werden.

- Segmentiere auch die Telefonnummern. Viele Aliasing-Tools tarnen Telefonnummern, um SMS-Spam und SIM-Swap-Lockmittel einzudämmen.

- Schärfen Sie Ihren Browser. Denken Sie an datenschutzwürdige Standardeinstellungen und Erweiterungen, die den Tracker blockieren. (Die EFF pflegt Bildungsressourcen zu Tracking- und Opt-out-Normen.)

Häufig gestellte Fragen

1) Kann temporäre Post Verifizierungscodes (OTP) erhalten?

Ja, für viele Dienste. Kritische Konten können jedoch Wegwerf-Domains ablehnen; Verwenden Sie Ihre primäre E-Mail-Adresse oder einen dauerhaften Alias für Bank- und Regierungsdienste. (Die Richtlinien variieren je nach Standort.) [Suy luận]

2) Wenn eine temporäre Adresse durchsickert, was soll ich tun?

Ziehe es sofort zurück und, falls du das Passwort woanders wiederverwendet hast (tu es nicht), rotiere diese Passwörter. Überprüfen Sie, ob die Adresse in den Korpora der öffentlichen Verletzung erscheint.

3) Blockieren E-Mail-Masken oder temporäre E-Mail-Tracker?

Einige Aliasing-Dienste umfassen Streifen-Tracker und temporäre E-Mail-Lese über eine Weboberfläche mit Bild-Proxy, was ebenfalls das Tracking reduziert. Bei Gürtel-und-Hosenträgern schalten Sie Fernbilder in Ihrem Client aus.

4) Ist temporäre Post legal?

Ja – Missbrauch ist es nicht. Es ist für Privatsphäre und Spam-Kontrolle gedacht, nicht für Betrug. Halte dich immer an die Bedingungen einer Seite.

5) Kann ich weiterhin dieselbe temporäre Adresse verwenden?

Auf tmailor.com ja: Adressen können per Token wiederhergestellt werden, auch wenn die Sichtbarkeit des Posteingangs auf die letzten 24 Stunden beschränkt ist. Das balanciert Kontinuität mit geringer Belichtung.

6) Was ist, wenn eine Seite Wegwerf-E-Mails blockiert?

Wechsle zu einem dauerhaften Alias/Maskenschutz bei einem seriösen Anbieter oder benutze deine primäre E-Mail-Adresse, wenn Identität wichtig ist. Manche Anbieter sind strenger als andere.

7) Brauche ich trotzdem MFA, wenn ich temporäre Post benutze?

Absolut. MFA ist gegen Phishing und Replay unerlässlich. Temporäre Post begrenzt die Exposition; MFA begrenzt die Übernahme des Kontos, selbst wenn Zugangsdaten durchsickern.