Hvordan QA-teams bruger midlertidig e-mail til at teste tilmeldings- og onboarding-flows i stor skala

De fleste QA-teams kender frustrationen over en ødelagt tilmeldingsformular. Knappen drejer for evigt, bekræftelsesmailen lander aldrig, eller OTP'en udløber lige som brugeren endelig finder den. Det, der ser ud til at være en mindre fejl på en enkelt skærm, kan stille og roligt underminere nye konti, indtægter og tillid.

I praksis er moderne tilmelding slet ikke en enkelt skærm. Det er en rejse, der strækker sig over web- og mobiloverflader, flere backend-tjenester og en kæde af e-mails og OTP-beskeder. En midlertidig e-mail giver QA-teams en sikker og gentagelig måde at teste denne rejse i stor skala uden at forurene reelle kundedata.

Til kontekst kombinerer mange teams nu engangsindbakker med en dyb forståelse af, hvordan den underliggende tekniske midlertidige post-VVS opfører sig i produktionen. Den kombination gør det muligt for dem at gå videre end blot at tjekke, om formularen indsendes, og begynde at måle, hvordan hele tragten føles for en reel bruger under virkelige begrænsninger.

TL; DR

- Midlertidig e-mail lader QA simulere tusindvis af tilmeldinger og onboarding-rejser uden at røre ved rigtige kundeindbakker.

- At kortlægge hvert kontaktpunkt i e-mails forvandler tilmelding fra binært bestået eller fiasket til en målbar produkttragt.

- Valg af det korrekte indbakkemønster og domæner beskytter produktionens omdømme, samtidig med at testene holdes hurtige og sporbare.

- At koble midlertidig mail ind i automatiserede tests hjælper QA med at fange OTP- og verifikations-undtagelser længe før rigtige brugere ser dem.

Hurtig adgang

Præciser moderne mål for QA-tilmelding

Kort over e-mail-kontaktpunkter under onboarding

Vælg de rigtige midlertidige postmønstre

Integrer midlertidig mail i automatisering

Fang OTP- og verifikations-undtagelser

Beskyt testdata og overholdelsesforpligtelser

Omsæt QA-læring til produktforbedringer

Ofte stillede spørgsmål

Præciser moderne mål for QA-tilmelding

Behandl tilmelding og onboarding som en målbar produktrejse i stedet for blot en enkelt valideringsøvelse på én skærm.

Fra ødelagte former til oplevelsesmålinger

Traditionel QA betragtede tilmelding som en binær øvelse. Hvis formularen blev indsendt uden kastefejl, blev arbejdet betragtet som udført. Den tankegang virkede, da produkterne var simple, og brugerne var tålmodige. Det fungerer ikke i en verden, hvor folk forlader en app i det øjeblik, noget føles langsomt, forvirrende eller utroværdigt.

Moderne hold måler erfaring, ikke kun korrekthed. I stedet for at spørge, om tilmeldingsformularen virker, spørger de, hvor hurtigt en ny bruger når sit første øjeblik af værdi, og hvor mange der stille og roligt falder af undervejs. Time to first value, gennemførelsesrate trinvis, verifikationssuccesrate og OTP-konvertering bliver førsteklasses målinger, ikke ekstra bonusser.

Midlertidige indbakker er en praktisk måde at generere det nødvendige antal testtilmeldinger for at kunne spore disse målinger med sikkerhed. Når QA kan køre hundredvis af end-to-end flows i en enkelt regressionscyklus, fremstår små ændringer i leveringstid eller linkpålidelighed som reelle tal, ikke anekdoter.

Sammenlign QA-, produkt- og vækstteams

På papiret er tilmelding en simpel funktion, der ligger inden for ingeniørafdelingen. I virkeligheden er det delt territorium. Produktet bestemmer, hvilke felter og trin der findes. Vækst introducerer eksperimenter som henvisningskoder, promobannere eller progressiv profilering. Juridiske og sikkerhedsmæssige hensyn former samtykke, risikoflag og friktion. Støtte er nødvendig, når eftervirkningerne af noget bryder sammen.

Alt i alt kan QA ikke behandle tilmelding som en rent teknisk tjekliste. De har brug for en fælles playbook, der kombinerer produkt og vækst og tydeligt beskriver den forventede forretningsrejse. Det betyder som regel klare brugerhistorier, kortlagte e-mailbegivenheder og eksplicitte KPI'er for hvert trin i tragten. Når alle er enige om, hvordan succes ser ud, bliver en midlertidig e-mail det fælles værktøj, der afslører, hvor virkeligheden adskiller sig fra planen.

Konklusionen er enkel: at tilpasse sig rejsen tvinger bedre testcases. I stedet for at skrive en enkelt happy-path-tilmelding designer Teams suiter, der dækker førstegangsbesøgende, tilbagevendende brugere, tilmeldinger på tværs af enheder og undtagelsestilfælde, såsom udløbne invitationer og genbrugte links.

Definér succes for e-maildrevne rejser

E-mail er ofte tråden, der holder en ny konto sammen. Den bekræfter identitet, bærer OTP-koder, leverer velkomstsekvenser og skubber inaktive brugere tilbage. Hvis e-mail fejler lydløst, glider tragtene ud af form uden en åbenlys fejl, der skal rettes.

Effektiv QA behandler e-mail-drevne rejser som målbare systemer. Kernemålinger inkluderer leveringsrate af verifikationsmails, tid til indbakke, gennemførelse af verifikation, genudsendelsesadfærd, placering af spam- eller kampagnemapper samt aflevering mellem åbning og handling. Hver måleparameter knytter sig til et testbart spørgsmål. Verifikationsmailen ankommer typisk inden for få sekunder i de fleste tilfælde. Gør en genudsendelse tidligere koder ugyldig eller stabler dem utilsigtet? Ved du, om kopien tydeligt forklarer, hvad der sker bagefter?

Midlertidig e-mail gør disse spørgsmål praktiske i stor skala. Et team kan åbne hundredvis af engangsindbakke, tilmelde dem på tværs af miljøer og systematisk måle, hvor ofte nøglemails lander, og hvor lang tid de tager. Det niveau af synlighed er næsten umuligt, hvis man stoler på rigtige medarbejderindbakker eller en lille pulje af testkonti.

Kort over e-mail-kontaktpunkter under onboarding

Kunne du gøre alle e-mails, der udløses ved tilmelding, synlige, så QA ved præcis, hvad der skal testes, hvorfor den udløses, og hvornår den burde ankomme?

Opregn alle e-mailbegivenheder på rejsen

Overraskende nok opdager mange teams nye e-mails først, når de dukker op under en testkørsel. Et væksteksperiment bliver sendt ud, en livscykluskampagne tilføjes, eller en sikkerhedspolitik ændres, og pludselig får rigtige brugere yderligere beskeder, som aldrig var en del af den oprindelige QA-plan.

Løsningen er ligetil, men ofte sprunget over: opbyg en levende inventar over hver e-mail i onboarding-rejsen. Dette lager bør inkludere kontobekræftelsesbeskeder, velkomstmails, hurtigstart-tutorials, produktrundvisninger, skub for ufuldstændige tilmeldinger og sikkerhedsadvarsler relateret til ny enheds- eller lokationsaktivitet.

I praksis er det nemmeste format en simpel tabel, der fanger det væsentlige: begivenhedsnavn, trigger, målgruppesegment, skabelonejer og forventet leveringstidspunkt. Når tabellen eksisterer, kan QA pege midlertidige indbakker på hvert scenarie og bekræfte, at de rigtige e-mails ankommer på det rette tidspunkt med det rette indhold.

Fangsttidspunkt, kanal og betingelser

E-mail er aldrig bare e-mail. Det er en kanal, der konkurrerer med push-notifikationer, in-app prompts, SMS og nogle gange endda menneskelig kontakt. Når teams ikke klarer at definere timing og betingelser, modtager brugerne enten overlappende beskeder eller slet ingenting.

Rimelige QA-specifikationer dokumenterer tidsforventninger ned til det omtrentlige interval. Verifikationsmails ankommer som regel inden for få sekunder. Velkomstsekvenser kan være fordelt over en dag eller to. Opfølgende skub kan sendes efter, at brugeren har været inaktiv i et bestemt antal dage. Den præcise specifikation bør angive miljø-, plan- og regionale forhold, der ændrer adfærd, såsom forskellige skabeloner for gratis versus betalende brugere eller specifikke lokaliseringsregler.

Når disse forventninger er skrevet ned, bliver midlertidige indbakker håndhævelsesværktøjer. Automatiserede suiter kan hævde, at visse e-mails ankommer inden for definerede vinduer, hvilket giver alarmer, når leveringsdriften eller nye eksperimenter skaber konflikter.

Identificer højrisikostrømme ved hjælp af OTP-koder

OTP-flowene er der, hvor friktionen gør mest ondt. Hvis en bruger ikke kan logge ind, nulstille en adgangskode, ændre en e-mailadresse eller godkende en transaktion med høj værdi, er de fuldstændig låst ude af produktet. Derfor fortjener OTP-relaterede beskeder et separat risikoperspektiv.

QA-teams bør som standard markere OTP-login, adgangskodenulstilling, e-mailændring og følsomme godkendelsesflows som højrisiko. For hver skal de dokumentere den forventede kodelevetid, maksimale genudsendelsesforsøg, tilladte leveringskanaler og hvad der sker, når en bruger forsøger at udføre handlinger med forældede koder.

I stedet for at gentage alle OTP-detaljer her, har mange hold en dedikeret playbook til verifikation og OTP-testning. Den playbook kan kombineres med specialiseret indhold, såsom en tjekliste til at reducere risiko eller en omfattende analyse af kodelevering. Samtidig fokuserer denne artikel på, hvordan midlertidig e-mail passer ind i den bredere tilmeldings- og onboardingstrategi.

Vælg de rigtige midlertidige postmønstre

Vælg midlertidige indbakkestrategier, der balancerer hastighed, pålidelighed og sporbarhed på tværs af tusindvis af testkonti.

Enkelt delt indbakke versus indbakker pr. test

Ikke alle tests behøver sin egen e-mailadresse. Til hurtige røgtjek og daglige regressionskørsler kan en delt indbakke, der modtager dusinvis af tilmeldinger, være helt tilstrækkelig. Det er hurtigt at scanne og nemt at overføre til værktøjer, der viser de seneste beskeder.

Dog bliver delte indbakker støjende, efterhånden som scenarierne formerer sig. Når flere tests køres parallelt, kan det være udfordrende at afgøre, hvilken e-mail der hører til hvilket script, især hvis emnelinjerne ligner hinanden. Fejlfinding bliver til et gættespil.

Indbakker per test løser det sporbarhedsproblem. Hver testcase får en unik adresse, ofte afledt af test-ID'et eller scenarienavnet. Logfiler, skærmbilleder og e-mailindhold passer alle pænt sammen. Kompromiset er administrationsomkostninger: flere indbakker at rydde op i og flere adresser at rotere, hvis et miljø nogensinde bliver blokeret.

Genanvendelige adresser til langvarige rejser

Nogle rejser slutter ikke efter verifikation. Forsøg konverterer til betalte planer, brugere skifter og vender tilbage, eller langtidsholdbarhedsforsøg kører over uger. I sådanne tilfælde er en engangsadresse, der kun varer én dag, utilstrækkelig.

QA-teams introducerer ofte et lille sæt genanvendelige indbakker knyttet til realistiske personaer, såsom studerende, små virksomhedsejere eller virksomhedsadministratorer. Disse adresser udgør rygraden i langvarige scenarier, der dækker opgraderinger af prøveprøver, ændringer i fakturering, reaktiveringsflow og win-back-kampagner.

For at holde disse rejser realistiske uden at gå på kompromis med bekvemmeligheden ved engangsbrug kan teams indføre et mønster med genanvendelige midlertidige e-mailadresser. En udbyder, der tillader dig at gendanne den samme midlertidige indbakke via en sikker token, sikrer QA-kontinuitet, samtidig med at reelle kundedata holdes ude af testmiljøer.

Domænestrategi for QA- og UAT-miljøer

Domænet på højre side af en e-mailadresse er mere end blot et brandvalg. Den afgør, hvilke MX-servere der håndterer trafik, hvordan modtagende systemer vurderer omdømme, og om leveringsevnen forbliver sund, efterhånden som testvolumen stiger.

At sende OTP-tests gennem dit primære produktionsdomæne i lavere miljøer er en opskrift på forvirrende analyser og potentielt skade dit omdømme. Afvisninger, spamklager og spamfælder fra testaktivitet kan forurene målinger, der kun bør afspejle faktisk brugeraktivitet.

En sikrere tilgang er at reservere specifikke domæner til QA- og UAT-trafik, samtidig med at man opretholder en lignende infrastruktur som produktionen. Når disse domæner sidder på robuste MX-ruter og roterer intelligent på tværs af en stor pulje, er OTP- og verifikationsmeddelelser mindre tilbøjelige til at blive begrænset eller blokeret under intensive testkørsler. Udbydere, der driver hundredvis af domæner bag stabil infrastruktur, gør denne strategi meget lettere at implementere.

| Midlertidigt postmønster | Bedste anvendelsesscenarier | Hovedfordele | Nøglerisici |

|---|---|---|---|

| Delt indbakke | Røgkontroller, manuelle udforskningssessioner og hurtige regressionsgennemgange | Hurtig opsætning, nem at se i realtid, minimal konfiguration | Det er svært at forbinde beskeder med tests, støjende når suiterne skalerer op |

| Indbakke pr. test | Automatiserede E2E-suiter, komplekse tilmeldingsflows, flertrins onboarding-rejser | Præcis sporbarhed, klare logfiler og nemmere fejlfinding af sjældne fejl | Mere indbakkestyring, flere adresser at rotere eller pensionere over tid |

| Genanvendelig persona-indbakke | Forsøg til betalt, churn og reaktivering, langtidslivscykluseksperimenter | Kontinuitet over måneder, realistisk adfærd, understøtter avanceret analyse | Kræver stærk adgangskontrol og klar mærkning for at undgå krydstestkontaminering |

Integrer midlertidig mail i automatisering

Tilknyt midlertidige indbakker til din automatiseringsstak, så tilmeldingsflowene valideres kontinuerligt, ikke kun før frigivelsen.

Henter nye indbakkeadresser i testkørsler

Hard-coding af e-mailadresser i tests er en klassisk kilde til upålidelighed. Når et script har verificeret en adresse eller udløst et kanttilfælde, kan fremtidige kørsler opføre sig anderledes, hvilket får teams til at spekulere på, om fejl er reelle fejl eller artefakter af genbrugte data.

Et bedre mønster er at generere adresser under hver kørsel. Nogle teams bygger deterministiske lokale dele baseret på test-ID'er, miljønavne eller tidsstempler. Andre kalder et API for at anmode om en helt ny indbakke for hvert scenarie. Begge tilgange forhindrer kollisioner og opretholder et rent tilmeldingsmiljø.

Det vigtige er, at testharnesset, ikke udvikleren, ejer e-mailgenereringen. Når harnesset kan anmode om og gemme midlertidige indbakkedetaljer programmatisk, bliver det trivielt at køre de samme suiter på tværs af flere miljøer og branchs uden at røre de underliggende scripts.

Lytter efter e-mails og udtrækker links eller koder

Når et tilmeldingstrin er blevet udløst, kræver tests en pålidelig måde at vente på den korrekte e-mail og udtrække de relevante oplysninger derfra. Det betyder som regel at lytte til en indbakke, spørge en API eller bruge en webhook, der viser nye beskeder.

En typisk sekvens ser sådan ud. Scriptet opretter en konto med en unik midlertidig adresse, venter på en bekræftelsesmail, analyserer kroppen for at finde et bekræftelseslink eller OTP-kode, og fortsætter derefter processen ved at klikke på eller indsende tokenet. Undervejs logger den headers, emnelinjer og tidsdata, hvilket gør det muligt at diagnosticere fejl bagefter.

Faktisk er det her, gode abstraktioner betaler sig. At pakke al e-maillytning og parsing af logik ind i et lille bibliotek frigør testforfattere fra at kæmpe med HTML-finurligheder eller lokaliseringsforskelle. De anmoder om den seneste besked for en given indbakke og aktiverer hjælpemetoder for at hente de værdier, de er interesserede i.

Stabiliseringstests mod e-mailforsinkelser

Selv den bedste infrastruktur går nogle gange langsommere. En kort stigning i udbyderlatens eller en støjende nabo på delte ressourcer kan skubbe nogle beskeder uden for det forventede leveringsvindue. Hvis dine tests behandler den sjældne forsinkelse som en katastrofal fejl, vil suiterne mislykkes, og tilliden til automatisering vil forringes.

For at mindske denne risiko adskiller teams e-mail-ankomsttider fra de samlede test-timeouts. En dedikeret venteløkke med fornuftig backoff, clear logging og valgfrie gensend-handlinger kan absorbere mindre forsinkelser uden at skjule reelle problemer. Når en besked virkelig aldrig ankommer, bør fejlen eksplicit påpege, om problemet sandsynligvis ligger på applikationssiden, infrastruktursiden eller udbydersiden.

I scenarier, hvor en midlertidig e-mail er central for produktets værdi, designer mange teams også natlige eller timebaserede overvågningsjobs, der opfører sig som syntetiske brugere. Disse jobs tilmelder sig, verificerer og logger resultater kontinuerligt, hvilket forvandler automatiseringssuiten til et tidligt varslingssystem for problemer med e-mailens pålidelighed, som ellers kun ville opstå efter en implementering.

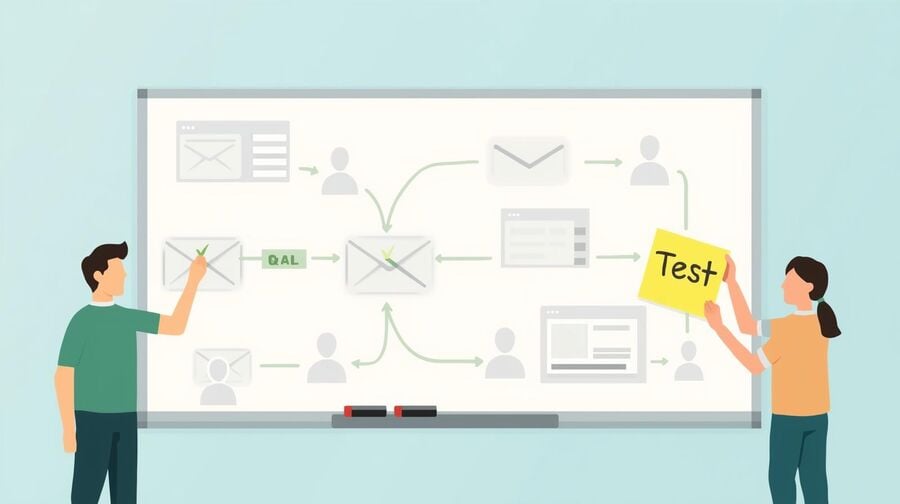

Sådan kobler du midlertidig mail til din QA-suite

Trin 1: Definér klare scenarier

Start med at liste de tilmeldings- og onboarding-flows, der betyder mest for dit produkt, herunder verifikation, nulstilling af adgangskode og nøglelivscyklus-nudges.

Trin 2: Vælg indbakkemønstre

Beslut hvor delte indbakker er acceptable, og hvor per-test eller genanvendelige personaadresser er nødvendige for sporbarhed.

Trin 3: Tilføj en midlertidig mailklient

Implementer et lille klientbibliotek, der kan anmode om nye indbakker, polle efter beskeder og eksponere hjælpere til at udtrække links eller OTP-koder.

Trin 4: Refaktorere tests, så de afhænger af klienten

Erstat hardkodede e-mailadresser og manuelle indbakketjek med opkald til klienten, så hver kørsel genererer rene data.

Trin 5: Tilføj overvågning og advarsler

Udvid et udvalg af scenarier til syntetiske monitorer, der kører efter en tidsplan og advarer teams, når e-mailpræstationen falder uden for forventede intervaller.

Trin 6: Dokumentér mønstre og ejerskab

Skriv ned, hvordan den midlertidige mailintegration fungerer, hvem der vedligeholder den, og hvordan nye hold skal bruge den, når de bygger yderligere tests.

For teams, der ønsker at tænke ud over basal automatisering, kan det være nyttigt at tage et bredere strategisk perspektiv på engangsindbakke. Et stykke, der fungerer som en strategisk midlertidig mail-playbook for marketingfolk og udviklere, kan sætte gang i idéer om, hvordan QA, produkt og vækst bør dele infrastrukturen på lang sigt. Sådanne ressourcer passer naturligt sammen med de tekniske detaljer, der er dækket i denne artikel.

Fang OTP- og verifikations-undtagelser

Designer tests, der bevidst bryder OTP- og verifikationsflowene, før de rigtige brugere oplever den resulterende friktion.

Simulering af langsomme eller tabte OTP-beskeder

Set fra brugerens perspektiv føles en tabt OTP umulig at skelne fra et ødelagt produkt. Folk bebrejder sjældent deres e-mailudbyder; I stedet antager de, at appen ikke virker, og går videre. Derfor er simulering af langsomme eller manglende koder et kerneansvar for QA-teamet.

Midlertidige indbakker gør disse scenarier langt nemmere at iscenesætte. Tests kan bevidst skabe forsinkelser mellem at anmode om en kode og tjekke indbakken, simulere en bruger, der lukker og åbner fanen igen, eller forsøge at tilmelde sig igen med samme adresse for at se, hvordan systemet reagerer. Hver gennemkørsel genererer konkrete data om, hvor ofte beskeder ankommer sent, hvordan brugerfladen opfører sig under ventetider, og om genopretningsveje er åbenlyse.

I reelle termer er målet ikke at eliminere hver sjælden forsinkelse. Målet er at designe flows, hvor brugeren altid forstår, hvad der sker, og kan komme sig uden frustration, når noget går galt.

Test af genudsendelsesgrænser og fejlmeddelelser

Gensend-knapper er tilsyneladende komplekse. Hvis de sender koder for aggressivt, får angriberne mere plads til at brute-force eller misbruge konti. Hvis de er for konservative, bliver ægte brugere låst ude, selv når udbyderne er sunde. At opnå den rette balance kræver struktureret eksperimentering.

Effektive OTP-testsæt dækker gentagne genudsendelsesklik, koder der ankommer efter at brugeren allerede har anmodet om et andet forsøg, og overgange mellem gyldige og udløbne koder. De verificerer også mikrokopi: om fejlmeddelelser, advarsler og cooldown-indikatorer giver mening i øjeblikket i stedet for blot at gennemgå en kopigennemgang.

Midlertidige indbakker er ideelle til disse eksperimenter, fordi de gør det muligt for QA at generere højfrekvent, kontrolleret trafik uden at røre ved rigtige kundekonti. Over tid kan tendenser i gensendelsesadfærd fremhæve muligheder for at justere hastighedsgrænser eller forbedre kommunikationen.

Verifikation af domæneblokeringer, spamfiltre og hastighedsgrænser

Nogle af de mest frustrerende OTP-fejl opstår, når beskeder teknisk set sendes, men stille og roligt opsnappes af spamfiltre, sikkerhedsgateways eller hastighedsbegrænsende regler. Medmindre QA aktivt leder efter disse problemer, dukker de som regel kun op, når en frustreret kunde eskalerer gennem support.

For at reducere denne risiko tester teams tilmeldingsflows med forskellige sæt domæner og indbakker. At blande engangsadresser med firmapostkasser og forbrugerudbydere afslører, om nogen side af økosystemet overreagerer. Når engangsdomæner blokeres helt, skal QA forstå, om denne blokering er bevidst, og hvordan den kan adskille sig mellem miljøer.

Specifikt for engangsinfrastruktur hjælper en veludformet domænerotation for OTP-strategi med at sprede trafikken på tværs af mange domæner og MX-ruter. Det mindsker risikoen for, at et enkelt domæne bliver en flaskehals eller virker mistænkeligt nok til at invitere til throttling.

Teams, der ønsker en end-to-end tjekliste for enterprise-grade OTP-test, fører ofte en separat playbook. Ressourcer som en fokuseret QA- og UAT-guide til at reducere OTP-risiko supplerer denne artikel ved at give dybdegående dækning af scenarieanalyse, loganalyse og sikker belastningsgenerering.

Beskyt testdata og overholdelsesforpligtelser

Brug en midlertidig e-mail til at beskytte rigtige brugere, samtidig med at du respekterer sikkerheds-, privatlivs- og revisionskrav i alle miljøer.

Undgåelse af reelle kundedata i QA

Fra et privatlivsperspektiv er brug af bekræftede kundemailadresser i lavere miljøer en risiko. Disse miljøer har sjældent de samme adgangskontroller, logning eller opbevaringspolitikker som produktionen. Selv hvis alle opfører sig ansvarligt, er risikofladen større, end den behøver at være.

Midlertidige indbakker giver QA et rent alternativ. Hver tilmelding, adgangskodenulstilling og markedsføringsopt-in test kan udføres ende-til-ende uden adgang til personlige indbakker. Når en testkonto ikke længere er nødvendig, udløber dens tilknyttede adresse sammen med resten af testdataene.

Mange hold anvender en simpel regel. Hvis scenariet ikke strengt kræver interaktion med en rigtig kundepostkasse, bør det som standard gå til engangsadresser i QA og UAT. Den regel holder følsomme data ude af ikke-produktionslogs og skærmbilleder, samtidig med at den tillader rig og realistisk testning.

Adskillelse af QA-trafik fra produktionsomdømme

E-mail-omdømme er en ressource, der vokser langsomt og kan blive beskadiget hurtigt. Høje afvisningsrater, spamklager og pludselige trafikstigninger underminerer alle den tillid, som indbakkeudbydere har til dit domæne og dine IP-adresser. Når testtrafik deler samme identitet som produktionstrafik, kan eksperimenter og støjende kørsler stille og roligt underminere dette ry.

En mere bæredygtig tilgang er at sende QA- og UAT-beskeder gennem klart adskilte domæner og, hvor det er relevant, adskilte afsendelsespuljer. Disse domæner bør opføre sig som produktion med hensyn til autentificering og infrastruktur, men være isolerede nok til, at forkert konfigurerede tests ikke skader live-leveringsevnen.

Midlertidige e-mailudbydere, der driver store, veladministrerede domæneflåder, giver QA et sikrere underlag at teste imod. I stedet for at opfinde lokale engangsdomæner, som aldrig vil blive set i produktion, øver teams flows mod realistiske adresser, samtidig med at de holder sprængradius for fejl under kontrol.

Dokumentation af midlertidigt postforbrug til revisioner

Sikkerheds- og compliance-teams er ofte forsigtige, når de først hører udtrykket engangsindbakke. Deres mentale model involverer anonymt misbrug, falske tilmeldinger og tabt ansvarlighed. QA kan afvæbne disse bekymringer ved at dokumentere præcis, hvordan midlertidige e-mails bruges, og tydeligt definere grænserne.

En simpel politik bør forklare, hvornår engangsadresser er nødvendige, hvornår maskerede bekræftede adresser er acceptable, og hvilke flows der aldrig må basere sig på engangsindbakker. Den bør også beskrive, hvordan testbrugere kortlægger specifikke indbakker, hvor længe relaterede data opbevares, og hvem der har adgang til de værktøjer, der administrerer dem.

At vælge en GDPR-kompatibel midlertidig mailudbyder gør disse samtaler lettere. Når din udbyder klart forklarer, hvordan indbakkedata gemmes, hvor længe beskeder gemmes, og hvordan privatlivsregler respekteres, kan interne interessenter fokusere på procesdesign i stedet for lavniveau teknisk usikkerhed.

Omsæt QA-læring til produktforbedringer

Luk løkken, så alle indsigter fra midlertidige mail-baserede tests gør tilmeldingen nemmere for rigtige brugere.

Rapporteringsmønstre i mislykkede tilmeldinger

Testfejl er kun nyttige, når de fører til informerede beslutninger. Det kræver mere end en strøm af røde builds eller logs fyldt med stack traces. Produkt- og vækstledere skal identificere mønstre, der stemmer overens med brugernes udfordringer.

QA-teams kan bruge resultater fra midlertidige indbakkekørsler til at klassificere fejl efter rejsetrin. Hvor mange forsøg fejler, fordi verifikationsmails aldrig ankommer? Hvor mange, fordi koder afvises som udløbet, selv når de virker friske for brugeren? Hvor mange, fordi links åbner på den forkerte enhed eller smider folk på forvirrende skærme? At gruppere problemer på denne måde gør det lettere at prioritere løsninger, der væsentligt forbedrer konverteringen.

Deling af indsigter med produkt- og vækstteams

På overfladen kan e-mail-fokuserede testresultater ligne VVS-detaljer. I reelle termer repræsenterer de tabt omsætning, tabt engagement og tabte henvisninger. At gøre den forbindelse eksplicit er en del af QA-ledelse.

Et effektivt mønster er en regelmæssig rapport eller et dashboard, der sporer forsøg på testtilmelding, fejlprocenter efter kategori og estimeret indvirkning på tragtmetrikker. Når interessenter ser, at en lille ændring i OTP-pålidelighed eller linkklarhed kan resultere i tusindvis af flere succesfulde tilmeldinger om måneden, bliver investeringer i bedre infrastruktur og brugeroplevelse meget lettere at retfærdiggøre.

At bygge en levende playbook til tilmeldingstest

Tilmeldingsstrømmene ældes hurtigt. Nye autentificeringsmuligheder, markedsføringseksperimenter, opdateringer af lokalisering og juridiske ændringer introducerer alle nye undtagelsestilfælde. En statisk testplan, der er skrevet én gang og glemt, vil ikke overleve det tempo.

I stedet vedligeholder højtydende teams en levende playbook, der kombinerer menneskeligt læsbar vejledning med eksekverbare testsuiter. Playbooken skitserer midlertidige e-mailmønstre, domænestrategi, OTP-politikker og forventninger til overvågning. Suiterne implementerer disse beslutninger i koden.

Med tiden forvandler denne kombination en midlertidig e-mail fra et taktisk trick til en strategisk ressource. Hver ny funktion eller eksperiment skal passere gennem et sæt velkendte porte, før den når brugerne, og hver hændelse fører til stærkere dækning.

Kilder

- Vigtige indbakke-udbydere vejledning om e-maillevering, omdømme og sikre afsendelsesmetoder for verifikationsflow.

- Sikkerheds- og privatlivsrammer, der omfatter testdatastyring, adgangskontrol og politikker for ikke-produktionsmiljøer.

- Branchediskussioner fra QA- og SRE-ledere om syntetisk overvågning, OTP-pålidelighed og optimering af tilmeldingstragten.

Ofte stillede spørgsmål

Håndter almindelige bekymringer, før QA-teams rejser midlertidig e-mail som en kerne del af deres testværktøjskasse.

Kan vi trygt bruge midlertidig e-mail i regulerede brancher?

Ja, når det er omhyggeligt målt. I regulerede brancher bør engangsindbakker begrænses til lavere miljøer og til scenarier, der ikke involverer rigtige kundeoplysninger. Nøglen er klar dokumentation om, hvor midlertidig e-mail er tilladt, hvordan testbrugere kortlægges, og hvor længe relaterede data opbevares.

Hvor mange midlertidige postindbakker skal vi bruge til QA?

Svaret afhænger af, hvordan dine teams arbejder. De fleste organisationer klarer sig godt med et par delte indbakker til manuelle tjek, en pulje af indbakker per test til automatiserede pakker og et lille sæt genanvendelige personaadresser til langvarige rejser. Det vigtige er, at hver kategori har et defineret formål og ejer.

Vil midlertidige maildomæner blive blokeret af vores egen app eller ESP?

Engangsdomæner kan blive fanget i filtre, der oprindeligt var designet til at blokere spam. Derfor bør QA eksplicit teste tilmeldings- og OTP-flows ved brug af disse domæner og bekræfte, om interne eller udbyderregler behandler dem forskelligt. Hvis de gør, kan teamet beslutte, om de vil tillade specifikke domæner eller justere teststrategien.

Hvordan holder vi OTP-tests pålidelige, når e-mail er forsinket?

Den mest effektive tilgang er at designe tests, der tager højde for lejlighedsvise forsinkelser og logger mere end 'bestået' eller 'dumpet'. Adskil e-mailankomst-timeouts fra de overordnede testgrænser, registrer hvor lang tid beskeder tager at lande, og spor genudsendelsesadfærd. For dybere vejledning kan teams trække på materiale, der forklarer OTP-verifikation med midlertidig post i langt større detaljer.

Hvornår bør QA undgå at bruge midlertidige e-mailadresser og i stedet bruge rigtige adresser?

Nogle strømme kan ikke udnyttes fuldt ud uden live indbakker. Eksempler inkluderer fulde produktionsmigrationer, end-to-end tests af tredjeparts identitetsudbydere og scenarier, hvor juridiske krav kræver interaktion med reelle kundekanaler. I de tilfælde er omhyggeligt maskerede eller interne testkonti sikrere end engangsindbakker.

Kan vi genbruge den samme midlertidige adresse på tværs af flere testkørsler?

Genbrug af adresser er gyldigt, når du ønsker at observere langsigtet adfærd såsom livscykluskampagner, reaktiveringsflow eller faktureringsændringer. Det er mindre hjælpsomt for grundlæggende korrekt tilmelding, hvor rene data er vigtigere end historik. At blande begge mønstre med tydelig mærkning giver holdene det bedste fra begge verdener.

Hvordan forklarer vi brugen af midlertidig mail til sikkerheds- og compliance-teams?

Den bedste måde er at behandle en midlertidig e-mail som enhver anden infrastruktur. Dokumentér udbyderen, dataopbevaringspolitikker, adgangskontroller og de præcise scenarier, hvor det skal bruges. Understrøg, at målet er at holde ægte kundedata ude af lavere miljøer, ikke at omgå sikkerheden.

Hvad sker der, hvis indbakkeens levetid er kortere end vores onboarding-rejse?

Hvis indbakken forsvinder, før din rejse er færdig, kan testene begynde at fejle på uventede måder. For at undgå dette, skal du tilpasse udbyderens indstillinger og rejsedesign. For længere flows, overvej genanvendelige indbakker, der kan gendannes via sikre tokens, eller brug en hybridtilgang, hvor kun specifikke trin baserer sig på engangsadresser.

Kan midlertidige e-mailadresser ødelægge vores analyser eller tragtsporing?

Det kan det, hvis du ikke tydeligt mærker trafikken. Behandl alle tilmeldinger til engangsindbakke som testbrugere og udeluk dem fra produktionsdashboards. At opretholde separate domæner eller bruge klare kontonavnekonventioner gør det lettere at filtrere syntetisk aktivitet fra i vækstrapporter.

Hvordan passer midlertidige indbakker ind i en bredere QA-automatiseringsstrategi?

Engangsadresser er en byggesten i et større system. De understøtter end-to-end tests, syntetisk overvågning og udforskende sessioner. De mest succesfulde teams behandler dem som en del af en fælles platform for QA, produkt og vækst frem for som et enkelt trick til et enkelt projekt.

Bundlinjen er, at når QA-teams behandler midlertidig e-mail som førsteklasses infrastruktur til tilmeldings- og onboarding-tests, opdager de flere virkelige problemer, beskytter kundernes privatliv og giver produktledere komplekse data for at forbedre konverteringen. Midlertidige indbakker er ikke kun en bekvemmelighed for ingeniører; De er en praktisk måde at gøre digitale rejser mere robuste for alle, der bruger dem.